Ngày 24 tháng 3 năm 2023Ravie LakshmananTấn công mạng / Hacking

Một chiến dịch gần đây được thực hiện bởi ngạ quỷ trái đất chỉ ra rằng các nhóm quốc gia liên kết với Trung Quốc đang ngày càng thành thạo trong việc bỏ qua các giải pháp an ninh.

Tác nhân đe dọa, hoạt động ít nhất từ năm 2012, được theo dõi bởi cộng đồng an ninh mạng rộng lớn hơn dưới thời Chủ tịch Đồng, HoneyMyte, Mustang Panda, RedDelta và Red Lich.

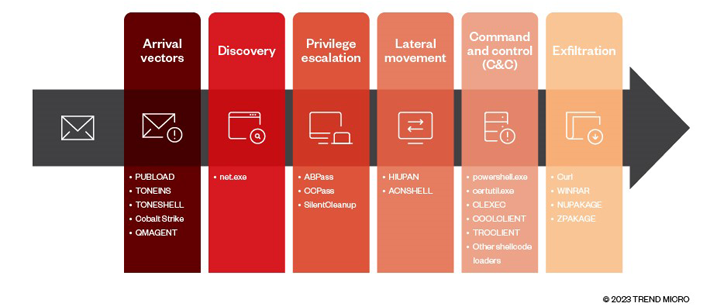

Các chuỗi tấn công do nhóm thực hiện bắt đầu bằng một email lừa đảo trực tuyến để triển khai một loạt các công cụ truy cập cửa hậu, ra lệnh và kiểm soát (C2) và đánh cắp dữ liệu.

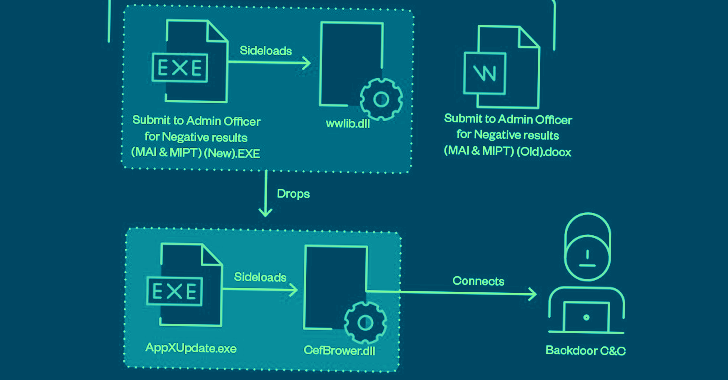

Các thư này chứa các tệp lưu trữ thu hút độc hại được phân phối qua các liên kết Dropbox hoặc Google Drive sử dụng tải bên DLL, tệp lối tắt LNK và phần mở rộng tệp giả làm vectơ đến để có được chỗ đứng và loại bỏ các cửa hậu như TONEINS, TONESHELL, PUBLOAD và MQsTTang ( hay còn gọi là QMAGENT).

Người ta đã quan sát thấy các chuỗi lây nhiễm tương tự sử dụng các liên kết Google Drive cung cấp Cobalt Strike ngay từ tháng 4 năm 2021.

“Earth Preta có xu hướng ẩn các tải trọng độc hại trong các tệp giả mạo, ngụy trang chúng thành các tệp hợp pháp – một kỹ thuật đã được chứng minh là hiệu quả để tránh bị phát hiện”, Trend Micro cho biết trong một phân tích mới được công bố hôm thứ Năm.

Phương pháp điểm vào này, lần đầu tiên được phát hiện vào cuối năm ngoái, kể từ đó đã nhận được một sửa đổi nhỏ trong đó liên kết tải xuống kho lưu trữ được nhúng trong một tài liệu mồi nhử khác và tệp được bảo vệ bằng mật khẩu nhằm vượt qua các giải pháp cổng email.

Các nhà nghiên cứu cho biết: “Sau đó, các tệp có thể được trích xuất bên trong thông qua mật khẩu được cung cấp trong tài liệu. “Bằng cách sử dụng kỹ thuật này, tác nhân độc hại đằng sau cuộc tấn công có thể vượt qua các dịch vụ quét thành công.”

Quyền truy cập ban đầu vào môi trường của nạn nhân được theo sau bởi các giai đoạn phát hiện tài khoản và leo thang đặc quyền, với Mustang Panda tận dụng các công cụ tùy chỉnh như ABPASS và CCPASS để phá vỡ Kiểm soát tài khoản người dùng (UAC) trong Windows 10.

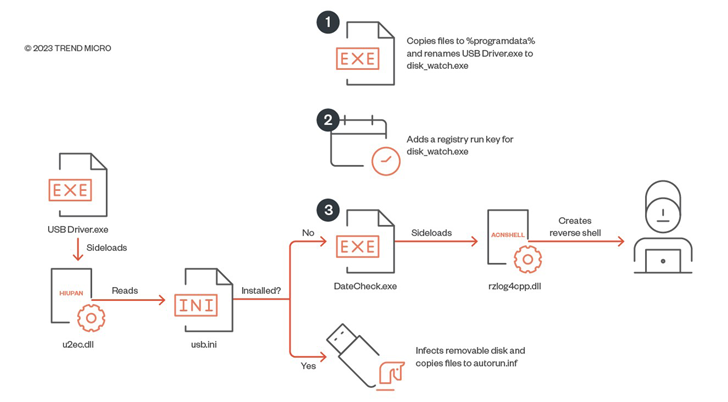

Ngoài ra, tác nhân đe dọa đã được quan sát triển khai phần mềm độc hại như “USB Driver.exe” (HIUPAN hoặc MISTCLOAK) và “rzlog4cpp.dll” (ACNSHELL hoặc BLUEHAZE) để tự cài đặt vào các ổ đĩa di động và tạo một trình bao ngược với mục tiêu sau này di chuyển trên mạng.

Các tiện ích khác được triển khai bao gồm CLEXEC, một cửa hậu có khả năng thực thi các lệnh và xóa nhật ký sự kiện; COOLCLIENT và TROCLIENT, bộ cấy được thiết kế để ghi lại các lần gõ phím cũng như đọc và xóa tệp; và PlugX.

Các nhà nghiên cứu lưu ý: “Ngoài các công cụ hợp pháp nổi tiếng, những kẻ đe dọa còn tạo ra các công cụ tùy biến cao được sử dụng để đánh cắp dữ liệu”. Điều này bao gồm NUPAKAGE và ZPAKAGE, cả hai đều được trang bị để thu thập các tệp Microsoft Office.

Những phát hiện này một lần nữa làm nổi bật nhịp độ hoạt động ngày càng tăng của các tác nhân gián điệp mạng Trung Quốc và sự đầu tư nhất quán của chúng vào việc cải tiến vũ khí mạng để tránh bị phát hiện.

Các nhà nghiên cứu kết luận: “Earth Preta là một tác nhân đe dọa có tổ chức và có khả năng liên tục mài giũa các TTP của mình, tăng cường khả năng phát triển và xây dựng một kho công cụ và phần mềm độc hại đa năng”.