Tác nhân đe dọa Bộ tộc minh bạch đã được liên kết với một chiến dịch mới nhằm vào các tổ chức chính phủ Ấn Độ với các phiên bản bị trojanized của giải pháp xác thực hai yếu tố có tên Kavach.

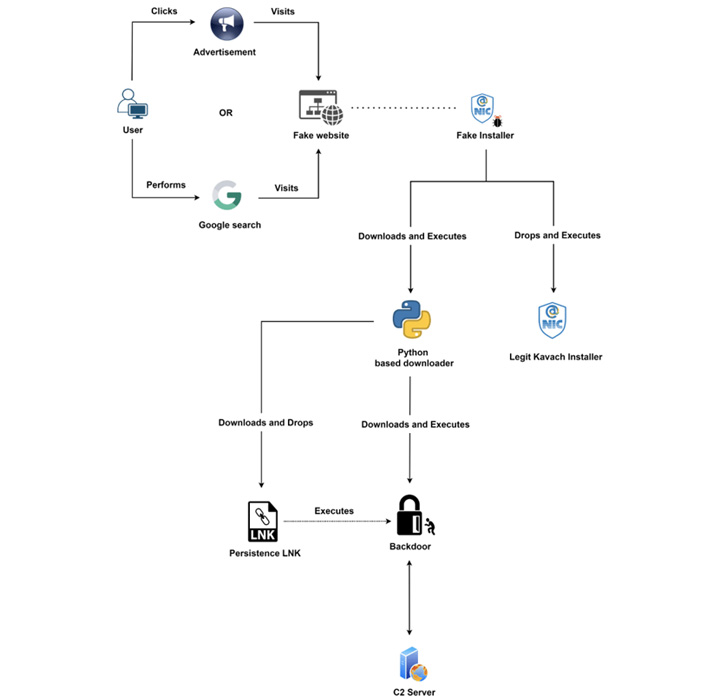

Nhà nghiên cứu Sudeep Singh của Zscaler ThreatLabz cho biết: “Nhóm này lạm dụng các quảng cáo của Google với mục đích quảng cáo độc hại để phân phối các phiên bản được kiểm duyệt ngược của các ứng dụng đa xác thực (MFA) Kavach”.

Công ty an ninh mạng cho biết nhóm đe dọa liên tục tiên tiến cũng đã tiến hành các cuộc tấn công thu thập thông tin xác thực khối lượng thấp, trong đó các trang web giả mạo là trang web chính thức của chính phủ Ấn Độ được thiết lập để thu hút người dùng không cố ý nhập mật khẩu của họ.

Bộ lạc minh bạch, còn được gọi với biệt danh APT36, Chiến dịch C-Major và Mythic Leopard, là một tập thể đối địch Pakistan bị nghi ngờ có lịch sử tấn công các thực thể Ấn Độ và Afghanistan.

Chuỗi tấn công mới nhất không phải là lần đầu tiên kẻ đe dọa để mắt đến Kavach (có nghĩa là “áo giáp” trong tiếng Hindi), một ứng dụng bắt buộc mà người dùng có địa chỉ email trên miền @ gov.in và @ nic.in phải ký. vào dịch vụ email như một lớp xác thực thứ hai.

Đầu tháng 3 này, Cisco Talos đã phát hiện ra một chiến dịch hack sử dụng các trình cài đặt Windows giả cho Kavach làm mồi nhử để lây nhiễm cho nhân viên chính phủ bằng CrimsonRAT và các hiện vật khác.

Một trong những chiến thuật phổ biến của họ là bắt chước chính phủ, quân đội và các tổ chức liên quan hợp pháp để kích hoạt chuỗi giết người. Chiến dịch mới nhất do kẻ đe dọa thực hiện cũng không phải là ngoại lệ.

“Kẻ đe dọa đã đăng ký nhiều tên miền mới lưu trữ các trang web giả mạo là cổng tải xuống ứng dụng Kavach chính thức”, Singh nói. “Họ đã lạm dụng tính năng tìm kiếm có trả tiền của Google Ads để đẩy các miền độc hại lên đầu kết quả tìm kiếm của Google cho người dùng ở Ấn Độ.”

Kể từ tháng 5 năm 2022, Bộ lạc minh bạch cũng được cho là đã phân phối các phiên bản backdoored của ứng dụng Kavach thông qua các cửa hàng ứng dụng do kẻ tấn công kiểm soát tuyên bố cung cấp tải xuống phần mềm miễn phí.

Trang web này cũng xuất hiện như một kết quả hàng đầu trong các tìm kiếm của Google, hoạt động hiệu quả như một cổng để chuyển hướng người dùng đang tìm kiếm ứng dụng đến trình cài đặt gian lận dựa trên .NET.

Nhóm này, bắt đầu từ tháng 8 năm 2022, cũng đã được quan sát bằng cách sử dụng một công cụ lọc dữ liệu không có giấy tờ trước đây có tên mã là LimePad, được thiết kế để tải các tệp quan tâm từ máy chủ bị nhiễm lên máy chủ của kẻ tấn công.

Zscaler cho biết họ cũng đã xác định được một miền được đăng ký bởi Bộ lạc minh bạch giả mạo trang đăng nhập của ứng dụng Kavach chỉ được hiển thị được truy cập từ địa chỉ IP của Ấn Độ hoặc chuyển hướng khách truy cập đến trang chủ của Trung tâm Tin học Quốc gia Ấn Độ (NIC).

Về phần mình, trang được trang bị để thu thập thông tin xác thực do nạn nhân nhập và gửi chúng đến một máy chủ từ xa để thực hiện các cuộc tấn công tiếp theo nhằm vào cơ sở hạ tầng liên quan đến chính phủ.

Việc sử dụng quảng cáo của Google và LimePad chỉ ra những nỗ lực liên tục của kẻ đe dọa trong việc phát triển và tinh chỉnh các chiến thuật cũng như bộ công cụ phần mềm độc hại của nó.

Singh cho biết: “APT-36 tiếp tục là một trong những nhóm đe dọa dai dẳng tiên tiến phổ biến nhất tập trung vào việc nhắm mục tiêu vào những người dùng làm việc trong các tổ chức chính phủ của Ấn Độ,” Singh nói. “Các ứng dụng được sử dụng trong nội bộ các tổ chức chính phủ Ấn Độ là một lựa chọn phổ biến của chủ đề kỹ thuật xã hội được nhóm APT-36 sử dụng.”