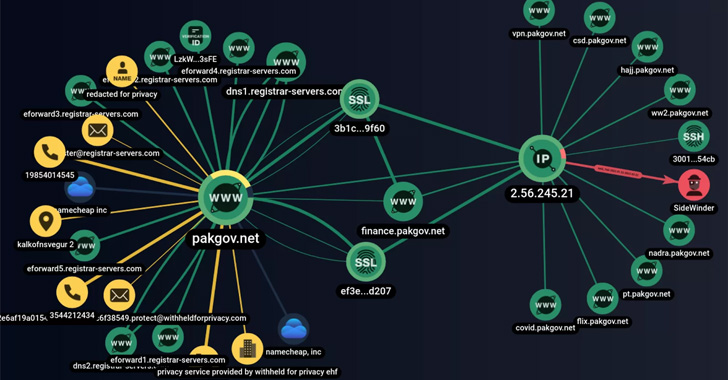

Tác nhân đe dọa được gọi là SideWinder đã thêm một công cụ tùy chỉnh mới vào kho phần mềm độc hại đang được sử dụng trong các cuộc tấn công lừa đảo chống lại các tổ chức khu vực công và tư nhân của Pakistan.

“Các liên kết lừa đảo trong email hoặc bài đăng bắt chước các thông báo và dịch vụ hợp pháp của các cơ quan và tổ chức chính phủ ở Pakistan là những vectơ tấn công chính của băng đảng”, công ty an ninh mạng Group-IB có trụ sở tại Singapore cho biết trong một báo cáo hôm thứ Tư.

SideWinder, cũng được theo dõi dưới các biệt danh Hardcore Nationalist, Rattlesnake, Razor Tiger và T-APT-04, đã hoạt động ít nhất từ năm 2012 với trọng tâm chính là Pakistan và các quốc gia Trung Á khác như Afghanistan, Bangladesh, Nepal, Singapore, và Sri Lanka.

Tháng trước, Kaspersky đã quy cho nhóm này hơn 1.000 cuộc tấn công mạng diễn ra trong hai năm qua, đồng thời chỉ ra sự bền bỉ và các kỹ thuật làm nhiễu loạn tinh vi của nó.

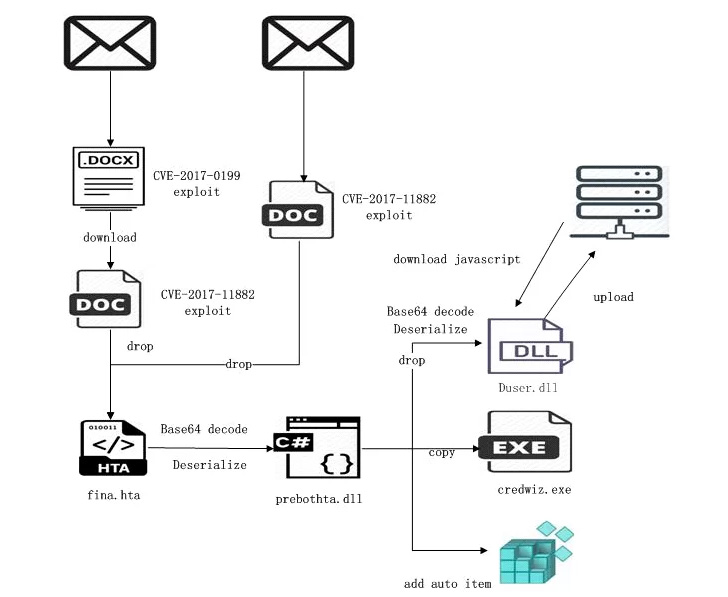

Phương thức hoạt động của kẻ đe dọa liên quan đến việc sử dụng các email lừa đảo trực tuyến để phân phối các kho lưu trữ ZIP độc hại chứa các tệp RTF hoặc LNK, các tệp này tải xuống tải trọng Ứng dụng HTML (HTA) từ một máy chủ từ xa.

Điều này đạt được bằng cách nhúng các liên kết lừa đảo được thiết kế để bắt chước các thông báo và dịch vụ hợp pháp của các cơ quan và tổ chức chính phủ ở Pakistan, đồng thời, nhóm cũng thiết lập các trang web trông giống như cổng thông tin của chính phủ để thu thập thông tin đăng nhập của người dùng.

Công cụ tùy chỉnh được Group-IB xác định, có tên là SideWinder.AntiBot.Script, hoạt động như một hệ thống định hướng lưu lượng chuyển hướng người dùng Pakistan nhấp vào các liên kết lừa đảo đến các miền giả mạo.

Nếu người dùng có địa chỉ IP của khách hàng khác với địa chỉ của Pakistan, nhấp vào liên kết, tập lệnh AntiBot sẽ chuyển hướng đến một tài liệu xác thực nằm trên một máy chủ hợp pháp, cho thấy nỗ lực xác định địa lý các mục tiêu của nó.

Các nhà nghiên cứu cho biết: “Tập lệnh kiểm tra môi trường trình duyệt của khách hàng và dựa trên một số tham số, quyết định xem có phát hành một tệp độc hại hay chuyển hướng đến một tài nguyên hợp pháp hay không.

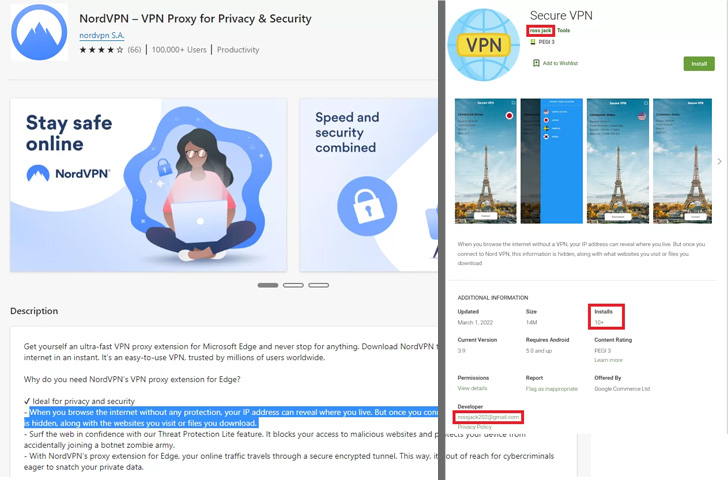

Đặc biệt, có một liên kết lừa đảo tải xuống ứng dụng VPN có tên Secure VPN (“com.securedata.vpn”) từ cửa hàng Google Play chính thức nhằm cố gắng mạo danh ứng dụng Secure VPN hợp pháp (“com.securevpn.securevpn”).

Mặc dù mục đích chính xác của ứng dụng VPN giả mạo vẫn chưa rõ ràng, nhưng đây không phải là lần đầu tiên SideWinder lén lút vượt qua sự bảo vệ của Cửa hàng Google Play để xuất bản các ứng dụng giả mạo với lý do là phần mềm tiện ích.

Vào tháng 1 năm 2020, Trend Micro đã trình bày chi tiết ba ứng dụng độc hại được ngụy trang thành các công cụ quản lý tệp và nhiếp ảnh đã tận dụng một lỗ hổng bảo mật trong Android (CVE-2019-2215) để có được đặc quyền root cũng như lạm dụng quyền của dịch vụ trợ năng để thu thập thông tin nhạy cảm.

.