Phần mềm độc hại dựa trên nền tảng Go mới ra đời có tên là Aurora Stealer đang được triển khai ngày càng nhiều như một phần của các chiến dịch được thiết kế để đánh cắp thông tin nhạy cảm từ các máy chủ bị xâm nhập.

Công ty an ninh mạng SEKOIA cho biết: “Các chuỗi lây nhiễm này đã tận dụng các trang lừa đảo mạo danh các trang tải xuống của phần mềm hợp pháp, bao gồm ví tiền điện tử hoặc công cụ truy cập từ xa và phương pháp 911 sử dụng video youtube và các trang web tải xuống phần mềm bị bẻ khóa giả mạo sẵn sàng cho SEO”.

Lần đầu tiên được quảng cáo trên các diễn đàn tội phạm mạng của Nga vào tháng 4 năm 2022, Aurora được cung cấp dưới dạng phần mềm độc hại hàng hóa cho các tác nhân đe dọa khác, mô tả nó là “mạng botnet đa năng với khả năng đánh cắp, tải xuống và truy cập từ xa.”

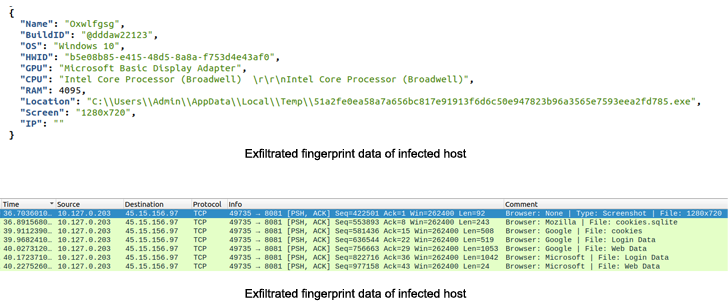

Trong những tháng gần đây, phần mềm độc hại đã được thu nhỏ thành một kẻ đánh cắp có thể thu thập các tệp quan tâm, dữ liệu từ 40 ví tiền điện tử và các ứng dụng như Telegram.

Aurora cũng đi kèm với một trình tải có thể triển khai tải trọng giai đoạn tiếp theo bằng cách sử dụng lệnh PowerShell.

Công ty an ninh mạng cho biết ít nhất các nhóm tội phạm mạng khác nhau, được gọi là kẻ buôn người, chịu trách nhiệm chuyển hướng lưu lượng truy cập của người dùng đến nội dung độc hại do các tác nhân khác điều hành, đã thêm Aurora vào bộ công cụ của họ, độc quyền hoặc cùng với RedLine và Raccoon.

SEKOIA cho biết: “Aurora là một công cụ đánh cắp thông tin khác nhắm mục tiêu dữ liệu từ trình duyệt, ví tiền điện tử, hệ thống cục bộ và hoạt động như một trình tải. “Được bán với giá cao trên thị trường, dữ liệu thu thập được tội phạm mạng đặc biệt quan tâm, cho phép chúng thực hiện các chiến dịch sinh lợi tiếp theo, bao gồm cả các hoạt động Săn trò chơi lớn.”

Sự phát triển cũng diễn ra khi các nhà nghiên cứu từ Đơn vị 42 của Palo Alto Networks trình bày chi tiết một phiên bản nâng cao của một kẻ đánh cắp khác có tên Typhon Stealer.

Biến thể mới, được đặt tên là Typhon Reborn, được thiết kế để đánh cắp ví tiền điện tử, trình duyệt web và dữ liệu hệ thống khác, đồng thời loại bỏ các tính năng hiện có trước đây như ghi bàn phím và khai thác tiền điện tử nhằm giảm thiểu khả năng bị phát hiện.

Riley Porter và Uday Pratap Singh, các nhà nghiên cứu của Đơn vị 42 cho biết: “Typhon Stealer đã cung cấp cho những kẻ đe dọa một công cụ xây dựng cấu hình, dễ sử dụng để thuê”.

“Các kỹ thuật chống phân tích mới của Typhon Reborn đang phát triển theo ngành, trở nên hiệu quả hơn trong các chiến thuật trốn tránh đồng thời mở rộng bộ công cụ của chúng để đánh cắp dữ liệu nạn nhân.”