Các nhà điều hành của ransomware BianLian đa nền tảng mới nổi đã tăng cường cơ sở hạ tầng chỉ huy và kiểm soát (C2) trong tháng này, một sự phát triển ám chỉ đến sự gia tăng nhịp độ hoạt động của nhóm.

BianLian, được viết bằng ngôn ngữ lập trình Go, lần đầu tiên được phát hiện vào giữa tháng 7 năm 2022 và đã tuyên bố 15 tổ chức nạn nhân tính đến ngày 1 tháng 9, công ty an ninh mạng [redacted] cho biết trong một báo cáo được chia sẻ với The Hacker News.

Cần lưu ý rằng dòng mã độc tống tiền kép không có mối liên hệ nào với trojan ngân hàng Android cùng tên, nhắm mục tiêu vào các ứng dụng ngân hàng di động và tiền điện tử để lấy thông tin nhạy cảm.

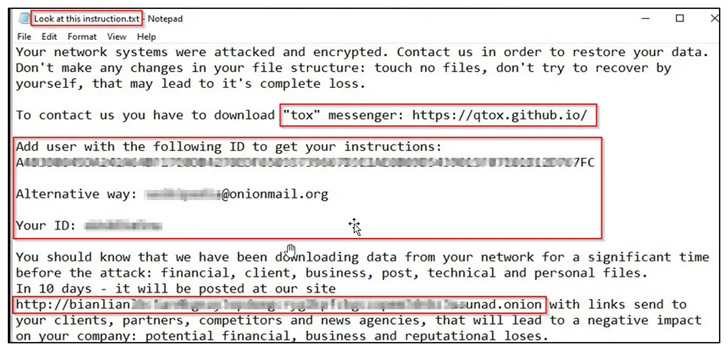

Quyền truy cập ban đầu vào mạng nạn nhân đạt được thông qua khai thác thành công các lỗi ProxyShell Microsoft Exchange Server, tận dụng nó để thả một web shell hoặc một tải trọng ngrok cho các hoạt động tiếp theo.

“BianLian cũng đã nhắm mục tiêu các thiết bị SonicWall VPN để khai thác, một mục tiêu phổ biến khác cho các nhóm ransomware,” [redacted] các nhà nghiên cứu Ben Armstrong, Lauren Pearce, Brad Pittack và Danny Quist cho biết.

Không giống như một phần mềm độc hại Golang mới khác có tên là Agenda, các tác nhân BianLian thể hiện thời gian tạm dừng lên đến sáu tuần kể từ thời điểm truy cập ban đầu và sự kiện mã hóa thực tế, thời gian cao hơn nhiều so với thời gian tạm trú của kẻ xâm nhập trung bình là 15 ngày được báo cáo vào năm 2021.

Bên cạnh việc tận dụng các kỹ thuật sống-off-the-land (LotL) để lập hồ sơ mạng và chuyển động bên, nhóm cũng được biết là triển khai một bộ cấy tùy chỉnh như một phương tiện thay thế để duy trì truy cập liên tục vào mạng.

Mục tiêu chính của backdoor, [redacted]là truy xuất các trọng tải tùy ý từ một máy chủ từ xa, tải nó vào bộ nhớ và sau đó thực thi chúng.

BianLian, tương tự như Agenda, có khả năng khởi động máy chủ ở chế độ an toàn của Windows để thực thi phần mềm độc hại mã hóa tệp của nó trong khi vẫn không bị phát hiện bởi các giải pháp bảo mật được cài đặt trên hệ thống.

Các bước khác được thực hiện để đánh bại các rào cản bảo mật bao gồm xóa các bản sao ẩn, xóa các bản sao lưu và chạy mô-đun mã hóa Golang của nó thông qua Windows Remote Management (WinRM) và các tập lệnh PowerShell.

Máy chủ C2 được biết đến sớm nhất được liên kết với BianLian được cho là đã xuất hiện trực tuyến vào tháng 12 năm 2021. Nhưng cơ sở hạ tầng kể từ đó đã chứng kiến một “sự bùng nổ đáng lo ngại” để vượt qua 30 địa chỉ IP đang hoạt động.

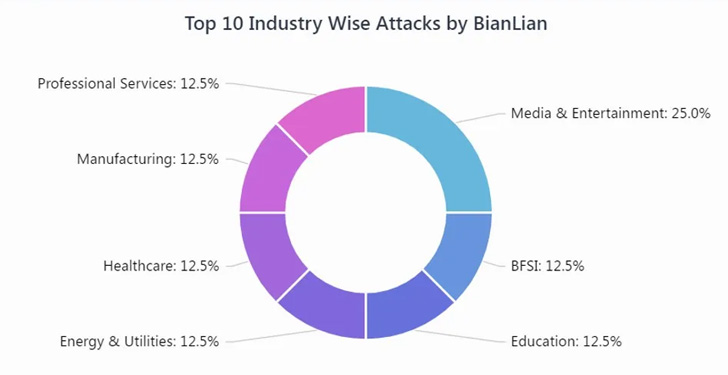

Theo Cyble, đã trình bày chi tiết phương thức hoạt động của ransomware vào đầu tháng này, các công ty nhắm mục tiêu trải dài một số lĩnh vực ngành như truyền thông, ngân hàng, năng lượng, sản xuất, giáo dục, chăm sóc sức khỏe và dịch vụ chuyên nghiệp. Phần lớn các công ty có trụ sở tại Bắc Mỹ, Vương quốc Anh và Úc.

BianLian là một dấu hiệu khác cho thấy những nỗ lực chuyên dụng của tội phạm mạng nhằm tiếp tục các chiến thuật nhảy cóc để tránh bị phát hiện. Nó cũng làm tăng thêm số lượng các mối đe dọa bằng cách sử dụng Go làm ngôn ngữ nền tảng, cho phép đối thủ thực hiện các thay đổi nhanh chóng trong một cơ sở mã duy nhất mà sau đó có thể được biên dịch cho nhiều nền tảng.

Các nhà nghiên cứu cho biết: “BianLian đã cho thấy mình là người thành thạo với phương pháp Sống của Đất (LOL) để di chuyển theo chiều ngang, điều chỉnh hoạt động của chúng dựa trên các khả năng và khả năng phòng thủ mà chúng gặp phải trong mạng”.

.

.jpg)