Ngày 23 tháng 12 năm 2022Ravie LakshmananGián điệp mạng / Tin tặc Pakistan

Một chiến dịch lừa đảo nhắm mục tiêu mới đã phóng to giải pháp xác thực hai yếu tố có tên là Kavach được các quan chức chính phủ Ấn Độ sử dụng.

Công ty an ninh mạng Securonix gọi hoạt động này là BƯỚC #KAVACHquy nó cho một tác nhân đe dọa được gọi là SideCopy dựa trên sự chồng chéo chiến thuật với các cuộc tấn công trước đó.

Các nhà nghiên cứu của Securonix, Den Iuzvyk, Tim Peck và Oleg Kolesnikov cho biết: “Các tệp .LNK được sử dụng để bắt đầu thực thi mã, cuối cùng sẽ tải xuống và chạy một tải trọng C# độc hại, có chức năng như một trojan truy cập từ xa (RAT)”.

SideCopy, một nhóm hack được cho là có nguồn gốc từ Pakistan và hoạt động ít nhất là từ năm 2019, được cho là có quan hệ với một diễn viên khác có tên là Transparent Tribe (còn gọi là APT36 hoặc Mythic Leopard).

Nó cũng được biết đến là mạo danh các chuỗi tấn công được sử dụng bởi SideWinder, một nhóm quốc gia-nhà nước lớn chuyên chọn ra các thực thể quân sự có trụ sở tại Pakistan một cách không cân xứng, để triển khai bộ công cụ của riêng mình.

Điều đó nói rằng, đây không phải là lần đầu tiên Kavach trở thành mục tiêu của nam diễn viên. Vào tháng 7 năm 2021, Cisco Talos đã trình bày chi tiết về một hoạt động gián điệp được thực hiện nhằm đánh cắp thông tin đăng nhập của các nhân viên chính phủ Ấn Độ.

Kể từ đó, các ứng dụng mồi nhử theo chủ đề Kavach đã được Transparent Tribe đồng chọn trong các cuộc tấn công nhắm vào Ấn Độ kể từ đầu năm.

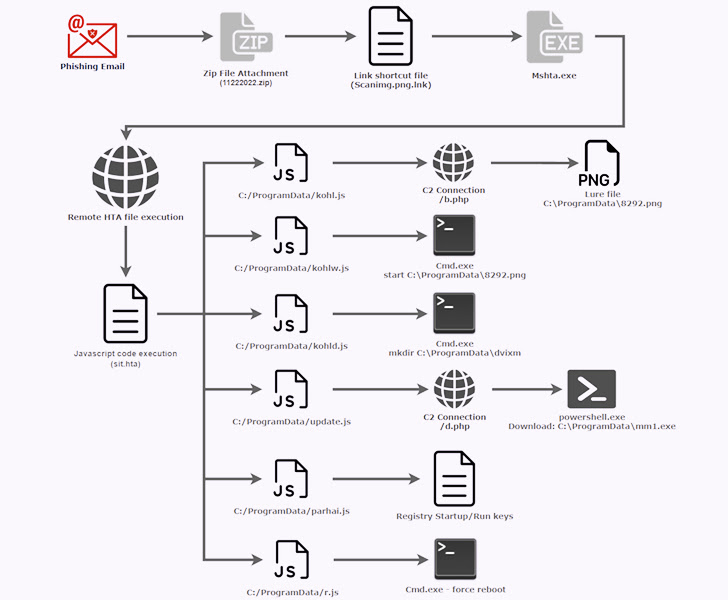

Trình tự tấn công mới nhất mà Securonix quan sát được trong vài tuần qua đòi hỏi phải sử dụng email lừa đảo để dụ các nạn nhân tiềm năng mở tệp lối tắt (.LNK) để thực thi tải trọng .HTA từ xa bằng tiện ích Windows mshta.exe.

Ứng dụng HTML, công ty cho biết, “được phát hiện đang được lưu trữ trên một trang web có khả năng bị xâm phạm, được lồng bên trong một thư mục ‘thư viện' tối nghĩa được thiết kế để lưu trữ một số hình ảnh của trang web.”

Trang web bị xâm nhập được đề cập là incometaxdelhi[.]org, trang web chính thức của Cục thuế thu nhập của Ấn Độ liên quan đến khu vực Delhi. Tệp độc hại không còn khả dụng trên cổng thông tin.

Trong giai đoạn tiếp theo, việc chạy tệp .HTA dẫn đến việc thực thi mã JavaScript bị xáo trộn được thiết kế để hiển thị tệp hình ảnh mồi nhử có thông báo từ Bộ Quốc phòng Ấn Độ một năm trước vào tháng 12 năm 2021.

Mã JavaScript tiếp tục tải xuống tệp thực thi từ máy chủ từ xa, thiết lập tính bền vững thông qua các sửa đổi Windows Registry và khởi động lại máy để tự động khởi chạy quá trình khởi động bài đăng nhị phân.

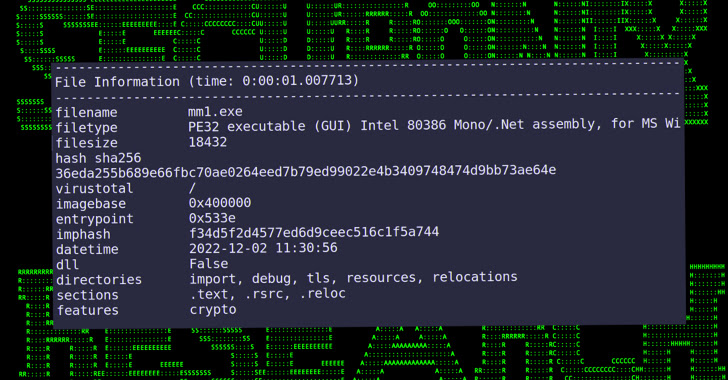

Về phần mình, tệp nhị phân hoạt động như một cửa hậu cho phép tác nhân đe dọa thực thi các lệnh được gửi từ miền do kẻ tấn công kiểm soát, tìm nạp và chạy các tải trọng bổ sung, chụp ảnh màn hình và trích xuất tệp.

Thành phần lọc cũng bao gồm một tùy chọn để tìm kiếm cụ thể tệp cơ sở dữ liệu (“kavach.db”) do ứng dụng Kavach tạo trên hệ thống để lưu trữ thông tin đăng nhập.

Điều đáng chú ý là chuỗi lây nhiễm nói trên đã được MalwareHunterTeam tiết lộ trong một loạt các tweet vào ngày 8 tháng 12 năm 2022, mô tả trojan truy cập từ xa là MargulasRAT.

Các nhà nghiên cứu cho biết: “Dựa trên dữ liệu tương quan từ các mẫu nhị phân thu được của RAT được sử dụng bởi các tác nhân đe dọa, chiến dịch này đã diễn ra nhằm vào các mục tiêu Ấn Độ mà không bị phát hiện trong năm ngoái”.