sidewinder, một diễn viên quốc gia-nhà nước sung mãn chủ yếu được biết đến với việc nhắm mục tiêu vào các thực thể quân sự Pakistan, đã xâm nhập trang web chính thức của Cơ quan quản lý điện lực quốc gia (NEPRA) để cung cấp phần mềm độc hại được điều chỉnh có tên WarHawk.

Zscaler ThreatLabz cho biết: “Cửa hậu WarHawk mới được phát hiện chứa nhiều mô-đun độc hại khác nhau cung cấp Cobalt Strike, kết hợp các TTP mới như KernelCallBackTable và kiểm tra múi giờ chuẩn Pakistan để đảm bảo một chiến dịch thắng lợi”, Zscaler ThreatLabz cho biết.

Nhóm mối đe dọa, còn được gọi là APT-C-17, Rắn đuôi chuông và Razor Tiger, bị nghi ngờ là một nhóm do nhà nước Ấn Độ tài trợ, mặc dù một báo cáo từ Kaspersky vào đầu tháng 5 này thừa nhận các chỉ số trước đó dẫn đến sự phân bổ đã biến mất, khiến nó thách thức nó liên kết cụm mối đe dọa với một quốc gia cụ thể.

Hơn 1.000 cuộc tấn công được cho là đã được nhóm thực hiện kể từ tháng 4 năm 2020, một dấu hiệu cho thấy sự xâm lược mới của SideWinder kể từ khi nó bắt đầu hoạt động cách đây một thập kỷ vào năm 2012.

Các cuộc xâm nhập có ý nghĩa quan trọng không chỉ về tần suất mà còn về tính bền bỉ của chúng, ngay cả khi nhóm này tận dụng một kho vũ khí khổng lồ gồm các thành phần bị xáo trộn và mới được phát triển.

Vào tháng 6 năm 2022, kẻ đe dọa đã được phát hiện sử dụng một tập lệnh AntiBot được thiết kế để lọc nạn nhân của họ nhằm kiểm tra môi trường trình duyệt của khách hàng, đặc biệt là địa chỉ IP, để đảm bảo các mục tiêu nằm ở Pakistan.

Chiến dịch tháng 9 do Zscaler phát hiện đòi hỏi việc sử dụng tệp ISO vũ khí hóa được lưu trữ trên trang web của NEPRA để kích hoạt chuỗi tiêu diệt dẫn đến việc triển khai phần mềm độc hại WarHawk, với việc tạo tác này cũng hoạt động như một mồi nhử để che giấu hoạt động độc hại bằng cách hiển thị một lời khuyên hợp pháp do Bộ Nội các Pakistan cấp ngày 27 tháng 7 năm 2022.

Về phần mình, WarHawk giả dạng các ứng dụng hợp pháp như ASUS Update Setup và Realtek HD Audio Manager để dụ những nạn nhân không nghi ngờ thực hiện, dẫn đến việc siêu dữ liệu hệ thống bị thẩm thấu vào một máy chủ từ xa được mã hóa cứng, đồng thời nhận thêm các tải trọng từ URL.

Điều này bao gồm một mô-đun thực thi lệnh chịu trách nhiệm thực hiện các lệnh hệ thống trên máy bị nhiễm độc nhận được từ máy chủ điều khiển và lệnh, một mô-đun quản lý tệp liệt kê đệ quy các tệp có trong các ổ đĩa khác nhau và một mô-đun tải lên truyền các tệp quan tâm đến máy chủ.

Cũng được triển khai dưới dạng tải trọng giai đoạn hai bằng cách sử dụng mô-đun thực thi lệnh nói trên là Bộ tải tấn công Cobalt, xác thực múi giờ của máy chủ để xác nhận nó khớp với Giờ chuẩn Pakistan (PKT), nếu không thực hiện được quy trình sẽ bị chấm dứt.

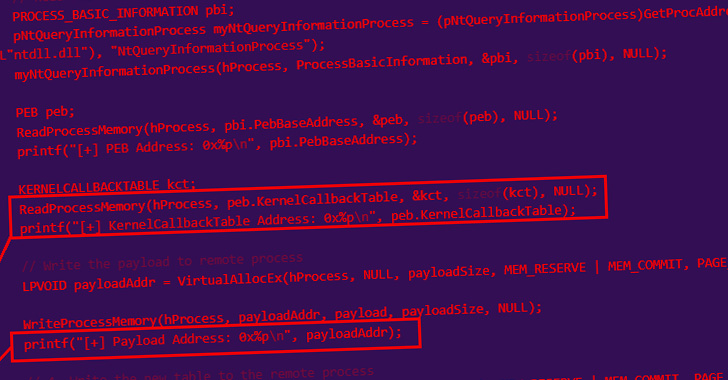

Sau trình chống anThe loader đưa shellcode vào quy trình notepad.exe bằng cách sử dụng kỹ thuật gọi là chèn quy trình KernelCallbackTable, với tác giả phần mềm độc hại nâng mã nguồn từ một bản ghi kỹ thuật được xuất bản vào tháng 4 năm 2022 bởi một nhà nghiên cứu có bí danh trực tuyến Capt. Meelo.

Sau đó, shellcode sẽ giải mã và tải Beacon, phần mềm độc hại mặc định được Cobalt Strike sử dụng để thiết lập kết nối với máy chủ điều khiển và chỉ huy của nó.

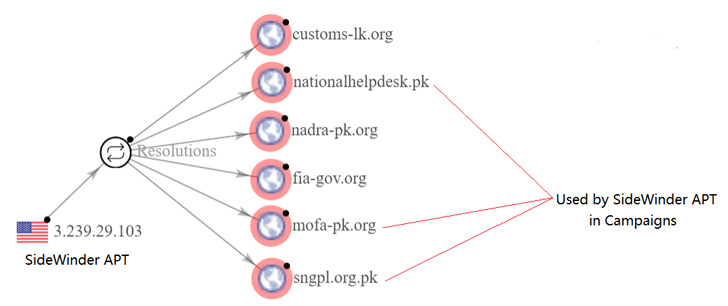

Theo công ty an ninh mạng, mối liên hệ của chiến dịch tấn công với SideWinder APT bắt nguồn từ việc tái sử dụng cơ sở hạ tầng mạng đã được xác định là đã được nhóm này sử dụng trong các hoạt động gián điệp tập trung vào Pakistan trước đây.

Các nhà nghiên cứu kết luận: “Nhóm SideWinder APT đang liên tục phát triển các chiến thuật của họ và thêm phần mềm độc hại mới vào kho vũ khí của họ để thực hiện các chiến dịch tấn công gián điệp thành công nhằm vào các mục tiêu của họ,” các nhà nghiên cứu kết luận.