Ngày 06 tháng 6 năm 2023Ravie Lakshmanan

Một băng nhóm lừa đảo nói tiếng Trung Quốc được mệnh danh là Bưu chínhFurious đã được liên kết với một chiến dịch SMS mới đang nhắm mục tiêu người dùng ở UAE bằng cách giả dạng là dịch vụ bưu chính và nhà điều hành thu phí, theo Group-IB.

Kế hoạch gian lận đòi hỏi người dùng phải gửi tin nhắn văn bản giả mạo yêu cầu họ trả phí chuyến đi bằng phương tiện để tránh bị phạt thêm. Các tin nhắn cũng chứa một URL rút ngắn để che giấu liên kết lừa đảo thực sự.

Nhấp vào liên kết sẽ hướng những người nhận không nghi ngờ đến một trang đích giả mạo được thiết kế để thu thập thông tin xác thực thanh toán và dữ liệu cá nhân. Chiến dịch được ước tính sẽ hoạt động kể từ ngày 15 tháng 4 năm 2023.

Group-IB cho biết: “Các URL từ các văn bản dẫn đến các trang thanh toán có thương hiệu giả yêu cầu cung cấp thông tin cá nhân, chẳng hạn như tên, địa chỉ và thông tin thẻ tín dụng”. “Các trang lừa đảo chiếm đoạt tên và logo chính thức của nhà cung cấp dịch vụ bưu chính mạo danh.”

Quy mô chính xác của các cuộc tấn công hiện chưa được biết. Những gì được biết là các tin nhắn văn bản đã được gửi từ các số điện thoại đã đăng ký ở Malaysia và Thái Lan, cũng như qua các địa chỉ email thông qua dịch vụ iMessage của Apple.

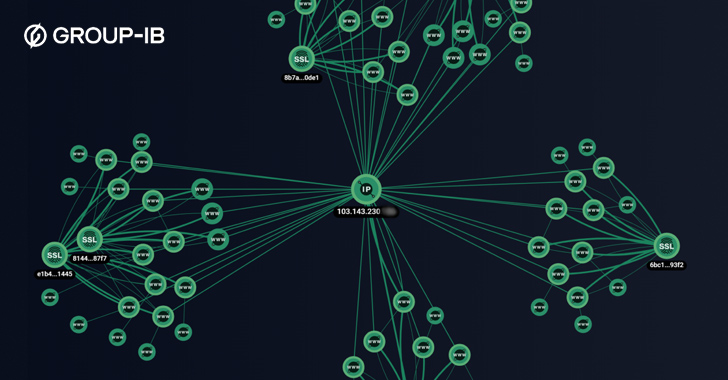

Để không bị phát hiện, các liên kết lừa đảo được định vị địa lý sao cho chỉ có thể truy cập các trang từ các địa chỉ IP có trụ sở tại Các Tiểu vương quốc Ả Rập Thống nhất. Các tác nhân đe dọa cũng đã được quan sát đăng ký các miền lừa đảo mới mỗi ngày để mở rộng phạm vi tiếp cận của chúng.

Theo công ty an ninh mạng có trụ sở tại Singapore, một chiến dịch gần giống hệt thứ hai được quan sát thấy vào ngày 29 tháng 4 năm 2023, bắt chước một nhà điều hành bưu điện của Các Tiểu vương quốc Ả Rập Thống nhất.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Hoạt động đánh dấu đánh dấu sự mở rộng nỗ lực của kẻ đe dọa kể từ ít nhất là năm 2021, khi nó bắt đầu nhắm mục tiêu người dùng ở khu vực Châu Á-Thái Bình Dương. Group-IB cho biết các hoạt động của PostalFurious thể hiện “bản chất xuyên quốc gia của tội phạm mạng có tổ chức.”

Để tránh trở thành con mồi của những trò gian lận như vậy, bạn nên rèn luyện thói quen nhấp chuột cẩn thận khi nói đến các liên kết và tệp đính kèm, luôn cập nhật phần mềm và đảm bảo thói quen vệ sinh kỹ thuật số chặt chẽ.

Sự phát triển diễn ra sau một chiến dịch lừa đảo theo chủ đề bưu chính tương tự có tên là Chiến dịch Red Deer đã được phát hiện nhắm mục tiêu vào các tổ chức khác nhau của Israel để phân phối một trojan truy cập từ xa có tên là AsyncRAT. Các cuộc tấn công đã được ghim vào một tác nhân đe dọa có tên mã là Aggah.