Ngày 14 tháng 7 năm 2023THNAn ninh mạng / Phần mềm độc hại

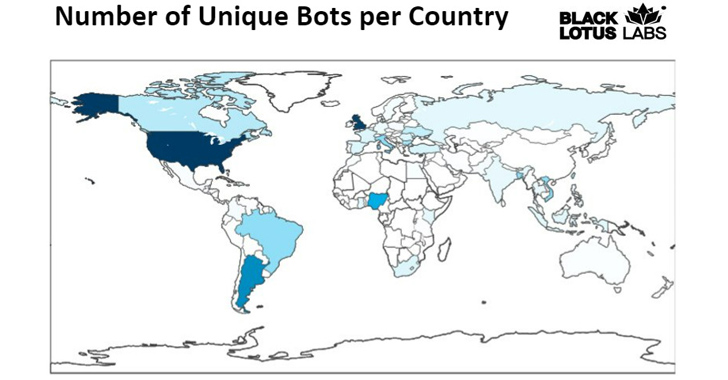

Một chủng phần mềm độc hại mới đã được phát hiện đang ngấm ngầm nhắm mục tiêu vào các bộ định tuyến văn phòng nhỏ/văn phòng tại nhà (SOHO) trong hơn hai năm, xâm nhập vào hơn 70.000 thiết bị và tạo ra một mạng botnet với 40.000 nút trải rộng trên 20 quốc gia.

Lumen Black Lotus Labs đã đặt tên cho phần mềm độc hại AVreconkhiến nó trở thành dòng thứ ba tập trung vào các bộ định tuyến SOHO sau ZuoRAT và HiatusRAT trong năm qua.

“Điều này làm cho AVrecon trở thành một trong những mạng botnet nhắm mục tiêu bộ định tuyến SOHO lớn nhất từng thấy”, công ty cho biết. “Mục đích của chiến dịch dường như là tạo ra một mạng bí mật để âm thầm kích hoạt một loạt các hoạt động tội phạm, từ rải mật khẩu đến gian lận quảng cáo kỹ thuật số.”

Phần lớn các ca nhiễm bệnh nằm ở Anh và Mỹ, tiếp theo là Argentina, Nigeria, Brazil, Ý, Bangladesh, Việt Nam, Ấn Độ, Nga và Nam Phi, trong số những quốc gia khác.

AVrecon lần đầu tiên được nhà nghiên cứu bảo mật cấp cao của Kaspersky Ye (Seth) Jin nhấn mạnh vào tháng 5 năm 2021, cho thấy phần mềm độc hại này đã cố gắng tránh bị phát hiện cho đến thời điểm hiện tại.

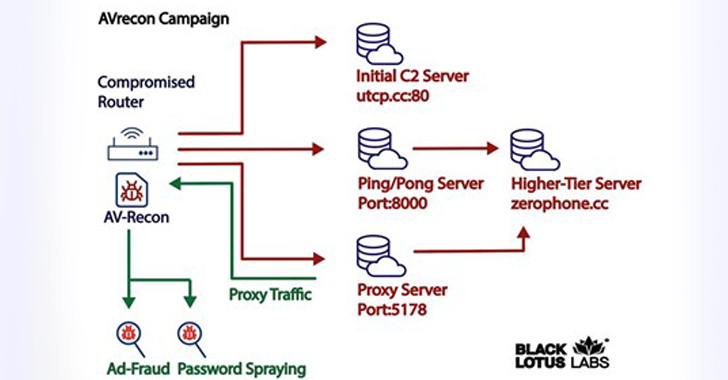

Trong chuỗi tấn công được trình bày chi tiết bởi Lumen, một sự lây nhiễm thành công được theo sau bằng cách liệt kê bộ định tuyến SOHO của nạn nhân và lấy thông tin đó trở lại máy chủ chỉ huy và kiểm soát (C2) được nhúng.

Nó cũng kiểm tra xem các phiên bản phần mềm độc hại khác đã chạy trên máy chủ hay chưa bằng cách tìm kiếm các quy trình hiện có trên cổng 48102 và mở một trình nghe trên cổng đó. Một quá trình liên kết với cổng đó bị chấm dứt.

Giai đoạn tiếp theo liên quan đến việc hệ thống bị xâm nhập thiết lập liên hệ với một máy chủ riêng biệt, được gọi là máy chủ C2 thứ cấp, để chờ các lệnh tiếp theo. Lumen cho biết họ đã xác định được 15 máy chủ độc nhất như vậy đã hoạt động ít nhất là từ tháng 10 năm 2021.

Điều đáng chú ý là cơ sở hạ tầng C2 theo tầng rất phổ biến trong số các mạng botnet khét tiếng như Emotet và QakBot.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

AVrecon được viết bằng ngôn ngữ lập trình C, giúp dễ dàng chuyển phần mềm độc hại cho các kiến trúc khác nhau. Hơn nữa, một lý do quan trọng khiến các cuộc tấn công như vậy hoạt động là vì chúng tận dụng cơ sở hạ tầng sống ở rìa thường thiếu hỗ trợ cho các giải pháp bảo mật.

Bằng chứng thu thập được cho đến nay chỉ ra rằng botnet được sử dụng để nhấp vào các quảng cáo khác nhau của Facebook và Google cũng như để tương tác với Microsoft Outlook. Điều này có thể cho thấy một nỗ lực hai hướng nhằm tiến hành gian lận quảng cáo và đánh cắp dữ liệu.

“Cách thức tấn công dường như tập trung chủ yếu vào việc đánh cắp băng thông – mà không ảnh hưởng đến người dùng cuối – nhằm tạo ra một dịch vụ proxy dân cư để giúp rửa hoạt động độc hại và tránh thu hút sự chú ý tương tự từ các dịch vụ Tor-ẩn hoặc các dịch vụ VPN có sẵn trên thị trường “, các nhà nghiên cứu cho biết.