Một trojan truy cập từ xa chưa từng thấy có tên ZuoRAT đã tấn công các bộ định tuyến văn phòng / văn phòng gia đình (SOHO) nhỏ như một phần của chiến dịch phức tạp nhắm vào các mạng Bắc Mỹ và châu Âu.

Các nhà nghiên cứu từ Lumen Black Lotus Labs cho biết trong một báo cáo được chia sẻ với The Hacker News, phần mềm độc hại này “cấp cho tác nhân này khả năng quay vòng vào mạng cục bộ và truy cập vào các hệ thống bổ sung trong mạng LAN bằng cách chiếm quyền điều khiển liên lạc mạng để duy trì một chỗ đứng không bị phát hiện”.

Hoạt động lén lút, nhắm mục tiêu vào các bộ định tuyến của ASUS, Cisco, DrayTek và NETGEAR, được cho là đã bắt đầu vào đầu năm 2020 trong những tháng đầu tiên của đại dịch COVID-19, hiệu quả vẫn nằm trong tầm ngắm của hơn hai năm.

Nhóm tình báo về mối đe dọa của công ty cho biết: “Người tiêu dùng và nhân viên từ xa thường sử dụng bộ định tuyến SOHO, nhưng những thiết bị này hiếm khi được theo dõi hoặc vá lỗi, điều này khiến chúng trở thành một trong những điểm yếu nhất của chu vi mạng”, nhóm tình báo về mối đe dọa của công ty cho biết.

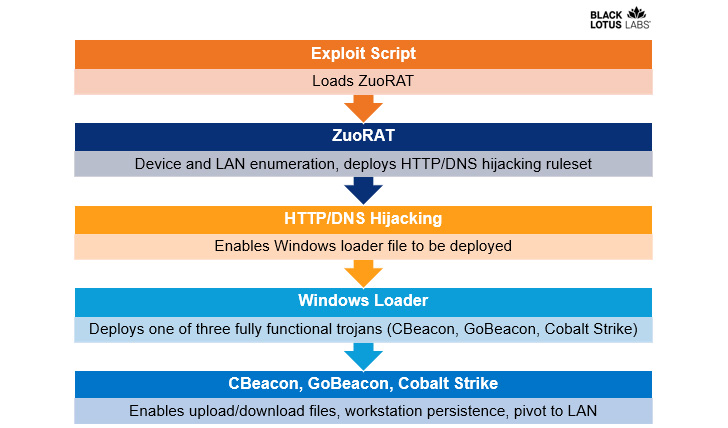

Quyền truy cập ban đầu vào bộ định tuyến có được bằng cách quét các lỗ hổng chưa được vá đã biết để tải công cụ truy cập từ xa, sử dụng công cụ này để truy cập vào mạng và thả trình tải mã shell giai đoạn tiếp theo được sử dụng để cung cấp Cobalt Strike và các cửa hậu tùy chỉnh như CBeacon và GoBeacon. có khả năng chạy các lệnh tùy ý.

Ngoài việc cho phép trinh sát chuyên sâu các mạng mục tiêu, thu thập lưu lượng truy cập và chiếm quyền điều khiển giao tiếp mạng, phần mềm độc hại này còn được mô tả là một phiên bản đã được sửa đổi nhiều của mạng botnet Mirai, có mã nguồn bị rò rỉ vào tháng 10 năm 2016.

“ZuoRAT là một tệp MIPS được biên dịch cho các bộ định tuyến SOHO có thể liệt kê một máy chủ và mạng LAN nội bộ, nắm bắt các gói được truyền qua thiết bị bị nhiễm và thực hiện các cuộc tấn công giữa các người (xâm nhập DNS và HTTPS dựa trên các quy tắc được xác định trước)” các nhà nghiên cứu cho biết.

Ngoài ra còn có một chức năng thu thập các kết nối TCP qua các cổng 21 và 8443, được liên kết với FTP và duyệt web, có khả năng cho phép kẻ thù theo dõi hoạt động internet của người dùng đằng sau bộ định tuyến bị xâm phạm.

Các khả năng khác của ZuoRAT cho phép kẻ tấn công giám sát lưu lượng DNS và HTTPS với mục đích chiếm đoạt các yêu cầu và chuyển hướng nạn nhân đến các miền độc hại bằng cách sử dụng các quy tắc đặt trước được tạo và lưu trữ trong các thư mục tạm thời nhằm chống lại phân tích pháp y.

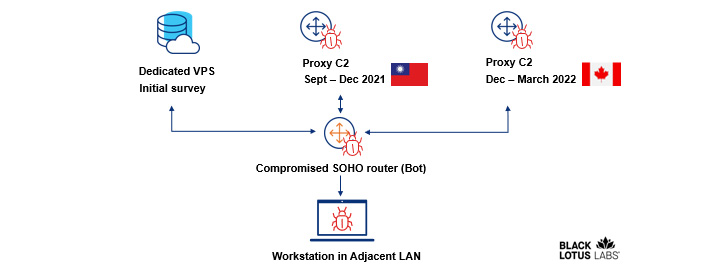

Đó không phải là bước duy nhất mà tin tặc thực hiện để che giấu các hoạt động của nó, vì các cuộc tấn công dựa trên cơ sở hạ tầng C2 nhiều giai đoạn, bị xáo trộn liên quan đến việc sử dụng máy chủ riêng ảo để loại bỏ khai thác RAT ban đầu và tận dụng chính các bộ định tuyến bị xâm nhập làm máy chủ proxy C2 .

Để tránh bị phát hiện hơn nữa, máy chủ dàn dựng đã được phát hiện lưu trữ nội dung có vẻ vô hại, trong một trường hợp bắt chước một trang web có tên “muhsinlar.net”, một cổng tuyên truyền được thiết lập cho Đảng Hồi giáo Turkestan (TIP), một trang phục cực đoan của người Uyghur có nguồn gốc từ Trung Quốc .

Danh tính của tập thể đối thủ đằng sau chiến dịch vẫn chưa được xác định, mặc dù một phân tích về các hiện vật đã cho thấy có thể có liên quan đến tỉnh Tây An Thành của Trung Quốc và việc sử dụng Yuque của Alibaba và Tencent để chỉ huy và kiểm soát (C2).

Bản chất phức tạp và lẩn tránh của hoạt động cùng với các chiến thuật được sử dụng trong các cuộc tấn công để duy trì tính bí mật đối với hoạt động quốc gia-nhà nước tiềm năng, Black Lotus Labs lưu ý.

“Các khả năng đã được thể hiện trong chiến dịch này – có được quyền truy cập vào các thiết bị SOHO thuộc các loại và kiểu máy khác nhau, thu thập thông tin máy chủ và mạng LAN để thông báo về việc nhắm mục tiêu, lấy mẫu và chiếm quyền điều khiển thông tin liên lạc mạng để có được khả năng truy cập liên tục vào các thiết bị trong đất liền và cố ý tàng hình cơ sở hạ tầng C2 tận dụng nhiều tầng Các nhà nghiên cứu kết luận.

.