Phần mềm độc hại Ursnif đã trở thành phần mềm độc hại mới nhất biến nguồn gốc của nó là một trojan ngân hàng để tự cải tiến thành một cửa hậu chung có khả năng cung cấp các tải trọng ở giai đoạn tiếp theo, tham gia cùng với Emotet, Qakbot và TrickBot.

Các nhà nghiên cứu Sandor Nemes, Sulian Lebegue và Jessa Valdez của Mandiant tiết lộ trong một phân tích hôm thứ Tư: “Đây là một sự thay đổi đáng kể so với mục đích ban đầu của phần mềm độc hại là cho phép gian lận ngân hàng, nhưng phù hợp với bối cảnh mối đe dọa rộng lớn hơn”.

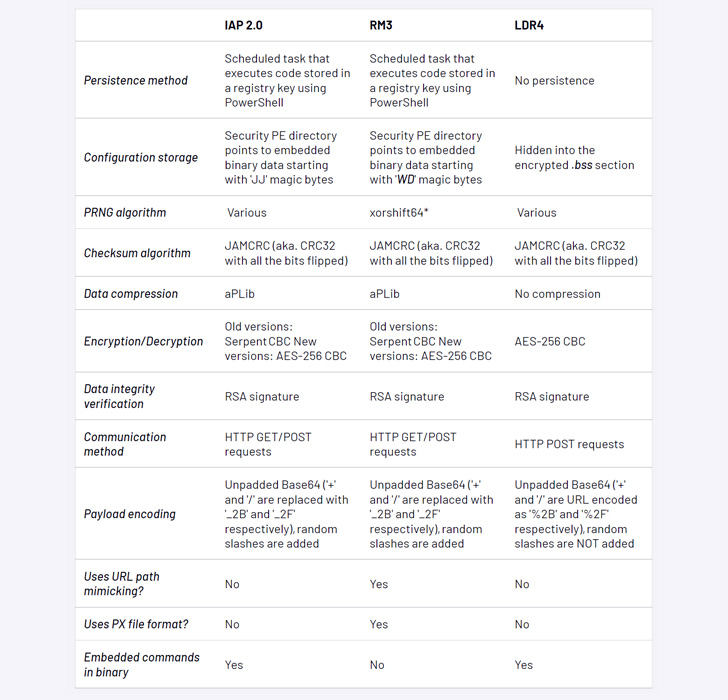

Biến thể được làm mới và tái cấu trúc, được phát hiện lần đầu tiên bởi công ty tình báo về mối đe dọa thuộc sở hữu của Google trong tự nhiên vào ngày 23 tháng 6 năm 2022, có tên mã là LDR4, được coi là nỗ lực tạo cơ sở cho các hoạt động tống tiền ransomware và đánh cắp dữ liệu tiềm ẩn.

Ursnif, còn được gọi là Gozi hoặc ISFB, là một trong những họ phần mềm độc hại ngân hàng lâu đời nhất, với các cuộc tấn công được ghi nhận sớm nhất từ năm 2007. Check Point, vào tháng 8 năm 2020, đã lập bản đồ “sự phát triển khác nhau của Gozi” trong những năm qua, đồng thời chỉ ra ra lịch sử phát triển rời rạc của nó.

Gần một năm sau, vào cuối tháng 6 năm 2021, một kẻ đe dọa người Romania, Mihai Ionut Paunescu, đã bị các quan chức thực thi pháp luật Colombia bắt giữ vì vai trò của anh ta trong việc tuyên truyền phần mềm độc hại cho không dưới một triệu máy tính từ năm 2007 đến năm 2012.

Chuỗi tấn công mới nhất do Mandiant trình bày chi tiết cho thấy việc sử dụng chiêu dụ email liên quan đến tuyển dụng và hóa đơn làm véc tơ xâm nhập ban đầu để tải xuống tài liệu Microsoft Excel, sau đó tìm nạp và khởi chạy phần mềm độc hại.

Việc tân trang lại lớn của Ursnif tránh tất cả các tính năng và mô-đun liên quan đến ngân hàng của nó để lấy mô-đun VNC và lấy một trình bao từ xa vào máy bị xâm nhập, được thực hiện bằng cách kết nối với một máy chủ từ xa để lấy các lệnh nói trên.

Các nhà nghiên cứu cho biết: “Những thay đổi này có thể phản ánh sự tập trung ngày càng tăng của các tác nhân đe dọa đối với việc tham gia hoặc kích hoạt các hoạt động ransomware trong tương lai”.