Một trình đóng gói phần mềm độc hại không có giấy tờ trước đây tên là DTPacker đã bị phát hiện phân phối nhiều trojan truy cập từ xa (RAT) và những kẻ đánh cắp thông tin như Agent Tesla, Ave Maria, AsyncRAT và FormBook để cướp thông tin và tạo điều kiện cho các cuộc tấn công tiếp theo.

Công ty bảo mật doanh nghiệp Proofpoint cho biết trong một phân tích được công bố hôm thứ Hai: “Phần mềm độc hại sử dụng nhiều kỹ thuật xáo trộn để trốn tránh phần mềm chống vi-rút, hộp cát và phân tích”. “Nó có khả năng được phát tán trên các diễn đàn ngầm.”

Phần mềm độc hại hàng hóa dựa trên .NET đã được liên kết với hàng chục chiến dịch và nhiều nhóm mối đe dọa, cả mối đe dọa liên tục nâng cao (APT) và các tác nhân tội phạm mạng, kể từ năm 2020, với các cuộc xâm nhập nhằm vào hàng trăm khách hàng trên nhiều lĩnh vực.

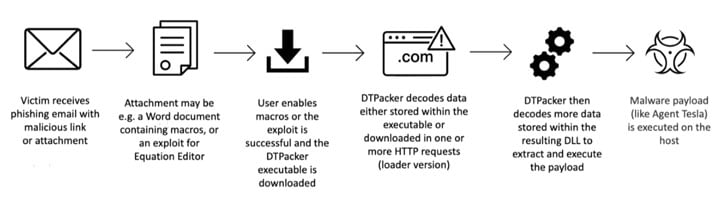

Các chuỗi tấn công liên quan đến trình đóng gói dựa trên các email lừa đảo như một vectơ lây nhiễm ban đầu. Các thư chứa tài liệu độc hại hoặc tệp đính kèm thực thi được nén, khi mở ra, trình đóng gói sẽ triển khai trình đóng gói để khởi chạy phần mềm độc hại.

Các trình đóng gói khác với trình tải xuống ở điểm không giống như những trình sau, chúng mang một trọng tải khó hiểu để che giấu hành vi thực sự của chúng khỏi các giải pháp bảo mật theo cách hoạt động như một “áo giáp để bảo vệ hệ nhị phân” và làm cho việc thiết kế ngược trở nên khó khăn hơn.

Điều làm cho DTPacker khác biệt là nó hoạt động như cả hai. Tên của nó có nguồn gốc từ thực tế là nó đã sử dụng hai khóa cố định theo chủ đề Donald Trump – “trump2020” và “Trump2026” – để giải mã tài nguyên được nhúng hoặc tải xuống cuối cùng sẽ trích xuất và thực hiện tải trọng cuối cùng.

Hiện tại vẫn chưa biết lý do tại sao các tác giả chọn tài liệu tham khảo cụ thể này cho cựu tổng thống Hoa Kỳ vì phần mềm độc hại không được sử dụng để nhắm mục tiêu vào các chính trị gia hoặc tổ chức chính trị cũng như không phải là chìa khóa mà các nạn nhân được nhắm mục tiêu nhìn thấy.

Proofpoint cho biết họ đã quan sát thấy các nhà khai thác thực hiện những thay đổi tinh vi bằng cách chuyển sang sử dụng các trang web của câu lạc bộ người hâm mộ bóng đá làm mồi nhử để lưu trữ phần mềm độc hại từ tháng 3 năm 2021, với trình đóng gói được các nhóm như TA2536 và TA2715 sử dụng trong các chiến dịch của riêng họ một năm trước đó.

Các nhà nghiên cứu cho biết: “Việc sử dụng DTPacker với tư cách là trình đóng gói và tải xuống và sự biến đổi của nó trong việc phân phối và giải mã trong khi vẫn giữ hai khóa duy nhất như một phần giải mã của nó là rất bất thường”, các nhà nghiên cứu cho biết, những người mong đợi phần mềm độc hại sẽ được sử dụng bởi nhiều tác nhân đe dọa. Tương lai.

.