Ngày 17 tháng 2 năm 2023Ravie Lakshmanan Bảo mật IoT / Tấn công mạng

Một biến thể mới của mạng botnet Mirai khét tiếng đã được phát hiện tận dụng một số lỗ hổng bảo mật để tự lan truyền đến các thiết bị Linux và IoT.

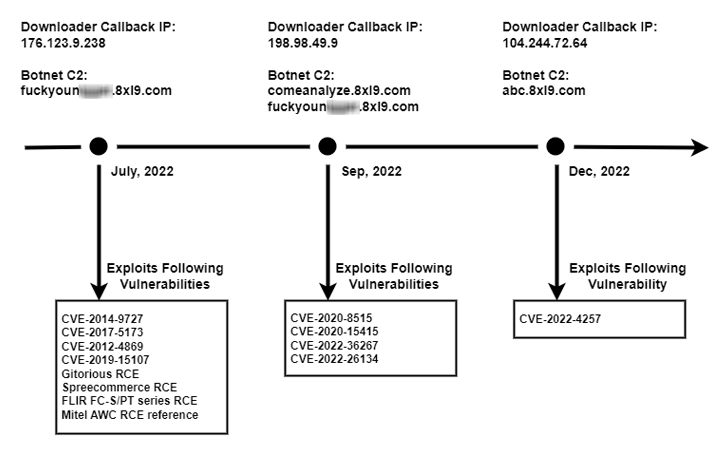

Được quan sát trong nửa cuối năm 2022, phiên bản mới đã được đặt tên V3G4 bởi Đơn vị 42 của Palo Alto Networks, đã xác định ba chiến dịch khác nhau có khả năng được thực hiện bởi cùng một tác nhân đe dọa.

Các nhà nghiên cứu của Đơn vị 42 cho biết: “Một khi các thiết bị dễ bị tổn thương bị xâm nhập, chúng sẽ bị những kẻ tấn công kiểm soát hoàn toàn và trở thành một phần của mạng botnet. “Tác nhân đe dọa có khả năng sử dụng các thiết bị đó để tiến hành các cuộc tấn công tiếp theo, chẳng hạn như các cuộc tấn công từ chối dịch vụ (DDoS) phân tán.”

Các cuộc tấn công chủ yếu nhằm vào các máy chủ và thiết bị mạng chạy Linux bị lộ, với việc kẻ thù vũ khí hóa tới 13 lỗ hổng có thể dẫn đến thực thi mã từ xa (RCE).

Một số lỗi đáng chú ý liên quan đến các lỗi nghiêm trọng trong Trung tâm dữ liệu và Máy chủ hợp lưu Atlassian, bộ định tuyến DrayTek Vigor, Airspan AirSpot và camera IP Geutebruck, cùng những lỗi khác. Lỗ hổng lâu đời nhất trong danh sách là CVE-2012-4869, một lỗi RCE trong FreePBX.

Sau khi thỏa hiệp thành công, tải trọng botnet được truy xuất từ một máy chủ từ xa bằng các tiện ích wget và cURL.

Mạng botnet, ngoài việc kiểm tra xem nó đã chạy trên máy bị nhiễm hay chưa, còn thực hiện các bước để chấm dứt các mạng botnet cạnh tranh khác như Mozi, Okami và Yakuza.

V3G4 gói thêm một bộ thông tin xác thực đăng nhập mặc định hoặc yếu mà nó sử dụng để thực hiện các cuộc tấn công vũ phu thông qua Telnet/SSH và lây lan sang các máy khác.

Nó cũng thiết lập liên hệ với máy chủ điều khiển và lệnh để chờ lệnh khởi chạy các cuộc tấn công DDoS nhằm vào các mục tiêu thông qua các giao thức UDP, TCP và HTTP.

Các nhà nghiên cứu cho biết: “Các lỗ hổng được đề cập ở trên có độ phức tạp tấn công ít hơn so với các biến thể được quan sát trước đây, nhưng chúng vẫn duy trì tác động bảo mật quan trọng có thể dẫn đến thực thi mã từ xa”.

Để ngăn chặn các cuộc tấn công như vậy, người dùng nên áp dụng các bản vá và cập nhật cần thiết khi chúng được áp dụng và bảo mật thiết bị bằng mật khẩu mạnh.