Ngày 09 tháng 6 năm 2023Ravie LakshmananGián điệp mạng / APT

Một cửa sau tùy chỉnh mới được đặt tên Lính tàng hình đã được triển khai như một phần của một loạt các cuộc tấn công gián điệp có mục tiêu cao ở Bắc Phi.

Công ty an ninh mạng Check Point cho biết trong một báo cáo kỹ thuật: “Phần mềm độc hại Stealth Soldier là một cửa hậu không có giấy tờ, chủ yếu vận hành các chức năng giám sát như trích xuất tệp, ghi lại màn hình và micrô, ghi lại thao tác gõ phím và đánh cắp thông tin trình duyệt”.

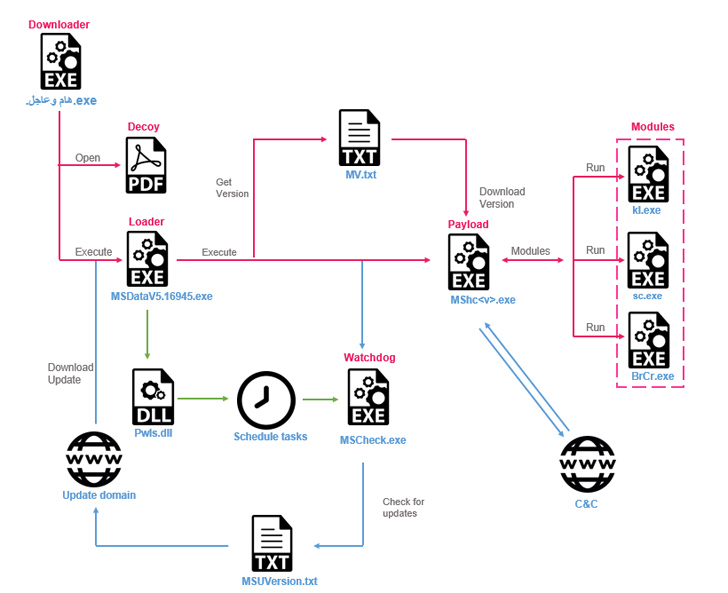

Các cuộc tấn công bắt đầu với các mục tiêu tiềm năng tải xuống các tệp nhị phân của trình tải xuống không có thật được phân phối thông qua các cuộc tấn công kỹ thuật xã hội và hoạt động như một đường dẫn để truy xuất Stealth Soldier, đồng thời hiển thị một tệp PDF trống.

Bộ cấy ghép mô-đun tùy chỉnh, được cho là sẽ được sử dụng một cách tiết kiệm, cho phép khả năng giám sát bằng cách thu thập danh sách thư mục và thông tin xác thực trình duyệt, ghi lại các lần nhấn phím, ghi âm thanh micrô, chụp ảnh màn hình, tải tệp lên và chạy các lệnh PowerShell.

Một số thành phần không còn có sẵn để truy xuất, nhưng các plugin đánh cắp thông tin đăng nhập trình duyệt và chụp màn hình được cho là lấy cảm hứng từ các dự án nguồn mở có sẵn trên GitHub.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

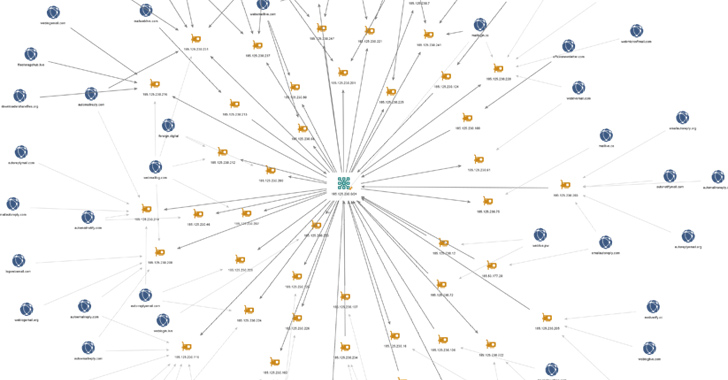

Hơn nữa, cơ sở hạ tầng của Stealth Soldier thể hiện sự chồng chéo với cơ sở hạ tầng liên quan đến một chiến dịch lừa đảo khác có tên là Eye on the Nile, nhằm vào các nhà báo Ai Cập và các nhà hoạt động nhân quyền vào năm 2019.

Sự phát triển báo hiệu “sự tái xuất hiện đầu tiên có thể có của tác nhân đe dọa này” kể từ đó, cho thấy nhóm này đang hướng tới việc giám sát các mục tiêu Ai Cập và Libya.

Check Point cho biết: “Với tính mô đun của phần mềm độc hại và việc sử dụng nhiều giai đoạn lây nhiễm, có khả năng những kẻ tấn công sẽ tiếp tục phát triển các chiến thuật và kỹ thuật của chúng và triển khai các phiên bản mới của phần mềm độc hại này trong tương lai gần”.