Ngày 10 tháng 1 năm 2023Ravie Lakshmanan Mối đe dọa dai dẳng nâng cao

Nhóm mối đe dọa liên tục nâng cao (APT) được gọi là mạnh mẽ đã nhắm mục tiêu người dùng Android bằng phiên bản trojan của ứng dụng Telegram thông qua một trang web giả mạo mạo danh dịch vụ trò chuyện video có tên Shagle.

Nhà nghiên cứu phần mềm độc hại Lukáš Štefanko của ESET cho biết trong một báo cáo kỹ thuật: “Một trang web sao chép, bắt chước dịch vụ Shagle, được sử dụng để phân phối ứng dụng cửa hậu di động của StrongPity”. “Ứng dụng này là phiên bản sửa đổi của ứng dụng Telegram mã nguồn mở, được đóng gói lại với mã cửa hậu StrongPity.”

StrongPity, còn được biết đến với tên APT-C-41 và Promethium, là một nhóm gián điệp mạng hoạt động ít nhất là từ năm 2012, với phần lớn các hoạt động tập trung vào Syria và Thổ Nhĩ Kỳ. Sự tồn tại của nhóm lần đầu tiên được báo cáo công khai bởi Kaspersky vào tháng 10 năm 2016.

Kể từ đó, các chiến dịch của tác nhân đe dọa đã được mở rộng để bao gồm nhiều mục tiêu hơn trên khắp Châu Phi, Châu Á, Châu Âu và Bắc Mỹ, với các cuộc xâm nhập tận dụng các cuộc tấn công lỗ tưới nước và thông điệp lừa đảo để kích hoạt chuỗi tiêu diệt.

Một trong những điểm nổi bật chính của StrongPity là việc sử dụng các trang web giả mạo nhằm mục đích cung cấp nhiều loại công cụ phần mềm, chỉ để lừa nạn nhân tải xuống các phiên bản ứng dụng hợp pháp bị nhiễm độc.

Vào tháng 12 năm 2021, Minerva Labs đã tiết lộ một chuỗi tấn công ba giai đoạn bắt nguồn từ việc thực thi tệp thiết lập Notepad++ có vẻ lành tính để cuối cùng cung cấp một cửa hậu vào các máy chủ bị nhiễm.

Cùng năm đó, StrongPity được quan sát thấy lần đầu tiên triển khai một phần mềm độc hại Android bằng cách xâm nhập vào cổng chính phủ điện tử của Syria và thay thế tệp APK Android chính thức bằng một tệp giả mạo.

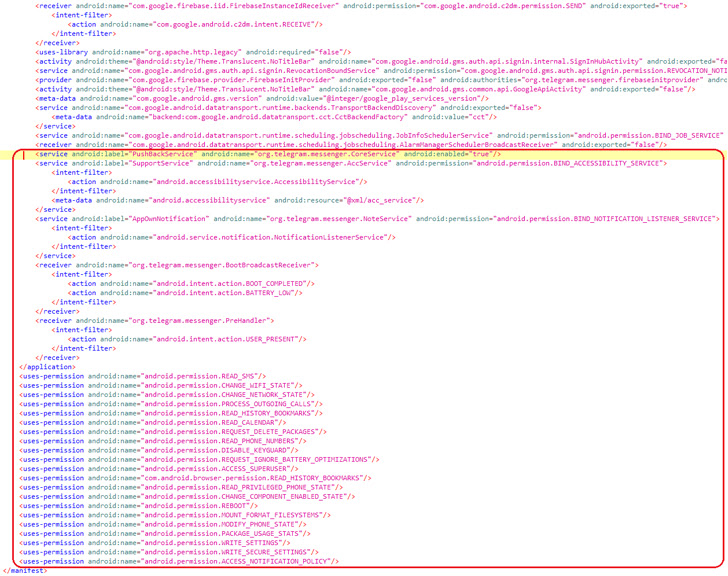

Những phát hiện mới nhất từ ESET nêu bật một phương thức hoạt động tương tự được thiết kế để phân phối phiên bản cập nhật của tải trọng cửa hậu Android, được trang bị để ghi lại các cuộc gọi điện thoại, theo dõi vị trí thiết bị và thu thập tin nhắn SMS, nhật ký cuộc gọi, danh sách liên hệ và tệp.

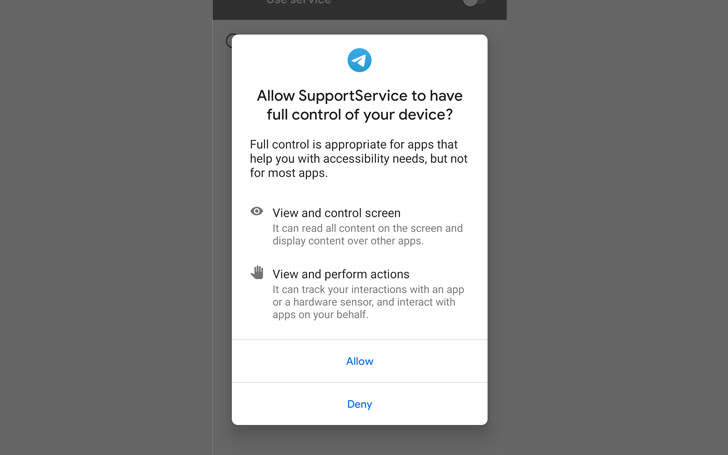

Ngoài ra, việc cấp quyền cho các dịch vụ trợ năng của phần mềm độc hại cho phép nó hút các thông báo và tin nhắn đến từ nhiều ứng dụng khác nhau như Gmail, Instagram, Kik, LINE, Messenger, Skype, Snapchat, Telegram, Tinder, Twitter, Viber và WeChat.

Công ty an ninh mạng Slovakia đã mô tả bộ cấy này là mô-đun và có khả năng tải xuống các thành phần bổ sung từ máy chủ chỉ huy và kiểm soát (C2) từ xa để phù hợp với các mục tiêu đang phát triển của các chiến dịch của StrongPity.

Chức năng cửa hậu được che giấu trong một phiên bản hợp pháp của ứng dụng Android của Telegram có sẵn để tải xuống vào khoảng ngày 25 tháng 2 năm 2022. Điều đó nói rằng, trang web Shagle không có thật không còn hoạt động nữa, mặc dù các dấu hiệu cho thấy hoạt động này “được nhắm mục tiêu rất hẹp” do thiếu dữ liệu từ xa.

Cũng không có bằng chứng nào cho thấy ứng dụng đã được xuất bản trên Cửa hàng Google Play chính thức. Hiện tại vẫn chưa biết các nạn nhân tiềm năng bị dụ vào trang web giả mạo như thế nào và liệu nó có sử dụng các kỹ thuật như kỹ thuật xã hội, đầu độc công cụ tìm kiếm hoặc quảng cáo lừa đảo hay không.

Cũng không có bằng chứng nào cho thấy ứng dụng (“video.apk”) đã được xuất bản trên Cửa hàng Google Play chính thức. Hiện tại vẫn chưa biết các nạn nhân tiềm năng bị dụ vào trang web giả mạo như thế nào và liệu nó có sử dụng các kỹ thuật như kỹ thuật xã hội, đầu độc công cụ tìm kiếm hoặc quảng cáo lừa đảo hay không.

“Miền độc hại đã được đăng ký vào cùng ngày, vì vậy trang web sao chép và ứng dụng Shagle giả mạo có thể đã có sẵn để tải xuống kể từ ngày đó,” Štefanko chỉ ra.

Một khía cạnh đáng chú ý khác của cuộc tấn công là phiên bản Telegram giả mạo sử dụng cùng tên gói với ứng dụng Telegram chính hãng, nghĩa là biến thể cửa sau không thể cài đặt trên thiết bị đã cài đặt Telegram.

“Điều này có thể có nghĩa là một trong hai điều – hoặc kẻ đe dọa trước tiên liên lạc với các nạn nhân tiềm năng và thúc đẩy họ gỡ cài đặt Telegram khỏi thiết bị của họ nếu nó được cài đặt hoặc chiến dịch tập trung vào các quốc gia nơi việc sử dụng Telegram hiếm khi liên lạc,” Štefanko nói.