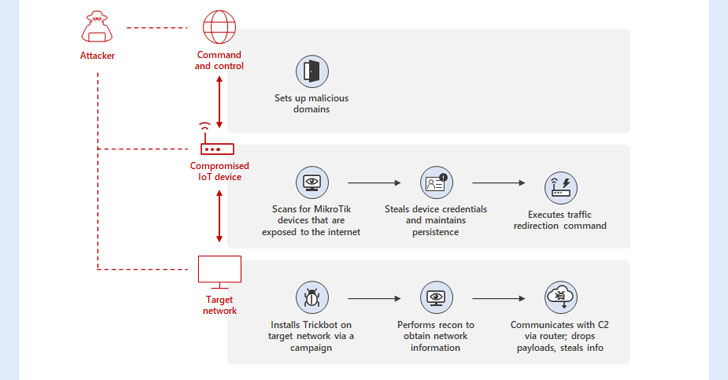

Hôm thứ Tư, Microsoft đã trình bày chi tiết về một kỹ thuật chưa được phát hiện trước đây được phần mềm độc hại TrickBot sử dụng liên quan đến việc sử dụng các thiết bị Internet of Things (IoT) bị xâm nhập như một phương tiện để thiết lập liên lạc với các máy chủ lệnh và kiểm soát (C2).

“Bằng cách sử dụng bộ định tuyến MikroTik làm máy chủ proxy cho các máy chủ C2 của nó và chuyển hướng lưu lượng truy cập qua các cổng không chuẩn, TrickBot bổ sung một lớp bền vững khác giúp các IP độc hại tránh được sự phát hiện của các hệ thống bảo mật tiêu chuẩn” MSTIC) cho biết.

TrickBot, nổi lên như một trojan ngân hàng vào năm 2016, đã phát triển thành một mối đe dọa tinh vi và dai dẳng, với kiến trúc mô-đun cho phép nó điều chỉnh các chiến thuật của mình để phù hợp với các mạng, môi trường và thiết bị khác nhau cũng như cung cấp quyền truy cập như một dịch vụ cho các tải trọng ở giai đoạn tiếp theo như Conti ransomware.

Việc mở rộng các khả năng của TrickBot được đưa ra trong bối cảnh các báo cáo về cơ sở hạ tầng của nó đang hoạt động ngoại tuyến, ngay cả khi mạng botnet đã liên tục tinh chỉnh các tính năng của nó để làm cho khung tấn công bền bỉ, tránh kỹ thuật đảo ngược và duy trì sự ổn định của các máy chủ C2 của nó.

Cụ thể, phương pháp mới được MSTIC xác định liên quan đến việc tận dụng các thiết bị IoT bị tấn công như bộ định tuyến từ MikroTik để “tạo ra một đường dây liên lạc giữa thiết bị bị ảnh hưởng bởi TrickBot và máy chủ C2.”

Điều này cũng dẫn đến việc đột nhập vào bộ định tuyến bằng cách sử dụng kết hợp các phương pháp, cụ thể là mật khẩu mặc định, tấn công brute-force hoặc khai thác một lỗ hổng hiện đã được vá trong MikroTik RouterOS (CVE-2018-14847), tiếp theo là thay đổi mật khẩu của bộ định tuyến để duy trì quyền truy cập .

Trong bước tiếp theo, những kẻ tấn công sau đó đưa ra lệnh dịch địa chỉ mạng (NAT) được thiết kế để chuyển hướng lưu lượng giữa các cổng 449 và 80 trong bộ định tuyến, thiết lập một đường dẫn cho các máy chủ bị nhiễm TrickBot giao tiếp với máy chủ C2.

Các nhà nghiên cứu cho biết: “Khi các giải pháp bảo mật cho các thiết bị điện toán thông thường tiếp tục phát triển và cải tiến, những kẻ tấn công sẽ khám phá các cách thay thế để xâm phạm mạng mục tiêu”. “Các nỗ lực tấn công nhằm vào bộ định tuyến và các thiết bị IoT khác không phải là mới và không được quản lý, chúng có thể dễ dàng trở thành các liên kết yếu nhất trong mạng.”

.