Diễn viên khét tiếng của Tập đoàn Lazarus đã được quan sát thấy đang thực hiện một chiến dịch mới sử dụng dịch vụ Windows Update để thực hiện tải trọng độc hại của nó, mở rộng kho vũ khí của các kỹ thuật sống ngoài đất liền (LotL) được nhóm APT tận dụng để tiếp tục các mục tiêu của mình .

Lazarus Group, còn được gọi là APT38, Hidden Cobra, Whois Hacking Team và Zinc, là biệt danh được gán cho nhóm hack nhà nước quốc gia có trụ sở tại Triều Tiên, hoạt động ít nhất từ năm 2009. Năm ngoái, kẻ đe dọa đã được liên kết. cho một chiến dịch kỹ thuật xã hội phức tạp nhắm mục tiêu các nhà nghiên cứu bảo mật.

Các cuộc tấn công lừa đảo trực tuyến mới nhất, mà Malwarebytes phát hiện vào ngày 18 tháng 1, bắt nguồn từ các tài liệu được vũ khí hóa với các chiêu dụ theo chủ đề công việc mạo danh công ty hàng không và an ninh toàn cầu của Mỹ Lockheed Martin.

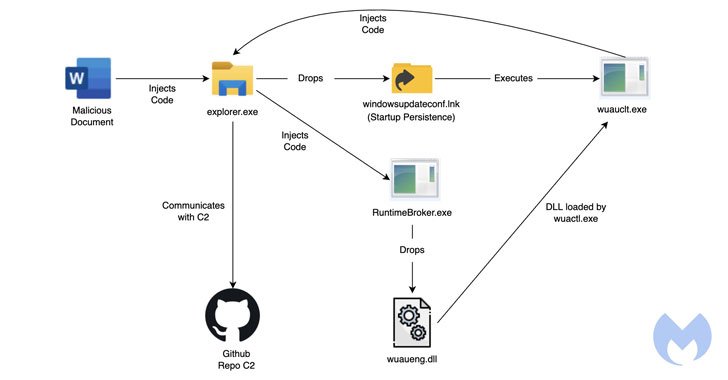

Việc mở tệp Microsoft Word mồi nhử sẽ kích hoạt việc thực thi macro độc hại được nhúng trong tài liệu, đến lượt nó, thực thi mã shell được giải mã Base64 để đưa một số thành phần phần mềm độc hại vào quy trình explorer.exe.

Trong giai đoạn tiếp theo, một trong các tệp nhị phân được tải, “drops_lnk.dll,” thúc đẩy máy khách Windows Update chạy mô-đun thứ hai có tên “wuaueng.dll.” Các nhà nghiên cứu Ankur Saini và Hossein Jazi lưu ý: “Đây là một kỹ thuật thú vị được Lazarus sử dụng để chạy DLL độc hại của nó bằng cách sử dụng Windows Update Client để vượt qua các cơ chế phát hiện bảo mật”.

Công ty an ninh mạng đã mô tả “wuaueng.dll” là “một trong những DLL quan trọng nhất trong chuỗi tấn công”, có mục đích chính là thiết lập thông tin liên lạc với máy chủ lệnh và kiểm soát (C2) – một kho lưu trữ GitHub lưu trữ các mô-đun độc hại giả danh Tệp hình ảnh PNG. Tài khoản GitHub được cho là đã được tạo vào ngày 17 tháng 1 năm 2022.

Malwarebytes nói rằng các liên kết đến Lazarus Group dựa trên một số bằng chứng liên kết họ với các cuộc tấn công trước đây của cùng một tác nhân, bao gồm chồng chéo cơ sở hạ tầng, siêu dữ liệu tài liệu và việc sử dụng mẫu cơ hội việc làm để xác định nạn nhân của nó.

Các nhà nghiên cứu kết luận: “Lazarus APT là một trong những nhóm APT tiên tiến được biết đến là nhằm vào ngành công nghiệp quốc phòng”. “Nhóm tiếp tục cập nhật bộ công cụ của mình để tránh các cơ chế bảo mật. Mặc dù họ đã sử dụng phương pháp chủ đề công việc cũ của mình, nhưng họ đã sử dụng một số kỹ thuật mới để vượt qua sự phát hiện.”

.