Trong các câu chuyện trước đây của chúng tôi, bạn có thể đã đọc về các chiến dịch khác nhau cảnh báo các tác nhân đe dọa đang tận dụng đại dịch coronavirus đang diễn ra như thế nào trong nỗ lực lây nhiễm máy tính và thiết bị di động của bạn bằng phần mềm độc hại hoặc lừa đảo tiền của bạn.

Thật không may, ở một mức độ nào đó, nó hoạt động và đó là vì bề mặt tấn công đang thay đổi và mở rộng nhanh chóng vì nhiều tổ chức và nhiệm vụ kinh doanh đang chuyển sang kỹ thuật số mà không cần chuẩn bị nhiều, phơi bày ra những mối đe dọa tiềm tàng hơn.

Hầu hết các cuộc tấn công mạng gần đây chủ yếu khai thác nỗi sợ hãi xung quanh vụ dịch COVID-19 bùng phát do sự không đồng nhất và tin tức giả mạo để phân phối phần mềm độc hại thông qua ứng dụng Google Play, liên kết độc hại và tệp đính kèm và thực hiện các cuộc tấn công ransomware.

Ở đây, chúng tôi đã xem xét một số các mối đe dọa chưa từng thấy đang gia tăng trong không gian kỹ thuật số, được cung cấp bởi các mồi nhử có chủ đề coronavirus mà tội phạm mạng đang sử dụng để làm gián điệp và lợi ích thương mại.

Sự phát triển mới nhất bổ sung vào một danh sách dài các cuộc tấn công mạng chống lại các bệnh viện và trung tâm xét nghiệm, và các chiến dịch lừa đảo nhằm mục đích thu lợi từ mối quan tâm về sức khỏe toàn cầu.

Các mối đe dọa kỹ thuật số theo chủ đề coronavirus

“Mỗi quốc gia trên thế giới đã chứng kiến ít nhất một cuộc tấn công theo chủ đề COVID-19”, Rob Lefferts, phó chủ tịch tập đoàn Microsoft 365 Security cho biết. Tuy nhiên, các cuộc tấn công này chiếm ít hơn 2% trong tổng số các cuộc tấn công được Microsoft phân tích hàng ngày.

“Dữ liệu của chúng tôi cho thấy các mối đe dọa theo chủ đề COVID-19 này là việc đọc lại các cuộc tấn công hiện có đã được thay đổi một chút để liên kết với đại dịch này”, Lefferts nói thêm. “Điều này có nghĩa là chúng ta đang chứng kiến sự thay đổi của mồi nhử, không phải là sự gia tăng các cuộc tấn công.”

1 – Phần mềm độc hại di động

Check Point Research đã phát hiện ra ít nhất 16 ứng dụng di động khác nhau, tuyên bố cung cấp thông tin liên quan đến ổ dịch nhưng thay vào đó có chứa phần mềm độc hại, bao gồm phần mềm quảng cáo (Hiddad) và Trojans ngân hàng (Cerberus), đánh cắp thông tin cá nhân của người dùng hoặc tạo ra doanh thu lừa đảo từ phí bảo hiểm- giá dịch vụ.

“Các tác nhân đe dọa có kỹ năng đang khai thác mối quan tâm của mọi người về coronavirus để phát tán phần mềm độc hại trên thiết bị di động, bao gồm Trojan truy cập từ xa di động (MRAT), trojan ngân hàng và trình quay số cao cấp, thông qua các ứng dụng tuyên bố cung cấp thông tin liên quan đến coronavirus và giúp đỡ người dùng”, Check Point Research cho biết trong một báo cáo được chia sẻ với The Hacker News.

Tất cả 16 ứng dụng được đề cập đã được phát hiện trên các lĩnh vực liên quan đến coronavirus mới được tạo ra, chúng đã chứng kiến sự tăng đột biến trong vài tuần qua.

2 – Email lừa đảo

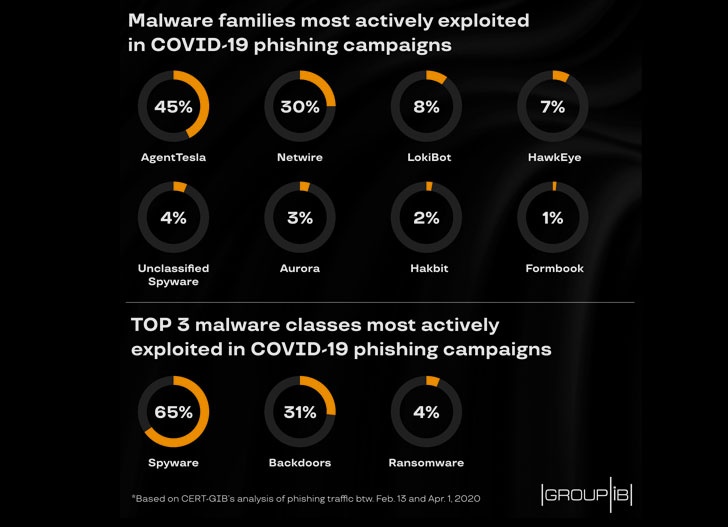

Trong một báo cáo riêng được công bố hôm nay và chia sẻ với The Hacker News, công ty an ninh mạng Group-IB tuyên bố đã phát hiện ra rằng hầu hết các email lừa đảo liên quan đến COVOD-19 đều đi kèm với AgentTesla (45%), NetWire (30%) và LokiBot (8%) được nhúng dưới dạng tệp đính kèm, do đó cho phép kẻ tấn công đánh cắp dữ liệu cá nhân và tài chính.

Các email, được gửi từ ngày 13 tháng 2 đến ngày 1 tháng 4 năm 2020, giả dạng là cố vấn y tế của Tổ chức Y tế Thế giới, UNICEF, và các cơ quan và công ty quốc tế khác như Maersk, Pekos Valves và CISCO.

3 – Phần mềm độc hại giảm giá

Nghiên cứu của Group-IB cũng tìm thấy hơn 500 bài đăng trên các diễn đàn ngầm nơi người dùng cung cấp giảm giá coronavirus và mã khuyến mại trên DDoS, spam và các dịch vụ phần mềm độc hại khác.

Điều này phù hợp với những phát hiện trước đây của các hacker về việc quảng cáo các công cụ khai thác của họ trên darknet với ‘COVID19' hoặc ‘coronavirus' dưới dạng mã giảm giá.

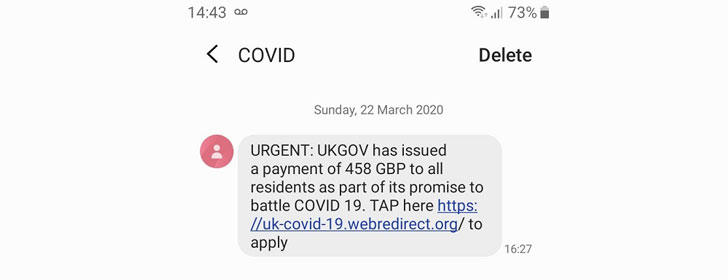

4 – Lừa đảo qua tin nhắn SMS

Cơ quan an ninh cơ sở hạ tầng và an ninh mạng Hoa Kỳ (CISA) và Trung tâm an ninh mạng quốc gia của Anh (NCSC) cũng đưa ra một lời khuyên chung về các tin nhắn SMS giả từ người gửi như “COVID” và “UKGOV” có chứa liên kết đến các trang lừa đảo.

“Ngoài SMS, các kênh có thể bao gồm WhatsApp và các dịch vụ nhắn tin khác”, CISA cảnh báo.

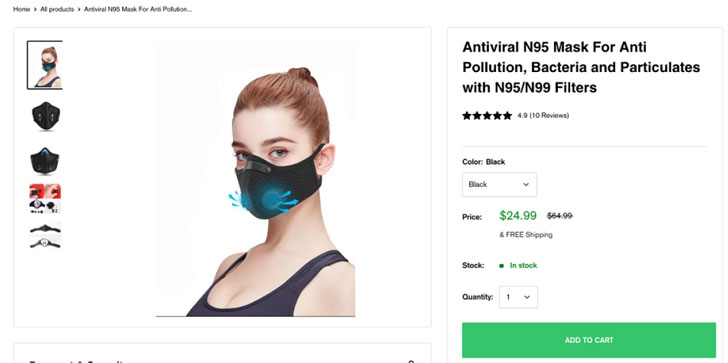

5 – Lừa đảo mặt và vệ sinh tay

Europol gần đây đã bắt giữ một người đàn ông 39 tuổi từ Singapore với cáo buộc cố gắng rửa tiền mặt được tạo ra từ một vụ lừa đảo qua email kinh doanh (BEC) bằng cách đóng giả là một công ty hợp pháp quảng cáo nhanh chóng cung cấp mặt nạ phẫu thuật FFP2 và thuốc khử trùng tay.

Một công ty dược phẩm giấu tên, có trụ sở tại châu Âu, đã bị lừa ra khỏi 6,64 triệu euro sau khi các mặt hàng không bao giờ được giao, và nhà cung cấp trở nên không thể kiểm soát được. Europol trước đây đã thu giữ 13 triệu euro ma túy có khả năng nguy hiểm như là một phần của hoạt động buôn bán thuốc giả.

6 – Phần mềm độc hại

Khi mọi người ngày càng làm việc từ các nền tảng giao tiếp trực tuyến và tại nhà như Zoom và Microsoft Team trở nên quan trọng, các tác nhân đe dọa sẽ gửi email lừa đảo bao gồm các tệp độc hại có tên như “zoom-us-zoom _ ##########. exe “và” microsoft-Đội_V # mu # D _ ##########. exe “trong một nỗ lực để lừa mọi người tải xuống phần mềm độc hại trên thiết bị của họ.

7 – Tấn công Ransomware

Tổ chức Cảnh sát Hình sự Quốc tế (Interpol) cảnh báo các nước thành viên rằng tội phạm mạng đang cố gắng nhắm vào các bệnh viện lớn và các tổ chức khác trên chiến tuyến chống lại COVID-19 bằng ransomware.

“Tội phạm mạng đang sử dụng ransomware để giữ bệnh viện và các dịch vụ y tế làm con tin kỹ thuật số, ngăn chúng truy cập các tệp và hệ thống quan trọng cho đến khi tiền chuộc được trả,” Interpol nói.

Bảo vệ bản thân khỏi các mối đe dọa của coronavirus trực tuyến

“Các diễn viên mạng độc hại đang liên tục điều chỉnh chiến thuật của họ để tận dụng các tình huống mới và đại dịch COVID-19 cũng không ngoại lệ”, CISA nói.

“Các tác nhân mạng độc hại đang sử dụng sự thèm ăn cao đối với thông tin liên quan đến COVID-19 như một cơ hội để cung cấp phần mềm độc hại và ransomware và đánh cắp thông tin đăng nhập của người dùng. Các cá nhân và tổ chức nên thận trọng.”

NCSC đã cung cấp hướng dẫn về những điều cần chú ý khi mở email và tin nhắn văn bản có chủ đề coronavirus có chứa các liên kết đến các trang web giả mạo như vậy.

Nói chung, tránh nhấp vào liên kết trong các email không được yêu cầu và cảnh giác với các tệp đính kèm email, và không công khai các cuộc họp và đảm bảo chúng được bảo vệ bằng mật khẩu để ngăn chặn việc chiếm quyền điều khiển hội nghị truyền hình.

Một danh sách đang chạy của các trang web độc hại và địa chỉ email có thể được truy cập ở đây. Để biết thêm mẹo về cách bảo vệ bản thân khỏi các mối đe dọa liên quan đến COVID-19, bạn có thể đọc tư vấn của CISA tại đây.

Xem thêm:

Hướng dẫn ghim thư mục vào thanh Taskbar

docker image chứa phần mềm độc hại mã hóa được phân phối qua Docker Hub