Không có gì bí mật khi công việc của các nhóm SOC ngày càng trở nên khó khăn. Khối lượng ngày càng tăng và mức độ phức tạp của các cuộc tấn công đang gây khó khăn cho các nhóm có nguồn lực hạn chế với các kết quả dương tính giả và sự kiệt sức của nhà phân tích.

Tuy nhiên, giống như nhiều ngành khác, an ninh mạng hiện đang bắt đầu dựa vào và hưởng lợi từ những tiến bộ trong tự động hóa để không chỉ duy trì hiện trạng mà còn đạt được kết quả bảo mật tốt hơn.

Tự động hóa trên nhiều giai đoạn của quy trình làm việc SOC

Nhu cầu tự động hóa là rõ ràng và rõ ràng là nó đang trở thành vấn đề quan trọng đối với ngành. Trong số tất cả các tổ chức có khả năng phục hồi không gian mạng, IBM ước tính rằng 62% đã triển khai các công cụ và quy trình tự động hóa, trí tuệ nhân tạo và máy học.

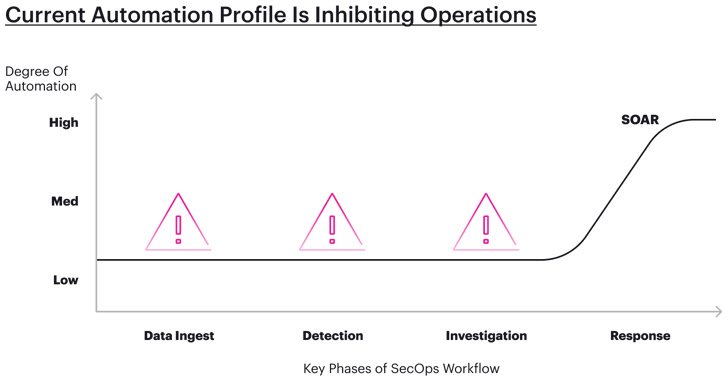

Cho đến nay, phần lớn những tiến bộ trong tự động hóa này đều tập trung vào phản hồi, với SOAR và các công cụ ứng phó sự cố đóng vai trò quan trọng trong việc giải quyết giai đoạn cấp bách nhất của quy trình làm việc SOC.

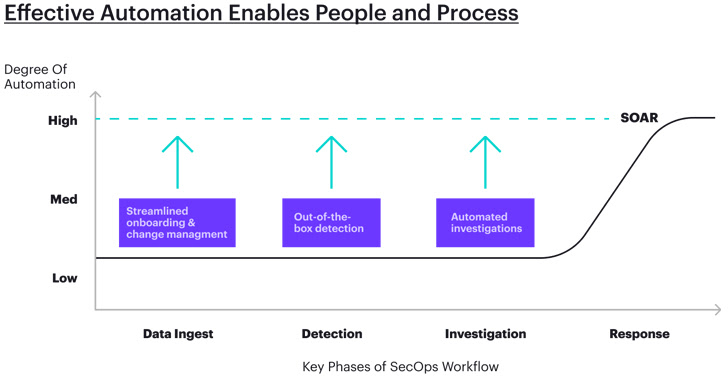

Tuy nhiên, chỉ tập trung vào phản ứng có nghĩa là chúng tôi đang điều trị các triệu chứng thay vì nguyên nhân gốc rễ của bệnh. Bằng cách chia nhỏ quy trình công việc SOC thành các giai đoạn, bạn có thể dễ dàng nhận thấy nhiều trường hợp hơn trong đó tự động hóa có thể cải thiện tốc độ và hiệu quả của các nhóm bảo mật.

Bốn giai đoạn có thể mở rộng phạm vi tự động hóa bao gồm:

Nhập và chuẩn hóa dữ liệu: Việc tự động hóa và chuẩn hóa dữ liệu có thể trao quyền cho các nhóm xử lý lượng dữ liệu khổng lồ từ nhiều nguồn, tạo nền tảng cho các quy trình tự động bổ sung

phát hiện: Giảm tải việc tạo ra một tỷ lệ phần trăm đáng kể các quy tắc phát hiện có thể giải phóng thời gian cho các nhà phân tích bảo mật để tập trung vào các mối đe dọa duy nhất đối với tổ chức hoặc phân khúc thị trường của họ

Cuộc điều tra: Giảm tải công việc thủ công và tẻ nhạt để rút ngắn quy trình điều tra và phân loại

Phản ứng: Tự động phản hồi các mối đe dọa đã biết và được phát hiện để giảm thiểu nhanh chóng và chính xác

Dữ liệu: Đặt nền tảng cho tự động hóa

Việc nhập một lượng dữ liệu khổng lồ nghe có vẻ quá sức đối với nhiều nhóm bảo mật. Trước đây, các nhóm đã gặp khó khăn trong việc kết nối các nguồn dữ liệu hoặc đơn giản là phải bỏ qua khối lượng dữ liệu mà họ không thể xử lý do các mô hình công cụ cũ có chi phí cao, tính phí cho lượng dữ liệu mà họ lưu trữ.

Với việc thế giới liên tục chuyển sang đám mây, các nhóm bảo mật bắt buộc phải không né tránh dữ liệu khổng lồ. Thay vào đó, họ cần ban hành các giải pháp giúp họ quản lý nó và lần lượt đạt được kết quả bảo mật tốt hơn bằng cách tăng khả năng hiển thị trên toàn bộ bề mặt tấn công.

Các kho dữ liệu bảo mật đã mang đến sự thay đổi mô hình trong các hoạt động bảo mật. Chúng hỗ trợ nhập khối lượng lớn và nhiều loại dữ liệu, với tốc độ của đám mây và cho phép các nền tảng bảo mật chạy các phân tích trên chúng với mức độ phức tạp thấp hơn và với chi phí có thể dự đoán được.

Phát hiện: Tự động hóa 80%

Khi nhiều dữ liệu được nhập vào, sẽ có nhiều cảnh báo được phát hiện hơn. Một lần nữa, điều này nghe có vẻ đáng sợ đối với các nhóm bảo mật làm việc quá sức, nhưng các quy trình tự động, chẳng hạn như các quy tắc phát hiện vượt trội trên các vectơ tấn công, là một ví dụ hoàn hảo khác mà tự động hóa có thể giúp cải thiện phạm vi bao phủ.

Nói chung, có nhiều điểm tương đồng trong cách mạng bị tấn công, với khoảng 80% tín hiệu về mối đe dọa là phổ biến ở hầu hết các tổ chức.

Nền tảng SOC hiện đại cung cấp các quy tắc phát hiện vượt trội bao gồm 80% này bằng cách kết nối với các nguồn cấp thông tin tình báo về mối đe dọa, cơ sở kiến thức nguồn mở, phương tiện truyền thông xã hội hoặc diễn đàn web đen để tạo logic bảo vệ chống lại các mối đe dọa phổ biến nhất. Kết hợp những quy tắc đó với các quy tắc bổ sung được viết bởi các nhóm bảo mật nội bộ, các nền tảng có thể cập nhật các kỹ thuật đe dọa và sử dụng khả năng phát hiện tự động xung quanh chúng.

Điều tra: Tách tín hiệu khỏi nhiễu

Giai đoạn điều tra của quy trình công việc SOC là giai đoạn thường không liên quan đến tự động hóa. Theo truyền thống, nó bị sa lầy bởi nhiều công cụ và điều tra thủ công làm hạn chế hiệu quả và độ chính xác của các nhóm bảo mật.

Các quy trình có thể được hỗ trợ bằng tự động hóa trong giai đoạn điều tra bao gồm:

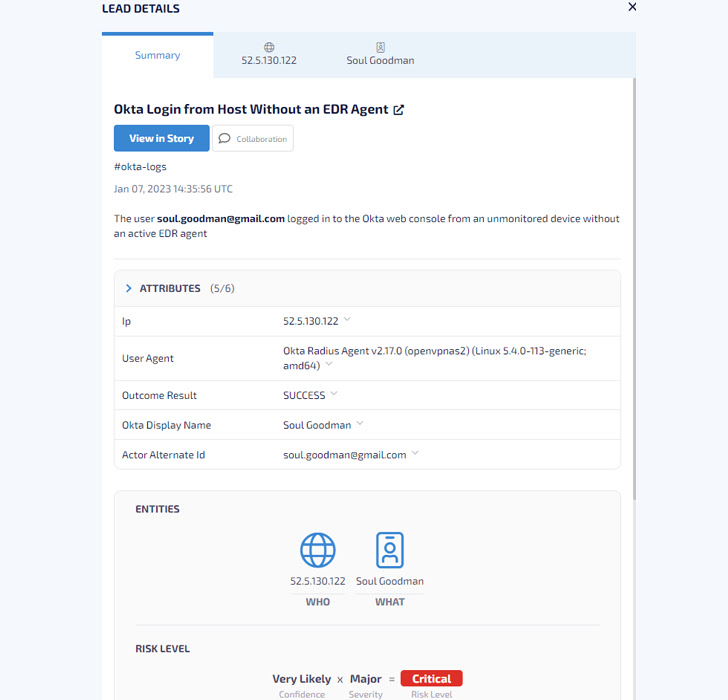

Nhóm cảnh báo tập trung vào mối đe dọa: Các công cụ bảo mật sẽ cung cấp cho bạn hàng nghìn cảnh báo, nhưng trên thực tế, những cảnh báo này chỉ tập trung vào một số mối đe dọa. Ở quy mô lớn, điều này trở thành một sự tiêu hao tài nguyên khổng lồ. Nếu các cảnh báo được nhóm tự động dựa trên bối cảnh mối đe dọa của chúng, thì các nhà phân tích bảo mật có thể dễ dàng hiểu và phản hồi các sự cố đơn lẻ hơn là theo đuổi hàng trăm cảnh báo và thông báo sai.

làm giàu: Bằng cách tự động làm phong phú các thực thể được liên kết với từng tín hiệu hoặc cảnh báo bằng thông tin bổ sung từ nhiều nguồn dữ liệu khác nhau, các nhóm sẽ có được tất cả ngữ cảnh sẵn có để hiểu rủi ro của cảnh báo.

tương quan: Tự động tương quan các sự kiện dẫn đến khả năng hiển thị tốt hơn đường đi của những kẻ tấn công trong mạng của tổ chức.

Hình dung: Sau khi tương quan, các “câu chuyện” tấn công có thể được ánh xạ và trực quan hóa theo dòng thời gian dễ đọc, giúp các nhà phân tích và các bên liên quan khác dễ dàng hiểu rõ hơn.

Cùng với nhau, các tác vụ tự động này cung cấp cho các nhà phân tích những dấu hiệu nhanh chóng về sự cố nào là ưu tiên cao nhất và cần điều tra thêm. Đây là một cải tiến mạnh mẽ so với các hệ thống cũ, nơi các nhà phân tích liên tục kiểm tra và kiểm tra lại các sự cố, điều tra các sự cố dư thừa và ghép các sự kiện lại với nhau theo cách thủ công.

Điều tra tự động, khi kết hợp với thực hành tìm kiếm thủ công, có thể dẫn đến nhiều sự cố thực tế hơn được điều tra, phân loại và hiểu với độ chính xác cao hơn.

Phản hồi: Hành động nhanh chóng và tự tin

Khi một mối đe dọa được xác định, bước tiếp theo rõ ràng sẽ là ứng phó với nó. Như đã đề cập trước đó, SOAR thực hiện tốt công việc tự động hóa giai đoạn phản ứng với các mối đe dọa đã biết.

Tuy nhiên, hiệu quả của quá trình tự động hóa này phụ thuộc rất nhiều vào dữ liệu được cung cấp bởi các nguồn khác, tức là khi các giai đoạn trước của quy trình SOC có thể mang lại kết quả đầu ra khả dụng và đáng tin cậy có thể được gửi tới phần mềm phản hồi.

Tích hợp dữ liệu chính xác hơn đã được chuẩn hóa và điều tra bằng tự động hóa được thiết kế chuyên nghiệp làm cho các công cụ phản hồi trở nên đáng tin cậy và hiệu quả hơn nhiều.

Rõ ràng, không phải tất cả các phản hồi đều có thể được tự động hóa khi những kẻ tấn công tiếp tục phát triển các phương pháp của chúng. Trong nhiều trường hợp, các nhà phân tích cần phải điều tra kỹ lưỡng các sự cố và đưa ra các phản hồi theo cách thủ công. Nhưng giống như các giai đoạn khác của quy trình làm việc, các tác vụ này càng được tự động hóa nhiều thì các nhóm bảo mật sẽ càng có nhiều thời gian rảnh để giải quyết các cuộc tấn công phức tạp hơn.

Vì vậy, tại sao không có nhiều công ty sử dụng tự động hóa?

Nhiều nhóm biết rằng tự động hóa sẽ tăng năng suất của họ, nhưng việc thay đổi quy trình và phần mềm thường khó khăn vì một số lý do:

Việc thay thế phần mềm cũ tốn nhiều thời gian, tốn kém và tiềm ẩn rủi ro Để có được sự chấp thuận của các bên liên quan đối với các triển khai chính là một thách thức và chậm chạp Việc hướng dẫn các nhà phân tích cách sử dụng phần mềm mới cần có thời gian và nguồn lực Các kỹ thuật tấn công ngày càng phát triển khiến các nhóm bảo mật luôn bận rộn với “tại đây và ngay bây giờ”

Những rào cản này chồng chất lên trên tình trạng thiếu nhân sự nghiêm trọng có thể khiến nhiệm vụ trở nên khó khăn.

Tuy nhiên, khi tự động hóa tiếp tục chiếm vị trí trung tâm, ngành sẽ tiếp tục chứng kiến sự giảm đáng kể về tổng chi phí sở hữu (TCO), thời gian trung bình để phát hiện/phản hồi (MTTD/MTTR), sự kiệt sức của nhà phân tích và sự thất vọng của CISO.

Nền tảng SOC để giải cứu

Khi một số phần của quy trình làm việc SOC được kết hợp và tự động hóa, trọng lượng và áp lực của khối lượng công việc thông thường bắt đầu tan biến. Các nhà phân tích sẽ bắt đầu có thể tạm biệt việc dành nhiều giờ để chuyển từ công cụ này sang công cụ khác, theo đuổi các kết quả sai hoặc chỉ đơn giản là duy trì các giải pháp SIEM truyền thống.

Thế hệ nền tảng SOC mới có rất nhiều thứ để cung cấp, ở mọi giai đoạn của quy trình làm việc SOC. Ra đời trên đám mây, các nền tảng SOC có thể sử dụng các kiến trúc dữ liệu hiện đại để phát triển các tính năng và cải tiến bổ sung dễ dàng hơn. Điều này, cùng với lợi thế là có thể nhập tất cả dữ liệu bảo mật với chi phí thấp hơn so với các công cụ cũ, đã dẫn đến xu hướng tăng cường tự động hóa được nhúng trong chúng.

Một ví dụ về điều đó có thể là việc điều tra các mối đe dọa: hầu hết các nhà phân tích đều biết đây là một công việc thủ công, tẻ nhạt, liên quan đến việc phân loại thông qua vô số kết quả dương tính giả. Nhưng các nền tảng SOC ngày nay đã giới thiệu tự động hóa, cải thiện đáng kể quy trình điều tra. Các cải tiến như tương quan giữa các nguồn tự động, mô hình ML và truy vấn thẩm vấn dữ liệu tích hợp đã xuất hiện để giúp các nhà phân tích vượt qua các nhiệm vụ điều tra mối đe dọa lặp đi lặp lại và tốn nhiều công sức nhất.

Bây giờ là lúc để bắt đầu tận dụng tự động hóa khi nó tiếp tục thay đổi ngành công nghiệp. Các nhóm không tích cực áp dụng những đổi mới này sẽ thấy mình lạc hậu, có khả năng khiến tổ chức của họ dễ bị tổn thương và nhân sự của họ bị quá tải.

Tìm hiểu thêm về cách Nền tảng Hunters SOC có thể hỗ trợ SOC của bạn: www.hunters.ai