Các kỹ sư và nhà điều hành công nghiệp là mục tiêu của một chiến dịch mới sử dụng phần mềm bẻ khóa mật khẩu để chiếm quyền kiểm soát Bộ điều khiển logic có thể lập trình (PLC) và đồng thời đưa các máy vào mạng botnet.

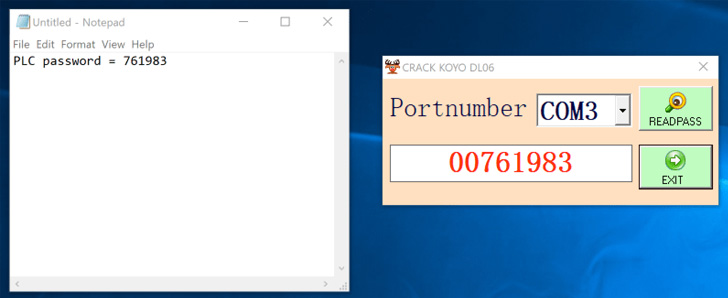

Nhà nghiên cứu bảo mật Sam Hanson của Dragos cho biết phần mềm này đã “khai thác một lỗ hổng trong phần sụn cho phép nó lấy lại mật khẩu theo lệnh”. “Hơn nữa, phần mềm là một phần mềm nhỏ giọt phần mềm độc hại, lây nhiễm phần mềm độc hại Sality vào máy và biến máy chủ thành một máy chủ ngang hàng trong mạng botnet ngang hàng của Sality.”

Công ty an ninh mạng công nghiệp cho biết khai thác lấy lại mật khẩu được nhúng trong ống nhỏ giọt phần mềm độc hại được thiết kế để khôi phục thông tin đăng nhập liên quan đến Automation Direct DirectLOGIC 06 PLC.

Vụ khai thác, được theo dõi là CVE-2022-2003 (điểm CVSS: 7,7), được mô tả là một trường hợp truyền dữ liệu nhạy cảm rõ ràng có thể dẫn đến tiết lộ thông tin và thay đổi trái phép. Vấn đề đã được giải quyết trong phiên bản firmware 2.72 được phát hành vào tháng trước.

Sự lây nhiễm lên đến đỉnh điểm là việc triển khai phần mềm độc hại Sality để thực hiện các nhiệm vụ như khai thác tiền điện tử và bẻ khóa mật khẩu theo cách phân tán, đồng thời thực hiện các bước để không bị phát hiện bằng cách chấm dứt phần mềm bảo mật đang chạy trong các máy trạm bị xâm phạm.

Hơn nữa, hiện vật được khai quật bởi các chức năng của Dragos làm giảm tải trọng tiền mã hóa đánh cắp tiền điện tử trong quá trình giao dịch bằng cách thay thế địa chỉ ví ban đầu được lưu trong khay nhớ tạm bằng địa chỉ ví của kẻ tấn công.

Automation Direct không phải là nhà cung cấp duy nhất bị ảnh hưởng vì công cụ này tuyên bố bao gồm một số PLC, HMI, giao diện người-máy (HMI) và các tệp dự án bao gồm Omron, Siemens, ABB Codesys, Delta Automation, Fuji Electric, Mitsubishi Electric, Schneider Electric's Pro -face, Vigor PLC, Weintek, Allen-Bradley của Rockwell Automation, Panasonic, Fatek, IDEC Corporation và LG.

Đây không phải là lần đầu tiên phần mềm trojan hóa các mạng công nghệ hoạt động (OT). Vào tháng 10 năm 2021, Mandiant đã tiết lộ cách các tệp nhị phân thực thi di động hợp pháp đang bị xâm phạm bởi nhiều loại phần mềm độc hại như Sality, Virut và Ramnit, trong số những phần mềm khác.

.