CODESYS đã phát hành các bản vá để giải quyết tới 11 lỗi bảo mật mà nếu khai thác thành công, có thể dẫn đến tiết lộ thông tin và tình trạng từ chối dịch vụ (DoS), trong số những lỗi khác.

Công ty an ninh mạng Trung Quốc NSFOCUS cho biết: “Những lỗ hổng này rất dễ khai thác và chúng có thể bị khai thác thành công để gây ra những hậu quả như rò rỉ thông tin nhạy cảm, PLC rơi vào trạng thái lỗi nghiêm trọng và thực thi mã tùy ý”. “Kết hợp với các kịch bản công nghiệp trên thực địa, những lỗ hổng này có thể khiến sản xuất công nghiệp bị đình trệ, hư hỏng thiết bị, v.v.”

CODESYS là bộ phần mềm được các chuyên gia tự động hóa sử dụng làm môi trường phát triển cho các ứng dụng bộ điều khiển logic khả trình (PLC).

Sau khi tiết lộ có trách nhiệm từ tháng 9 năm 2021 đến tháng 1 năm 2022, các bản sửa lỗi đã được công ty phần mềm của Đức vận chuyển vào tuần trước vào ngày 23 tháng 6 năm 2022. Hai trong số các lỗi được đánh giá là Nghiêm trọng, bảy là Cao và hai là Trung bình ở mức độ nghiêm trọng. Các vấn đề ảnh hưởng chung đến các sản phẩm sau:

Hệ thống phát triển CODESYS trước phiên bản V2.3.9.69 CODESYS Gateway Client trước phiên bản V2.3.9.38 Máy chủ CODESYS Gateway trước phiên bản V2.3.9.38 Máy chủ web CODESYS trước phiên bản V1.1.9.23 CODESYS SP Thời gian thực NT trước phiên bản phiên bản V2.3.7.30 CODESYS PLCWinNT trước phiên bản V2.4.7.57 và CODESYS Runtime Toolkit 32 bit đầy đủ trước phiên bản V2.4.7.57

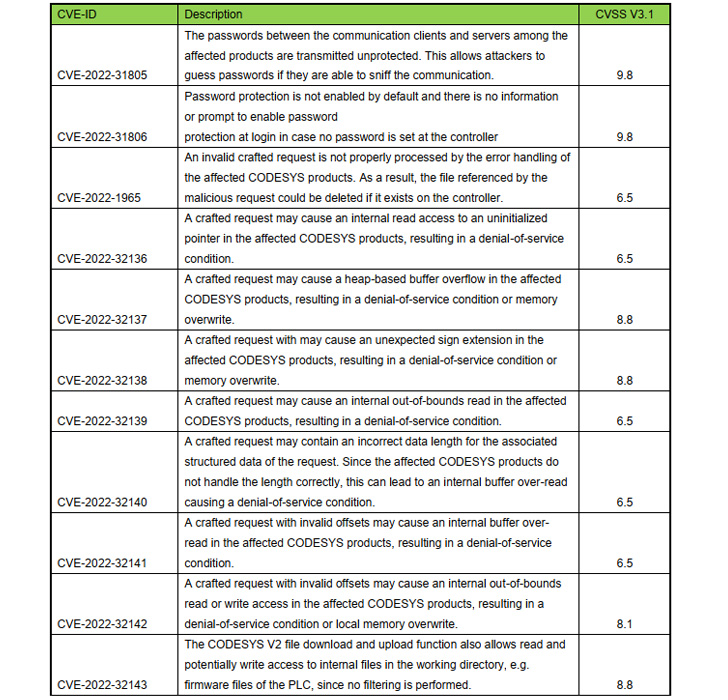

Đứng đầu trong số các lỗi là CVE-2022-31805 và CVE-2022-31806 (điểm CVSS: 9,8), liên quan đến việc sử dụng mật khẩu rõ ràng được sử dụng để xác thực trước khi thực hiện các hoạt động trên PLC và lỗi không thể bật bảo vệ bằng mật khẩu theo mặc định trong hệ thống thời gian chạy điều khiển CODESYS tương ứng.

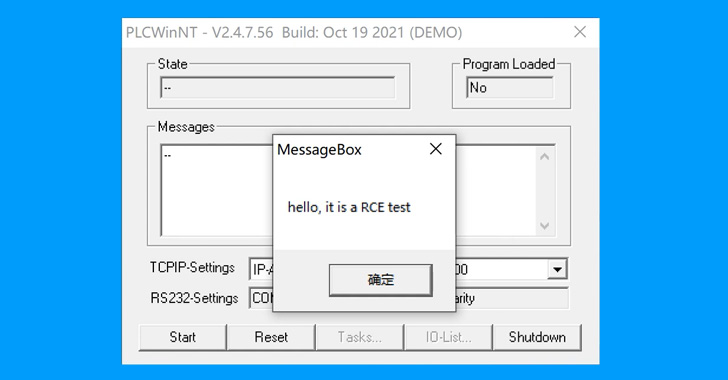

Việc khai thác các điểm yếu không chỉ cho phép kẻ độc hại chiếm quyền điều khiển thiết bị PLC mục tiêu mà còn có thể tải một dự án giả mạo xuống PLC và thực thi mã tùy ý.

Phần lớn các lỗ hổng khác (từ CVE-2022-32136 đến CVE-2022-32142) có thể bị vũ khí hóa bởi kẻ tấn công đã xác thực trước đó trên bộ điều khiển để dẫn đến tình trạng từ chối dịch vụ.

Trong một tư vấn riêng biệt được công bố vào ngày 23 tháng 6, CODESYS cho biết họ cũng đã khắc phục ba lỗi khác trong CODESYS Gateway Server (CVE-2022-31802, CVE-2022-31803 và CVE-2022-31804) có thể được sử dụng để gửi các yêu cầu thủ công tới bỏ qua xác thực và làm sập máy chủ.

Bên cạnh việc áp dụng các bản vá lỗi kịp thời, bạn nên “xác định vị trí các sản phẩm bị ảnh hưởng đằng sau các thiết bị bảo vệ an ninh và thực hiện chiến lược phòng thủ chuyên sâu về an ninh mạng.”

.