Ngày 11 tháng 4 năm 2023Ravie LakshmananBảo mật phần mềm / Tiền điện tử

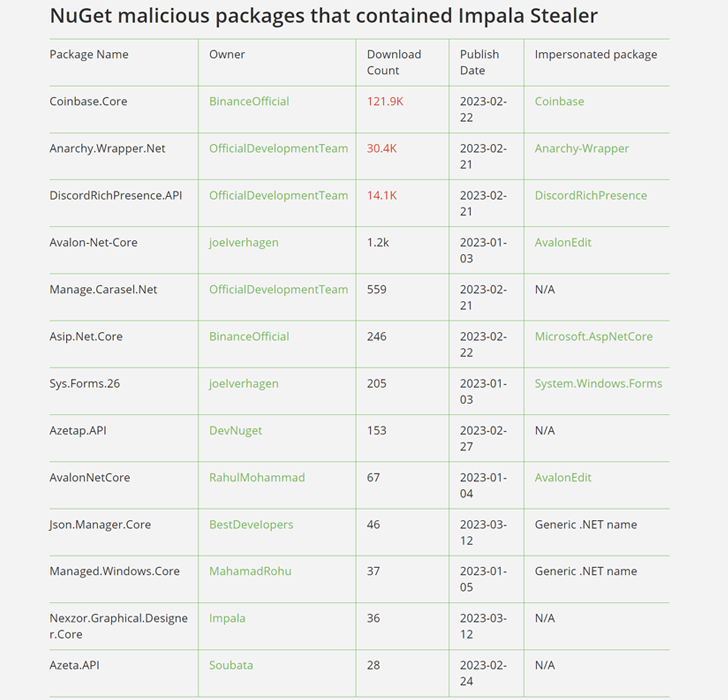

Các nhà nghiên cứu an ninh mạng đã nêu chi tiết hoạt động bên trong của phần mềm độc hại đánh cắp tiền điện tử được phân phối qua 13 gói NuGet độc hại như một phần của cuộc tấn công chuỗi cung ứng nhắm vào các nhà phát triển .NET.

Chiến dịch đánh máy phức tạp, được JFrog trình bày chi tiết vào cuối tháng trước, đã mạo danh các gói hợp pháp để thực thi mã PowerShell được thiết kế để truy xuất tệp nhị phân tiếp theo từ một máy chủ được mã hóa cứng.

Đỉnh điểm của cuộc tấn công hai giai đoạn là việc triển khai một cửa hậu liên tục dựa trên .NET, được gọi là Impala Stealer, có khả năng giành quyền truy cập trái phép vào tài khoản tiền điện tử của người dùng.

“Tải trọng đã sử dụng một kỹ thuật che giấu rất hiếm, được gọi là ‘.NET AoT biên dịch', lén lút hơn rất nhiều so với việc sử dụng các bộ che giấu ‘không có sẵn' trong khi vẫn làm cho mã nhị phân khó có thể đảo ngược kỹ thuật,” JFrog nói với The Hacker News trong một cuộc phỏng vấn. tuyên bố.

Quá trình biên dịch .NET AoT là một kỹ thuật tối ưu hóa cho phép các ứng dụng được biên dịch trước thời hạn thành mã gốc. Các ứng dụng AOT gốc cũng có thời gian khởi động nhanh hơn và dung lượng bộ nhớ nhỏ hơn, đồng thời có thể chạy trên máy mà không cần cài đặt thời gian chạy .NET.

Tải trọng giai đoạn hai đi kèm với cơ chế cập nhật tự động cho phép nó truy xuất các phiên bản mới của tệp thực thi từ một vị trí ở xa. Nó tiếp tục đạt được sự bền bỉ bằng cách đưa mã JavaScript vào các ứng dụng Discord hoặc Microsoft Visual Studio Code, do đó kích hoạt khởi chạy tệp nhị phân của kẻ đánh cắp.

Sau đó, tệp nhị phân tiến hành tìm kiếm cài đặt ứng dụng máy tính để bàn Exodus Wallet và chèn mã JavaScript vào các tệp HTML khác nhau để thu thập và lọc dữ liệu nhạy cảm sang webhook Discord được mã hóa cứng.

Về phần mình, đoạn mã JavaScript được tìm nạp từ một trang web dán trực tuyến từ đó đoạn mã đã bị xóa. Điều đó nói rằng, người ta nghi ngờ rằng mã này có thể đã được sử dụng để đánh cắp thông tin đăng nhập của người dùng và truy cập các thông tin quan tâm khác.

“Những kẻ xấu đã sử dụng các kỹ thuật đánh máy để triển khai một tải trọng độc hại tùy chỉnh […] nhắm mục tiêu vào ví tiền điện tử Exodus và làm rò rỉ thông tin xác thực của nạn nhân đối với các sàn giao dịch tiền điện tử, bằng cách sử dụng mã tiêm,” Shachar Menashe, giám đốc cấp cao của JFrog Security Research, cho biết.

“Cuộc điều tra của chúng tôi chứng minh rằng không có kho lưu trữ phần mềm nguồn mở nào hoàn toàn đáng tin cậy, vì vậy các biện pháp an toàn nên được thực hiện ở mọi bước trong vòng đời phát triển phần mềm để đảm bảo chuỗi cung ứng phần mềm được an toàn.”

Phát hiện này được đưa ra khi Phylum phát hiện gói npm độc hại có tên mathjs-min được tải lên kho lưu trữ vào ngày 26 tháng 3 năm 2023 và được phát hiện chứa một kẻ đánh cắp thông tin xác thực lấy mật khẩu Discord từ ứng dụng chính thức cũng như các trình duyệt web như Google Chrome. Dũng cảm và Opera.

Công ty bảo mật chuỗi cung ứng phần mềm cho biết: “Gói này thực sự là một phiên bản sửa đổi của thư viện toán học Javascript được sử dụng rộng rãi, và đã được tiêm mã độc sau khi được rẽ nhánh”. “Phiên bản sửa đổi sau đó đã được xuất bản lên NPM với mục đích chuyển nó thành phiên bản rút gọn của thư viện mathjs chính hãng.”