Một chiến dịch lừa đảo mới, quy mô lớn đã được quan sát bằng cách sử dụng các kỹ thuật đối thủ ở giữa (AitM) để vượt qua các biện pháp bảo vệ an ninh và xâm phạm tài khoản email doanh nghiệp.

Các nhà nghiên cứu của Zscaler, Sudeep Singh và Jagadeeswar Ramanukolanu cho biết: “Nó sử dụng kỹ thuật tấn công đối thủ ở giữa (AitM) có khả năng bỏ qua xác thực đa yếu tố”. “Chiến dịch được thiết kế đặc biệt để tiếp cận người dùng cuối trong các doanh nghiệp sử dụng dịch vụ email của Microsoft.”

Các mục tiêu nổi bật bao gồm fintech, cho vay, bảo hiểm, năng lượng, sản xuất và các ngành dọc của liên minh tín dụng liên bang đặt tại Hoa Kỳ, Vương quốc Anh, New Zealand và Úc.

Đây không phải là lần đầu tiên một cuộc tấn công lừa đảo như vậy được đưa ra ánh sáng. Tháng trước, Microsoft tiết lộ rằng hơn 10.000 tổ chức đã bị nhắm mục tiêu kể từ tháng 9 năm 2021 bằng các kỹ thuật AitM để vi phạm các tài khoản được bảo mật bằng xác thực đa yếu tố (MFA).

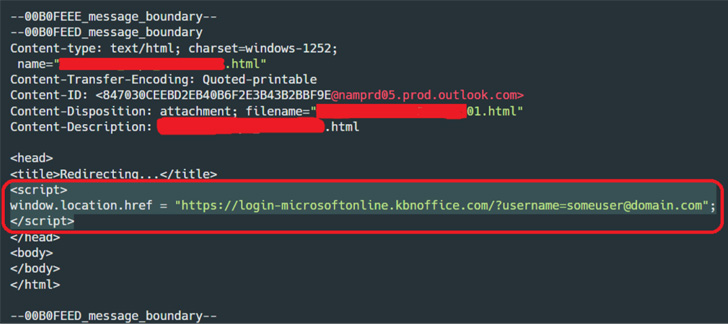

Chiến dịch đang diễn ra, có hiệu lực vào tháng 6 năm 2022, bắt đầu bằng một email có chủ đề hóa đơn được gửi đến các mục tiêu có chứa tệp đính kèm HTML, bao gồm URL lừa đảo được nhúng trong đó.

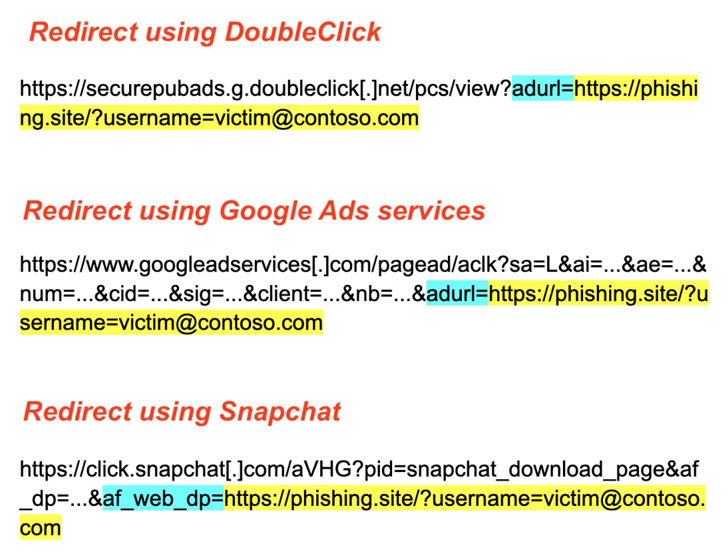

Mở tệp đính kèm qua trình duyệt web sẽ chuyển hướng người nhận email đến trang lừa đảo giả mạo làm trang đăng nhập cho Microsoft Office, nhưng không phải trước khi lấy dấu vân tay của máy bị xâm nhập để xác định xem nạn nhân có thực sự là mục tiêu dự kiến hay không.

Các cuộc tấn công lừa đảo AitM vượt ra ngoài các phương pháp lừa đảo truyền thống được thiết kế để cướp thông tin đăng nhập từ những người dùng không chủ ý, đặc biệt là trong các trường hợp MFA được kích hoạt – một hàng rào bảo mật ngăn kẻ tấn công đăng nhập vào tài khoản chỉ với thông tin đăng nhập bị đánh cắp.

Để tránh điều này, trang đích giả mạo đã phát triển bằng cách sử dụng bộ công cụ lừa đảo có chức năng như một proxy thu nhận và chuyển tiếp tất cả các giao tiếp giữa máy khách (tức là nạn nhân) và máy chủ email.

Các nhà nghiên cứu cho biết: “Bộ công cụ chặn nội dung HTML nhận được từ các máy chủ của Microsoft và trước khi chuyển tiếp nó trở lại nạn nhân, bộ công cụ này sẽ điều khiển nội dung theo nhiều cách khác nhau khi cần thiết, để đảm bảo quá trình lừa đảo hoạt động”, các nhà nghiên cứu cho biết.

Điều này cũng đòi hỏi phải thay thế tất cả các liên kết đến các miền của Microsoft bằng các liên kết tương đương đến miền lừa đảo để đảm bảo rằng việc qua lại vẫn nguyên vẹn với trang web lừa đảo trong suốt phiên.

Zscaler cho biết họ đã quan sát thấy kẻ tấn công đăng nhập thủ công vào tài khoản tám phút sau vụ trộm thông tin đăng nhập, theo dõi bằng cách đọc email và kiểm tra thông tin hồ sơ của người dùng.

Hơn nữa, trong một số trường hợp, các hộp thư đến email bị tấn công sau đó được sử dụng để gửi thêm các email lừa đảo như một phần của cùng một chiến dịch nhằm thực hiện các trò gian lận xâm nhập email doanh nghiệp (BEC).

Các nhà nghiên cứu lưu ý: “Mặc dù các tính năng bảo mật như xác thực đa yếu tố (MFA) bổ sung thêm một lớp bảo mật, nhưng chúng không nên được coi là viên đạn bạc để bảo vệ chống lại các cuộc tấn công lừa đảo”.

“Với việc sử dụng các bộ công cụ lừa đảo tiên tiến (AiTM) và các kỹ thuật trốn tránh thông minh, các tác nhân đe dọa có thể vượt qua cả các giải pháp bảo mật truyền thống cũng như nâng cao.”

.