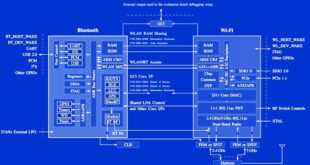

Các nhà nghiên cứu an ninh mạng đã chứng minh một kỹ thuật tấn công mới có thể tận dụng thành phần Bluetooth của thiết bị để trích xuất trực tiếp mật khẩu mạng và thao túng lưu lượng truy cập trên chip Wi-Fi. Các cuộc tấn công mới này …

Read More »Hướng dẫn đào tạo bảo mật tự động cho các nhóm an ninh tinh gọn

Các mối đe dọa mạng thường ít đe dọa hơn. Mặc dù không ai muốn số thẻ tín dụng của khách hàng của họ bị đánh cắp trong một vụ vi phạm dữ liệu hoặc nhìn thấy một tuyên ngôn loạn trí được dán trên trang web công ty của …

Read More »Cynet’s MDR cung cấp cho các tổ chức Giám sát bảo mật liên tục

Những kẻ tấn công mạng ngày nay không ngừng tìm cách khai thác các lỗ hổng và xâm nhập vào các tổ chức. Để bắt kịp với bối cảnh mối đe dọa đang phát triển này, các đội an ninh phải đề phòng những rủi ro tiềm ẩn suốt ngày …

Read More »Cách quản lý tư thế bảo mật mở rộng tối ưu hóa ngăn xếp bảo mật của bạn

Là một CISO, một trong những câu hỏi khó trả lời nhất là “Hiện tại chúng ta được bảo vệ tốt như thế nào?” Giữa sự gia tăng khả năng tấn công của tin tặc và bản chất năng động của mạng thông tin, sự sai lệch trong thế trận …

Read More »3 mối đe dọa bảo mật hàng đầu của SaaS cho năm 2022

Với việc sắp kết thúc năm 2021 và nhiều người đóng kế hoạch và ngân sách cho năm 2022, đã đến lúc chúng ta cần thực hiện một bản tóm tắt ngắn gọn về các thách thức An ninh SaaS ở phía trước. Dưới đây là 3 thách thức hàng …

Read More »Nga chặn Dịch vụ bảo mật Tor trong Động thái kiểm duyệt mới nhất

Nga đã tăng cường nỗ lực kiểm duyệt ở nước này bằng cách chặn hoàn toàn quyền truy cập vào dịch vụ ẩn danh web Tor, trùng với lệnh cấm của sáu nhà khai thác mạng riêng ảo (VPN), khi chính phủ tiếp tục nỗ lực kiểm soát internet và …

Read More »Hơn 300.000 thiết bị MikroTik được tìm thấy dễ bị tấn công bởi lỗi tấn công từ xa

Ít nhất 300.000 địa chỉ IP liên kết với thiết bị MikroTik đã bị phát hiện dễ bị tấn công bởi nhiều lỗ hổng bảo mật có thể khai thác từ xa đã được nhà cung cấp bộ định tuyến và thiết bị ISP không dây phổ biến vá. Công …

Read More »Để có ánh sáng: Đảm bảo khả năng hiển thị trong toàn bộ vòng đời API

Bài viết sau đây dựa trên chuỗi hội thảo trên web về bảo mật API doanh nghiệp của Imvision, với các diễn giả chuyên gia từ IBM, Deloitte, Maersk và Imvision thảo luận về tầm quan trọng của việc tập trung hóa khả năng hiển thị API của một tổ …

Read More »Tin tặc ngày càng sử dụng kỹ thuật tiêm mẫu RTF trong các cuộc tấn công lừa đảo

Ba tác nhân đe dọa được nhà nước bảo trợ khác nhau liên kết với Trung Quốc, Ấn Độ và Nga đã được quan sát thấy áp dụng một phương pháp mới có tên là đưa vào mẫu RTF (hay còn gọi là Định dạng Văn bản Đa dạng thức) …

Read More »Trung tâm mới cho các nhóm bảo mật CNTT tinh gọn

Một trong những thực tế khắc nghiệt của an ninh mạng ngày nay là các tác nhân và kẻ tấn công độc hại không phân biệt được giữa các tổ chức có nguồn tài nguyên dường như vô tận và những tổ chức hoạt động với các đội bảo mật …

Read More »