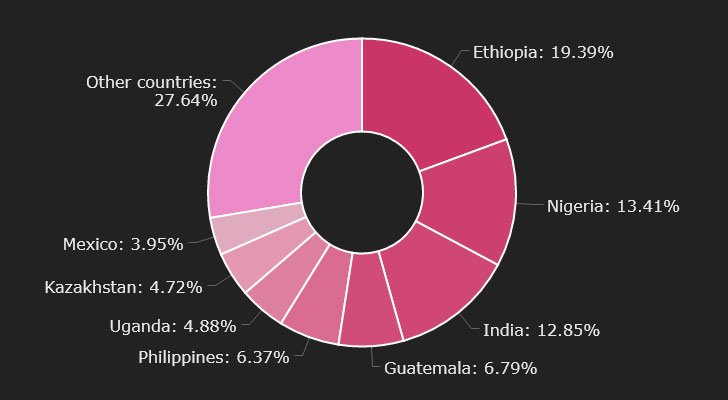

Người dùng tiền điện tử ở Ethiopia, Nigeria, Ấn Độ, Guatemala và Philippines đang bị nhắm mục tiêu bởi một biến thể mới của mạng botnet Phorpiex có tên là Twizt dẫn đến việc đánh cắp số tiền ảo lên tới 500.000 đô la trong một năm qua.

Công ty bảo mật Check Point Research của Israel, nơi trình bày chi tiết các cuộc tấn công, cho biết phiên bản tiến hóa mới nhất “cho phép mạng botnet hoạt động thành công mà không cần hoạt động [command-and-control] “, thêm vào đó, nó hỗ trợ không ít hơn 35 ví được liên kết với các blockchain khác nhau, bao gồm bitcoin, Ethereum, Dash, Dogecoin, Litecoin, Monero, Ripple và Zilliqa, để tạo điều kiện cho hành vi trộm cắp tiền điện tử.

Phorpiex, còn được gọi là Trik, được biết đến với các chiến dịch spam và ransomware bằng mã độc tống tiền cũng như tấn công tiền điện tử, một kế hoạch lợi dụng các thiết bị của mục tiêu như máy tính, điện thoại thông minh và máy chủ để bí mật khai thác tiền điện tử mà không cần sự đồng ý hoặc không biết của họ.

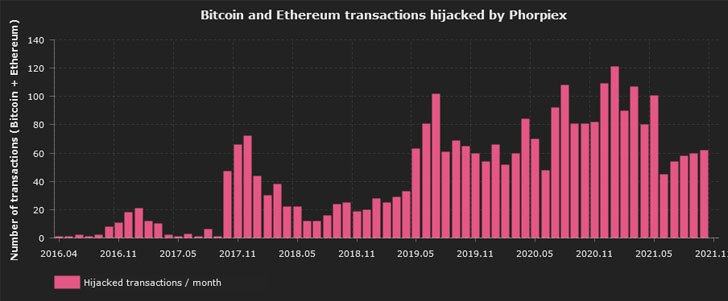

Nó cũng nổi tiếng vì sử dụng một kỹ thuật gọi là cắt tiền điện tử, liên quan đến việc đánh cắp tiền điện tử trong quá trình giao dịch bằng cách triển khai phần mềm độc hại tự động thay thế địa chỉ ví dự định bằng địa chỉ ví của kẻ đe dọa. Check Point cho biết họ đã xác định được 60 ví Bitcoin duy nhất và 37 ví Ethereum được Phorpiex sử dụng.

Trong khi các nhà khai thác mạng botnet đóng cửa và đưa mã nguồn của nó để bán trên một diễn đàn tội phạm mạng dark web vào tháng 8 năm 2021, các máy chủ điều khiển và kiểm soát (C&C) đã hoạt động trở lại chỉ hai tuần sau đó để phân phối Twizt, một tải trọng chưa được phát hiện trước đây có thể triển khai phần mềm độc hại bổ sung và hoạt động ở chế độ ngang hàng, do đó loại bỏ nhu cầu về máy chủ C&C tập trung.

Tính năng clipping cũng đi kèm với một lợi thế bổ sung là sau khi được triển khai, nó có thể hoạt động ngay cả khi không có bất kỳ máy chủ C&C nào và bòn rút tiền từ ví của nạn nhân. Alexey Bukhteyev của Check Point cho biết trong một báo cáo: “Điều này có nghĩa là mỗi máy tính bị nhiễm có thể hoạt động như một máy chủ và gửi lệnh đến các bot khác trong một chuỗi”. “Sự xuất hiện của các tính năng như vậy cho thấy rằng botnet có thể trở nên ổn định hơn và do đó, nguy hiểm hơn.”

Các bot bị nhiễm phorpiex đã được phát hiện ở 96 quốc gia, đứng đầu là Ethiopia, Nigeria và Ấn Độ. Mạng botnet cũng được ước tính đã thực hiện khoảng 3.000 giao dịch với tổng giá trị khoảng 38 Bitcoin và 133 Ether. Tuy nhiên, cần lưu ý rằng mạng botnet được thiết kế để tạm dừng thực thi nếu ngôn ngữ của hệ thống bị nhiễm được đặt mặc định là Ukraine, cho thấy rằng các nhà điều hành mạng botnet đến từ quốc gia Đông Âu.

Bukhteyev cho biết: “Phần mềm độc hại với chức năng của một loại sâu hoặc vi rút có thể tiếp tục lây lan một cách tự chủ trong một thời gian dài mà không cần bất kỳ sự can thiệp nào của người tạo ra nó”. “Trong năm qua, Phorpiex đã nhận được một bản cập nhật quan trọng giúp chuyển đổi nó thành một mạng botnet ngang hàng, cho phép nó được quản lý mà không cần có cơ sở hạ tầng tập trung. Các máy chủ C&C hiện có thể thay đổi địa chỉ IP và ra lệnh, ẩn trong số nạn nhân của mạng botnet. “

.