Một phương pháp tấn công mới đã được tiết lộ nhằm vào một phần công nghệ quan trọng có tên là ethernet kích hoạt theo thời gian (TTE) được sử dụng trong cơ sở hạ tầng quan trọng về an toàn, có khả năng gây ra sự cố cho các hệ thống cung cấp năng lượng cho tàu vũ trụ và máy bay.

mệnh danh PCspooF bởi một nhóm các học giả và nhà nghiên cứu từ Đại học Michigan, Đại học Pennsylvania và Trung tâm vũ trụ NASA Johnson, kỹ thuật này được thiết kế để phá vỡ các đảm bảo an ninh của TTE và khiến các thiết bị TTE mất đồng bộ hóa trong tối đa một giây, một hành vi mà thậm chí có thể dẫn đến các thao tác mất kiểm soát trong các nhiệm vụ bay vào vũ trụ và đe dọa sự an toàn của phi hành đoàn.

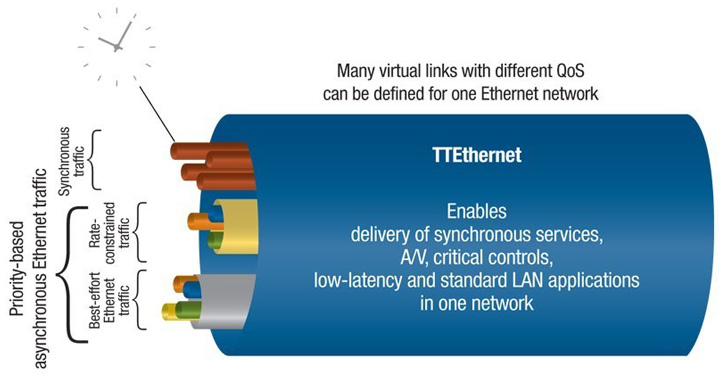

TTE là một trong những công nghệ mạng là một phần của cái được gọi là mạng có mức độ quan trọng hỗn hợp, trong đó lưu lượng truy cập với các yêu cầu về thời gian và khả năng chịu lỗi khác nhau cùng tồn tại trong cùng một mạng vật lý. Điều này có nghĩa là cả các thiết bị quan trọng, chẳng hạn như cho phép điều khiển phương tiện và các thiết bị không quan trọng, được sử dụng để giám sát và thu thập dữ liệu, đều chia sẻ cùng một mạng.

Một lợi thế rõ ràng của phương pháp này là thực tế là có các yêu cầu về trọng lượng và công suất thấp hơn cũng như chi phí phát triển và thời gian thấp hơn xuất phát từ việc chỉ dựa vào một công nghệ. Nhưng điều này cũng đi kèm với nhược điểm của riêng mình.

Andrew Loveless, tác giả chính của nghiên cứu, nói với The Hacker News: “Cách tiếp cận quan trọng hỗn hợp này gây nhiều áp lực hơn đối với việc thiết kế mạng để cung cấp sự cô lập. “Giờ đây, các mục quan trọng và không quan trọng có thể kết nối với cùng một bộ chuyển mạch, giao thức mạng và phần cứng cần phải thực hiện thêm công việc để đảm bảo lưu lượng quan trọng luôn được đảm bảo đi qua thành công và đúng giờ.”

Ngoài ra, trong khi các thiết bị quan trọng trong mạng phải được kiểm tra kỹ lưỡng, thì các thiết bị không quan trọng không chỉ là thiết bị thương mại sẵn có (COTS) mà còn thiếu quy trình nghiêm ngặt tương tự, dẫn đến các con đường khả thi để cung cấp thỏa hiệp chuỗi có thể được vũ khí hóa để kích hoạt cuộc tấn công bằng cách tích hợp một thành phần giả mạo của bên thứ ba vào hệ thống.

Đây là nơi mạng có mức độ quan trọng hỗn hợp giúp đảm bảo rằng ngay cả khi thiết bị COTS là độc hại, nó cũng không thể can thiệp vào lưu lượng quan trọng.

“Trong PCspooF, chúng tôi đã phát hiện ra một cách để một thiết bị độc hại không quan trọng phá vỡ sự đảm bảo cách ly này trong mạng TTE,” Baris Kasikci, trợ lý giáo sư khoa kỹ thuật điện và khoa học máy tính tại Đại học Michigan, cho biết.

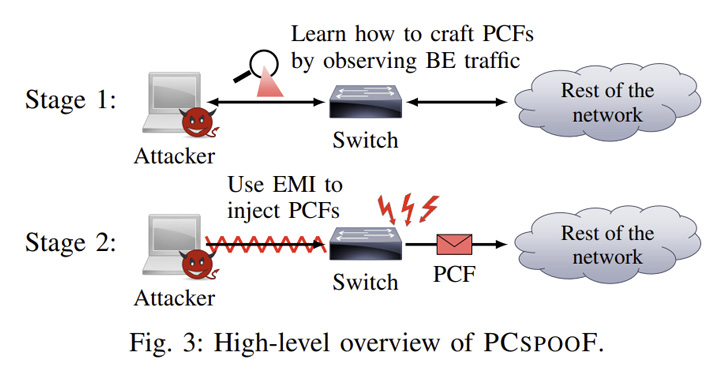

Đổi lại, điều này đạt được bằng cách sử dụng thiết bị bất chính để đưa nhiễu điện từ (EMI) vào bộ chuyển mạch TTE qua cáp Ethernet, đánh lừa bộ chuyển mạch một cách hiệu quả để gửi tin nhắn đồng bộ hóa có vẻ xác thực (tức là khung điều khiển giao thức hoặc PCF) và nhận được chúng được các thiết bị TTE khác chấp nhận.

Mạch tạo “nhiễu điện” như vậy có thể chiếm kích thước chỉ 2,5cm x 2,5cm trên bảng mạch in một lớp, chỉ yêu cầu công suất tối thiểu và có thể được giấu trong một thiết bị tốt nhất và được tích hợp vào hệ thống TTE mà không cần giương cao bất kỳ lá cờ đỏ nào.

Để giảm thiểu, nghiên cứu khuyến nghị sử dụng bộ ghép quang hoặc bộ bảo vệ đột biến để chặn nhiễu điện từ, kiểm tra địa chỉ MAC nguồn để đảm bảo chúng là xác thực, ẩn các trường PCF chính, sử dụng giao thức xác thực lớp liên kết như IEEE 802.1AE, tăng số lượng đồng bộ hóa master và vô hiệu hóa các chuyển đổi trạng thái nguy hiểm.

Các nhà nghiên cứu chỉ ra rằng các phát hiện cho thấy rằng việc sử dụng phần cứng chung trong một hệ thống được thiết kế để cung cấp các đảm bảo cách ly nghiêm ngặt đôi khi có thể đánh bại chính các biện pháp bảo vệ đó. hoàn hảo.

Kasikci nói: “Các giao thức TTE rất hoàn thiện và được kiểm duyệt kỹ lưỡng, đồng thời nhiều phần quan trọng nhất đã được chứng minh chính thức.

“Theo một cách nào đó, đó là điều làm cho cuộc tấn công của chúng tôi trở nên thú vị – rằng chúng tôi có thể tìm ra cách vi phạm một số đảm bảo của giao thức bất chấp sự trưởng thành của nó. Nhưng để làm được điều đó, chúng tôi phải suy nghĩ sáng tạo và tìm ra cách tạo ra phần cứng hoạt động theo cách mà giao thức không mong đợi.”