Ngày 06 tháng 1 năm 2023Ravie Lakshmanan Bảo mật điểm cuối / Mối đe dọa mạng

Microsoft đã làm sáng tỏ bốn dòng ransomware khác nhau – KeRanger, FileCoder, MacRansom và EvilQuest – được biết là có ảnh hưởng đến hệ thống macOS của Apple.

Nhóm Tình báo Đe dọa Bảo mật của gã khổng lồ công nghệ cho biết trong một báo cáo hôm thứ Năm: “Mặc dù các họ phần mềm độc hại này đã cũ, nhưng chúng minh họa cho phạm vi khả năng và hành vi nguy hiểm có thể có trên nền tảng”.

Vectơ ban đầu cho các họ phần mềm tống tiền này liên quan đến cái mà nhà sản xuất Windows gọi là “phương pháp do người dùng hỗ trợ”, trong đó nạn nhân tải xuống và cài đặt các ứng dụng bị nhiễm trojan.

Ngoài ra, nó cũng có thể đến dưới dạng tải trọng giai đoạn hai bị loại bỏ bởi phần mềm độc hại đã tồn tại trên máy chủ bị nhiễm hoặc là một phần của cuộc tấn công chuỗi cung ứng.

Bất kể phương thức hoạt động được sử dụng là gì, các cuộc tấn công đều tiến hành theo các đường tương tự, với các tác nhân đe dọa dựa vào các tính năng hợp pháp của hệ điều hành và khai thác các lỗ hổng để đột nhập vào hệ thống và mã hóa các tệp quan tâm.

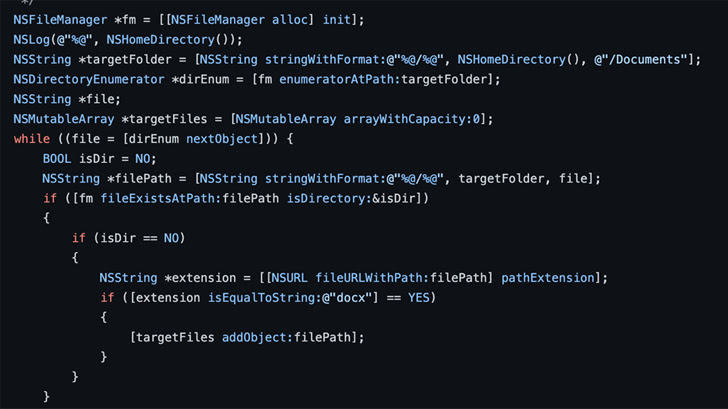

Điều này bao gồm việc sử dụng tiện ích tìm Unix cũng như các hàm thư viện như opendir, readdir và closedir để liệt kê các tệp. Một phương pháp khác được Microsoft đề xuất nhưng không được các chủng ransomware áp dụng, đó là giao diện NSFileManager Objective-C.

KeRanger, MacRansom và EvilQuest cũng đã được quan sát thấy sử dụng kết hợp kiểm tra dựa trên phần cứng và phần mềm để xác định xem phần mềm độc hại có đang chạy trong môi trường ảo nhằm chống lại các nỗ lực phân tích và gỡ lỗi hay không.

Đáng chú ý, KeRanger sử dụng một kỹ thuật được gọi là thực thi chậm trễ để thoát khỏi sự phát hiện. Nó đạt được điều này bằng cách ngủ trong ba ngày sau khi ra mắt trước khi khởi động các chức năng độc hại của nó.

Microsoft chỉ ra rằng tính bền bỉ, điều cần thiết để đảm bảo rằng phần mềm độc hại vẫn chạy ngay cả sau khi khởi động lại hệ thống, được thiết lập bằng các tác nhân khởi chạy và hàng đợi nhân.

Trong khi FileCoder sử dụng tiện ích ZIP để mã hóa tệp, KeRanger sử dụng mã hóa AES ở chế độ chuỗi khối mật mã (CBC) để đạt được mục tiêu của mình. Mặt khác, cả MacRansom và EvilQuest đều sử dụng thuật toán mã hóa đối xứng.

EvilQuest, lần đầu tiên bị phát hiện vào tháng 7 năm 2020, còn vượt xa các phần mềm tống tiền thông thường để kết hợp các tính năng giống trojan khác, chẳng hạn như ghi bàn phím, xâm phạm tệp Mach-O bằng cách tiêm mã tùy ý và vô hiệu hóa phần mềm bảo mật.

Nó cũng có khả năng thực thi bất kỳ tệp nào trực tiếp từ bộ nhớ, không để lại dấu vết của tải trọng trên đĩa một cách hiệu quả.

Microsoft cho biết: “Ransomware tiếp tục là một trong những mối đe dọa phổ biến và có tác động lớn nhất ảnh hưởng đến các tổ chức, với những kẻ tấn công không ngừng phát triển kỹ thuật và mở rộng kỹ thuật của chúng để tạo ra một mạng lưới mục tiêu tiềm năng rộng lớn hơn”.