Ngày 25 tháng 3 năm 2023Ravie LakshmananBảo mật doanh nghiệp / Microsoft

Microsoft vào thứ Sáu đã chia sẻ hướng dẫn để giúp khách hàng khám phá các dấu hiệu xâm phạm (IoC) liên quan đến lỗ hổng Outlook được vá gần đây.

Được đánh dấu là CVE-2023-23397 (điểm CVSS: 9,8), lỗ hổng nghiêm trọng liên quan đến trường hợp leo thang đặc quyền có thể bị khai thác để đánh cắp các hàm băm NT Lan Manager (NTLM) và thực hiện một cuộc tấn công chuyển tiếp mà không yêu cầu bất kỳ tương tác nào của người dùng.

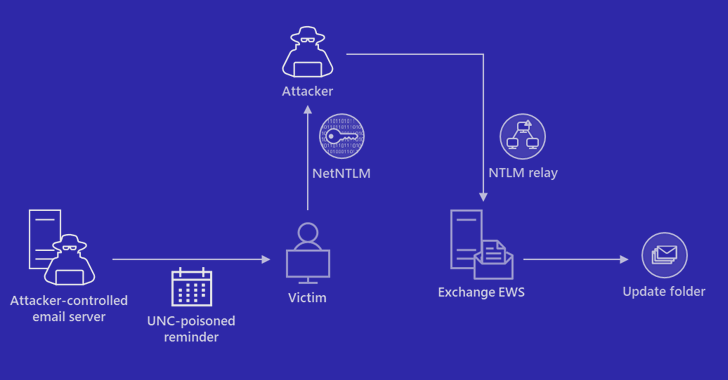

“Những kẻ tấn công bên ngoài có thể gửi các email được chế tạo đặc biệt sẽ gây ra kết nối từ nạn nhân đến một vị trí không đáng tin cậy dưới sự kiểm soát của những kẻ tấn công”, công ty lưu ý trong một lời khuyên được phát hành trong tháng này.

“Điều này sẽ rò rỉ hàm băm Net-NTLMv2 của nạn nhân sang mạng không đáng tin cậy mà sau đó kẻ tấn công có thể chuyển tiếp sang dịch vụ khác và xác thực là nạn nhân.”

Lỗ hổng đã được Microsoft khắc phục như một phần của bản cập nhật Bản vá Thứ Ba cho tháng 3 năm 2023, nhưng không phải trước khi các tác nhân đe dọa ở Nga vũ khí hóa lỗ hổng trong các cuộc tấn công nhắm vào chính phủ, giao thông vận tải, năng lượng và các lĩnh vực quân sự ở Châu Âu.

Nhóm ứng phó sự cố của Microsoft cho biết họ đã tìm thấy bằng chứng về khả năng khai thác lỗ hổng sớm nhất là vào tháng 4 năm 2022.

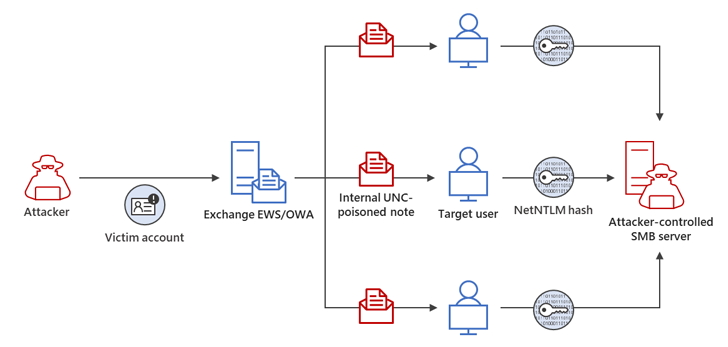

Trong một chuỗi tấn công được gã khổng lồ công nghệ mô tả, một cuộc tấn công Chuyển tiếp Net-NTLMv2 thành công đã cho phép tác nhân đe dọa có quyền truy cập trái phép vào Máy chủ Exchange và sửa đổi quyền thư mục hộp thư để có quyền truy cập liên tục.

Sau đó, tài khoản email bị xâm phạm được sử dụng để mở rộng quyền truy cập của kẻ thù trong môi trường bị xâm phạm bằng cách gửi các thư độc hại bổ sung nhắm mục tiêu đến các thành viên khác trong cùng một tổ chức.

Microsoft cho biết: “Mặc dù tận dụng các hàm băm NTLMv2 để giành quyền truy cập trái phép vào tài nguyên không phải là một kỹ thuật mới, nhưng việc khai thác CVE-2023-23397 là mới lạ và lén lút”.

“Các tổ chức nên xem lại nhật ký sự kiện SMBClient, sự kiện Tạo quy trình và phép đo từ xa mạng có sẵn khác để xác định khả năng khai thác thông qua CVE-2023-23397.”

Tiết lộ được đưa ra khi Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng Hoa Kỳ (CISA) phát hành một công cụ ứng phó sự cố nguồn mở mới giúp phát hiện các dấu hiệu của hoạt động độc hại trong môi trường đám mây của Microsoft.

Cơ quan này cho biết, được đặt tên là Untitled Goose Tool, tiện ích dựa trên Python cung cấp “phương pháp xác thực và thu thập dữ liệu mới” để phân tích các môi trường Microsoft Azure, Azure Active Directory và Microsoft 365.

Đầu năm nay, Microsoft cũng kêu gọi khách hàng cập nhật máy chủ Exchange tại chỗ của họ cũng như thực hiện các bước để củng cố mạng của họ nhằm giảm thiểu các mối đe dọa tiềm ẩn.