Một công cụ phần mềm độc hại mới cho phép các tác nhân tội phạm mạng tạo các tệp lối tắt Windows (.LNK) độc hại đã được phát hiện rao bán trên các diễn đàn tội phạm mạng.

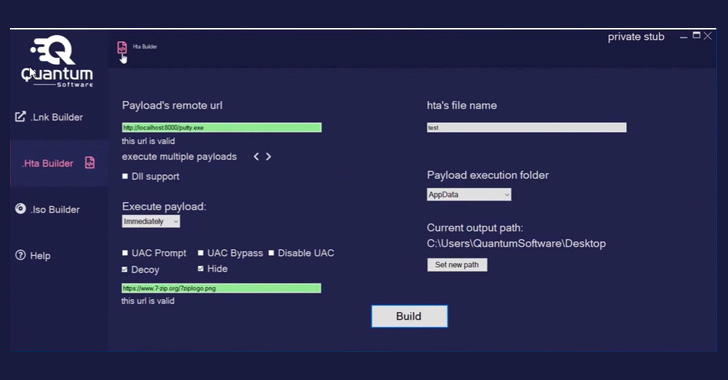

Được mệnh danh là Quantum Lnk Builder, phần mềm này giúp bạn có thể giả mạo bất kỳ tiện ích mở rộng nào và chọn từ hơn 300 biểu tượng, chưa kể đến việc hỗ trợ bỏ qua UAC và Windows SmartScreen cũng như “nhiều trọng tải trên mỗi tệp .LNK”. Cũng được cung cấp các khả năng tạo tải trọng .HTA và hình ảnh đĩa (.ISO).

Quantum Builder có sẵn để cho thuê với các mức giá khác nhau: € 189 một tháng, € 355 trong hai tháng, € 899 trong sáu tháng hoặc mua một lần trọn đời với giá € 1.500.

“Các tệp .LNK là các tệp lối tắt tham chiếu đến các tệp, thư mục hoặc ứng dụng khác để mở chúng”, các nhà nghiên cứu của Cyble cho biết trong một báo cáo. “Các [threat actor] thúc đẩy các tệp .LNK và giảm tải trọng độc hại bằng cách sử dụng LOLBins [living-off-the-land binaries]. “

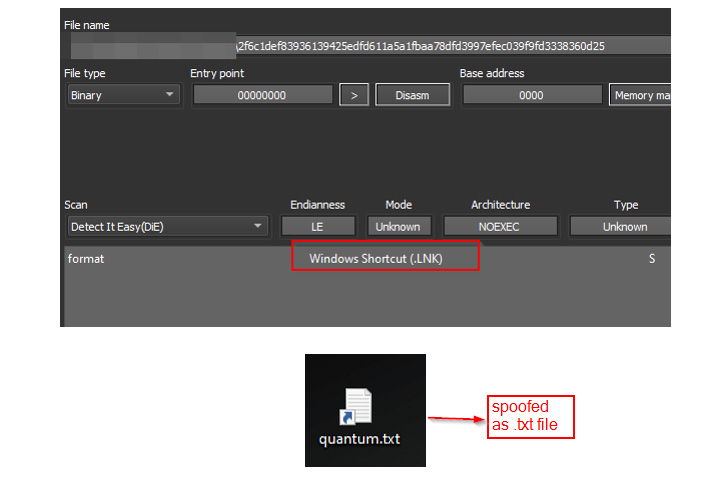

Bằng chứng ban đầu về các mẫu phần mềm độc hại sử dụng Quantum Builder trong tự nhiên được cho là có từ ngày 24 tháng 5, giả dạng các tệp văn bản trông vô hại (“test.txt.lnk”).

Các nhà nghiên cứu cho biết: “Theo mặc định, Windows ẩn phần mở rộng .LNK, vì vậy nếu một tệp được đặt tên là file_name.txt.lnk, thì chỉ tệp_name.txt mới hiển thị cho người dùng ngay cả khi tùy chọn mở rộng tệp hiển thị được bật”. “Vì những lý do như vậy, đây có thể là một lựa chọn hấp dẫn cho các TA, sử dụng các tệp .LNK như một lớp ngụy trang hoặc màn hình khói.”

Khởi chạy tệp .LNK thực thi mã PowerShell, đến lượt nó, chạy tệp ứng dụng HTML (“bdg.hta”) được lưu trữ trên trang web của Quantum (“phần mềm lượng tử[.]trực tuyến “) bằng MSHTA, một tiện ích Windows hợp pháp được sử dụng để chạy các tệp HTA.

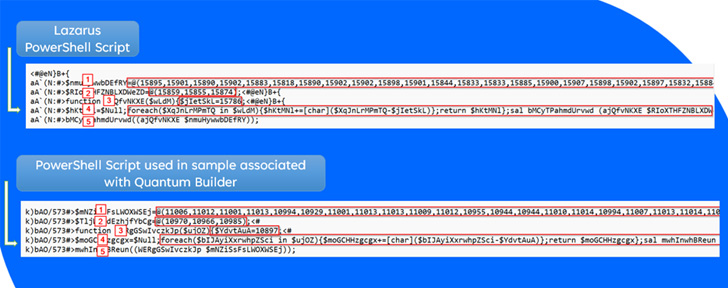

Quantum Builder được cho là chia sẻ mối quan hệ với Tập đoàn Lazarus có trụ sở tại Triều Tiên dựa trên sự chồng chéo cấp mã nguồn trong công cụ và phương thức hoạt động của công cụ này là tận dụng các tệp .LNK để cung cấp các tải trọng sân khấu hơn nữa, cho thấy khả năng sử dụng nó bởi các diễn viên APT trong các cuộc tấn công.

Sự phát triển diễn ra khi các nhà khai thác đằng sau Bumblebee và Emotet đang chuyển sang tệp .LNK như một đường dẫn để kích hoạt các chuỗi lây nhiễm sau quyết định của Microsoft về việc vô hiệu hóa macro Visual Basic cho ứng dụng (VBA) theo mặc định trên các sản phẩm của họ vào đầu năm nay.

Bumblebee, một phần mềm thay thế cho phần mềm độc hại BazarLoader được phát hiện lần đầu tiên vào tháng 3, hoạt động như một cửa hậu được thiết kế để cung cấp cho những kẻ tấn công quyền truy cập liên tục vào các hệ thống bị xâm phạm và một trình tải xuống phần mềm độc hại khác, bao gồm Cobalt Strike và Sliver.

Khả năng của phần mềm độc hại cũng khiến nó trở thành một công cụ được lựa chọn cho các tác nhân đe dọa, với 413 sự cố lây nhiễm Bumblebee được báo cáo vào tháng 5 năm 2022, tăng từ 41 sự cố vào tháng 4, theo Cyble.

Các nhà nghiên cứu cho biết: “Bumblebee là một trình tải phần mềm độc hại mới và rất tinh vi, sử dụng các thủ đoạn trốn tránh và chống phân tích rộng rãi, bao gồm cả các kỹ thuật chống ảo hóa phức tạp”. “Nó có khả năng trở thành một công cụ phổ biến cho các nhóm ransomware để phân phối tải trọng của họ.”

.