Các nhà nghiên cứu an ninh mạng đã tóm gọn lại một hoạt động trộm cắp tài chính có tổ chức do một kẻ kín đáo thực hiện nhằm nhắm mục tiêu vào các hệ thống xử lý giao dịch và bòn rút tiền từ các thực thể chủ yếu ở Mỹ Latinh trong ít nhất bốn năm.

Nhóm hack độc hại đã được đặt tên mã Bọ vòi voi của công ty ứng phó sự cố Sygnia của Israel, với các cuộc xâm nhập nhằm vào các ngân hàng và công ty bán lẻ bằng cách đưa các giao dịch gian lận vào các hoạt động lành mạnh để lọt vào tầm ngắm sau khi nghiên cứu sâu rộng về cấu trúc tài chính của các mục tiêu.

Các nhà nghiên cứu cho biết trong một báo cáo được chia sẻ với The hacker news: “Cuộc tấn công là không ngừng vì sự đơn giản khéo léo của nó được coi là một chiến thuật lý tưởng để ẩn nấp trong tầm nhìn rõ ràng, mà không cần khai thác”. là FIN13, một kẻ đe dọa “siêng năng” có liên quan đến đánh cắp dữ liệu và các cuộc tấn công ransomware ở Mexico kéo dài từ đầu năm 2016.

Elephant Beetle được cho là sử dụng một kho vũ khí gồm không dưới 80 công cụ và tập lệnh độc đáo để thực hiện các cuộc tấn công của nó, đồng thời thực hiện các bước để hòa nhập với môi trường của nạn nhân trong thời gian dài để đạt được mục tiêu của nó.

Arie Zilberstein, phó chủ tịch phụ trách sự cố: “Phương thức độc đáo có liên quan đến Bọ voi là nghiên cứu sâu sắc và kiến thức của họ về hệ thống tài chính và hoạt động của nạn nhân, đồng thời kiên trì tìm kiếm các phương pháp dễ bị tấn công để thực hiện các giao dịch tài chính, cuối cùng dẫn đến hành vi trộm cắp tài chính lớn”, Arie Zilberstein, phó chủ tịch sự cố phản hồi tại Sygnia, nói với The Hacker News. “Do nhóm này tồn tại lâu dài trong mạng lưới của nạn nhân, chúng thường thay đổi và điều chỉnh các kỹ thuật và công cụ của mình để tiếp tục phù hợp.”

Zilberstein cho rằng thành công của chiến dịch là do bề mặt tấn công rộng lớn được cung cấp bởi các hệ thống kế thừa hiện diện trong mạng của các tổ chức tài chính và có thể đóng vai trò là điểm vào, do đó cho phép những kẻ tấn công có được chỗ đứng lâu dài trong các mạng mục tiêu.

Mô hình hoạt động của kẻ thù tuân theo một mô hình cấu hình thấp bắt đầu bằng việc trồng các cửa hậu để nghiên cứu môi trường của nạn nhân, đặc biệt với mục đích hiểu các quy trình khác nhau được sử dụng để tạo thuận lợi cho các giao dịch tài chính, tiếp theo là chèn các giao dịch giả mạo của chính nó vào mạng ăn cắp gia tăng số tiền từ mục tiêu để tránh gây ra cảnh báo.

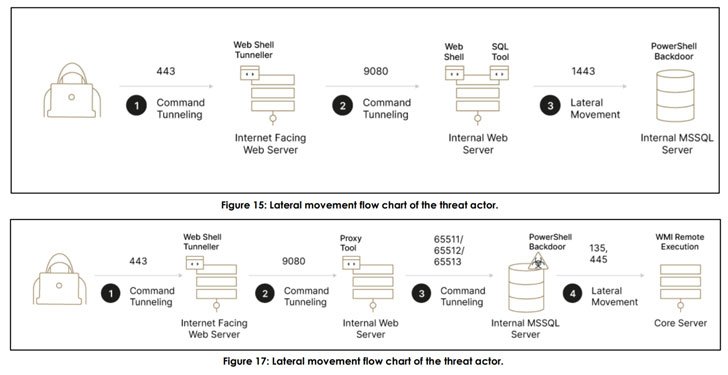

Nhưng trong trường hợp hành động lừa đảo của nam diễn viên bị đưa ra ánh sáng, họ sẽ tạm ngừng hoạt động và chỉ quay trở lại vài tháng sau đó. Quyền truy cập ban đầu được môi giới bằng cách tận dụng các lỗ hổng chưa được vá trong các máy chủ web dựa trên Java bên ngoài như WebSphere và WebLogic, cuối cùng dẫn đến việc triển khai các web shell cho phép thực thi mã từ xa và di chuyển theo chiều –

CVE-2017-1000486 (Điểm CVSS: 9,8) – Tiêm ngôn ngữ biểu thức ứng dụng Primefaces

CVE-2015-7450 (Điểm CVSS: 9,8) – Khai thác giải mã SOAP của máy chủ ứng dụng WebSphere

CVE-2010-5326 (Điểm CVSS: 10.0) – SAP NetWeaver Invoker Servlet Exploit

EDB-ID-24963 – Thực thi mã từ xa SAP NetWeaver ConfigServlet

“Cuộc tấn công này nhấn mạnh một lần nữa rằng những kẻ tấn công tinh vi đôi khi ẩn nấp trong các mạng để [a] “Zilberstein cho biết:” Mặc dù ngày nay người ta nhấn mạnh rất nhiều vào việc tránh và ngăn chặn nguy cơ sắp xảy ra bởi ransomware, một số tác nhân đe dọa khác vẫn đang hoạt động để lén lút sinh sôi nảy nở trong các mạng lưới nhằm thu được lợi nhuận tài chính lâu dài và ổn định. “

Zilberstein nói thêm: “Các tổ chức cần quan tâm nhiều hơn đến những hệ thống này, đặc biệt là những hệ thống đang đối mặt với bên ngoài và thực hiện vá lỗi cũng như tìm kiếm liên tục để ngăn chặn và phát hiện các cuộc tấn công có tính chất tương tự.

.