Ngày 31 tháng 5 năm 2023Ravie Lakshmanan Mối đe dọa dai dẳng nâng cao

Diễn viên đe dọa được gọi là Hồng đậm đã được liên kết với năm cuộc tấn công mới nhằm vào các thực thể khác nhau ở Bỉ, Brunei, Indonesia, Thái Lan và Việt Nam trong khoảng thời gian từ tháng 2 năm 2022 đến tháng 4 năm 2023.

Điều này bao gồm các tổ chức giáo dục, cơ quan chính phủ, cơ quan quân sự và tổ chức phi lợi nhuận, cho thấy nhóm đối thủ tiếp tục tập trung vào các mục tiêu có giá trị cao.

Dark Pink, còn được gọi là Saaiwc Group, là một tác nhân đe dọa liên tục nâng cao (APT) được cho là có nguồn gốc từ Châu Á-Thái Bình Dương, với các cuộc tấn công nhắm vào các thực thể chủ yếu ở Đông Á và ở mức độ thấp hơn là ở Châu Âu.

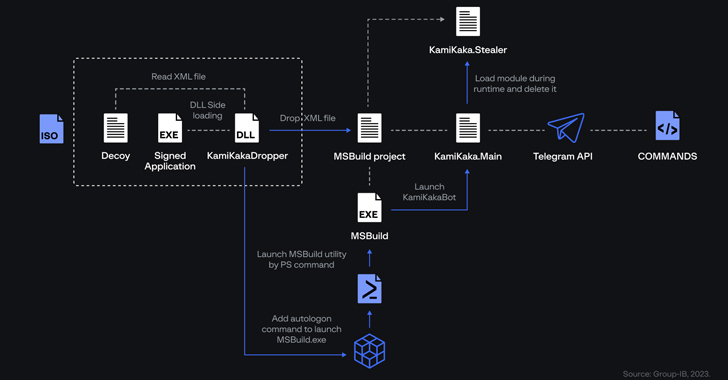

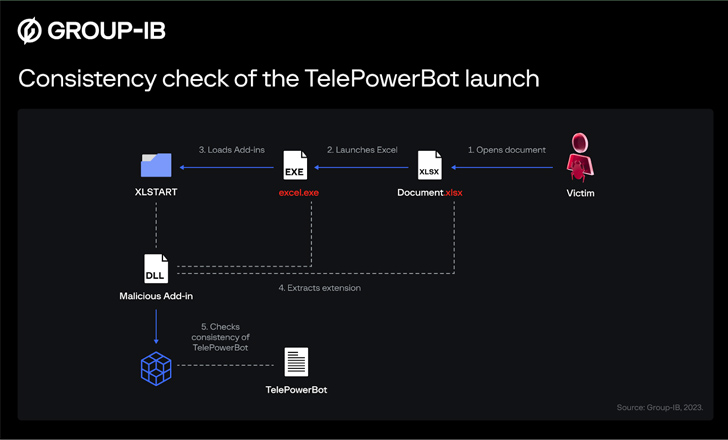

Nhóm sử dụng một bộ công cụ phần mềm độc hại tùy chỉnh như TelePowerBot và KamiKakaBot cung cấp nhiều chức năng khác nhau để lấy dữ liệu nhạy cảm từ các máy chủ bị xâm nhập.

Nhà nghiên cứu bảo mật của Group-IB, Andrey Polovinkin, cho biết trong một báo cáo kỹ thuật được chia sẻ với The hacker news: “Nhóm này sử dụng một loạt các công cụ tùy chỉnh tinh vi, triển khai nhiều chuỗi tiêu diệt dựa trên các email lừa đảo trực tiếp”.

“Khi những kẻ tấn công có quyền truy cập vào mạng của mục tiêu, chúng sẽ sử dụng các cơ chế kiên trì nâng cao để không bị phát hiện và duy trì quyền kiểm soát đối với hệ thống bị xâm nhập.”

Các phát hiện cũng minh họa một số sửa đổi quan trọng đối với chuỗi tấn công của Dark Pink để cản trở quá trình phân tích cũng như hỗ trợ các cải tiến đối với KamiKakaBot, vốn thực thi các lệnh từ kênh Telegram do tác nhân đe dọa kiểm soát thông qua bot Telegram.

Đáng chú ý, phiên bản mới nhất chia chức năng của nó thành hai phần riêng biệt: Một phần để điều khiển các thiết bị và phần còn lại để thu thập thông tin có giá trị.

Công ty có trụ sở tại Singapore cho biết họ cũng đã xác định được một tài khoản GitHub mới được liên kết với tác nhân đe dọa lưu trữ các tập lệnh PowerShell, tệp lưu trữ ZIP và phần mềm độc hại tùy chỉnh để cài đặt tiếp theo vào máy nạn nhân. Các mô-đun này được tải lên từ ngày 9 tháng 1 năm 2023 đến ngày 11 tháng 4 năm 2023.

Bên cạnh việc sử dụng Telegram để ra lệnh và kiểm soát, Dark Pink đã được quan sát thấy đang lọc dữ liệu bị đánh cắp qua HTTP bằng dịch vụ có tên webhook[.]địa điểm. Một khía cạnh đáng chú ý khác là việc sử dụng phần bổ trợ Microsoft Excel để đảm bảo tính bền vững của TelePowerBot trong máy chủ bị nhiễm.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

“Với webhook[.]Polovinkin lưu ý: “Tác nhân đe dọa đã tạo các điểm cuối tạm thời và gửi dữ liệu nhạy cảm bị đánh cắp từ nạn nhân.”

Dark Pink, mặc dù vậy, động cơ gián điệp của nó, vẫn bị che giấu trong bí ẩn. Điều đó nói rằng, người ta nghi ngờ dấu vết nạn nhân của nhóm hack có thể rộng hơn so với giả định trước đây.

Mặc dù phát hiện mới nhất nâng tổng số cuộc tấn công lên 13 (tính cả năm nạn nhân mới) kể từ giữa năm 2021, nhưng chúng cũng cho thấy nỗ lực của kẻ thù nhằm duy trì khả năng tàng hình ở mức thấp. Chúng cũng là dấu hiệu của việc các tác nhân đe dọa lựa chọn cẩn thận mục tiêu của chúng và giữ số lần tấn công ở mức tối thiểu để giảm khả năng bị lộ.

Polovinkin cho biết: “Thực tế là hai cuộc tấn công đã được thực hiện vào năm 2023 cho thấy Dark Pink vẫn hoạt động và gây rủi ro liên tục cho các tổ chức”. “Bằng chứng cho thấy tội phạm mạng đứng sau các cuộc tấn công này tiếp tục cập nhật các công cụ hiện có của chúng để không bị phát hiện.”