Ngày 12 tháng 7 năm 2023Tin tức về hacker Bảo mật đám mây / Tiền điện tử

Một cuộc tấn công không dùng tệp mới được đặt tên là PyLoose đã được quan sát thấy khối lượng công việc đám mây nổi bật với mục tiêu cung cấp một công cụ khai thác tiền điện tử, những phát hiện mới từ Wiz tiết lộ.

Các nhà nghiên cứu bảo mật Avigayil Mechtinger, Oren Ofer và Itamar Gilad cho biết: “Cuộc tấn công bao gồm mã Python tải trực tiếp Công cụ khai thác XMRig vào bộ nhớ bằng cách sử dụng memfd, một kỹ thuật không tệp linux đã biết”. “Đây là cuộc tấn công không dùng tệp dựa trên Python được ghi lại công khai đầu tiên nhắm vào khối lượng công việc trên đám mây trong thực tế.”

Công ty bảo mật đám mây cho biết họ đã tìm thấy gần 200 trường hợp phương thức tấn công được sử dụng để khai thác tiền điện tử. Không có thông tin chi tiết nào khác về tác nhân đe dọa hiện được biết đến ngoài việc họ sở hữu các khả năng phức tạp.

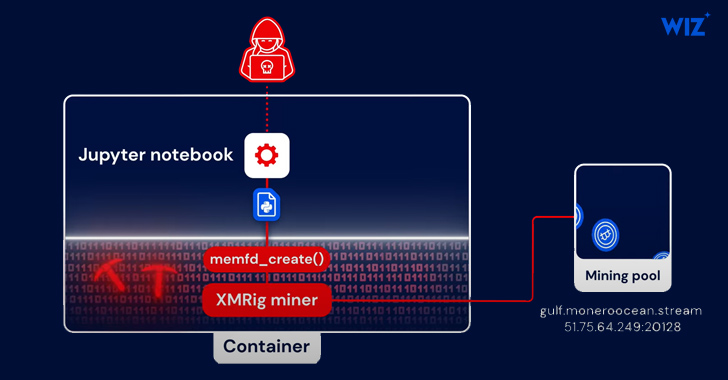

Trong chuỗi lây nhiễm được ghi lại bởi Wiz, quyền truy cập ban đầu đạt được thông qua việc khai thác dịch vụ Máy tính xách tay Jupyter có thể truy cập công khai cho phép thực thi các lệnh hệ thống bằng các mô-đun Python.

PyLoose, được phát hiện lần đầu vào ngày 22 tháng 6 năm 2023, là một tập lệnh Python chỉ có chín dòng mã nhúng một công cụ khai thác XMRig được biên dịch trước đã được nén và mã hóa. Tải trọng được lấy từ paste.c-net[.]org vào bộ nhớ thời gian chạy Python bằng yêu cầu HTTPS GET mà không phải ghi tệp vào đĩa.

Mã Python được thiết kế để giải mã và giải nén công cụ khai thác XMRig, sau đó tải trực tiếp vào bộ nhớ thông qua bộ mô tả tệp bộ nhớ memfd, được sử dụng để truy cập các tệp nằm trong bộ nhớ.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

“Kẻ tấn công đã cố gắng hết sức để không thể lần ra dấu vết bằng cách sử dụng một dịch vụ chia sẻ dữ liệu mở để lưu trữ tải trọng Python, điều chỉnh kỹ thuật thực thi không cần tệp cho Python và biên dịch một công cụ khai thác XMRig để nhúng cấu hình của nó nhằm tránh chạm vào đĩa hoặc sử dụng một công cụ khai thác bị lộ. dòng lệnh,” các nhà nghiên cứu cho biết.

Sự phát triển diễn ra khi Sysdig trình bày chi tiết về một chiến dịch tấn công mới được thực hiện bởi một tác nhân đe dọa có tên là SCARLETEEL, dẫn đến việc lạm dụng cơ sở hạ tầng AWS để đánh cắp dữ liệu độc quyền và tiến hành khai thác tiền điện tử bất hợp pháp.