Ngày 25 tháng 5 năm 2023Ravie Lakshmanan Bảo mật / Khai thác email

Một thực thể chính phủ giấu tên có liên quan đến Các Tiểu vương quốc Ả Rập Thống nhất (UAE) đã bị một kẻ đe dọa có khả năng là người Iran nhắm mục tiêu để xâm phạm Máy chủ Microsoft Exchange của nạn nhân bằng một cửa hậu “đơn giản nhưng hiệu quả” được đặt tên là trao đổi năng lượng.

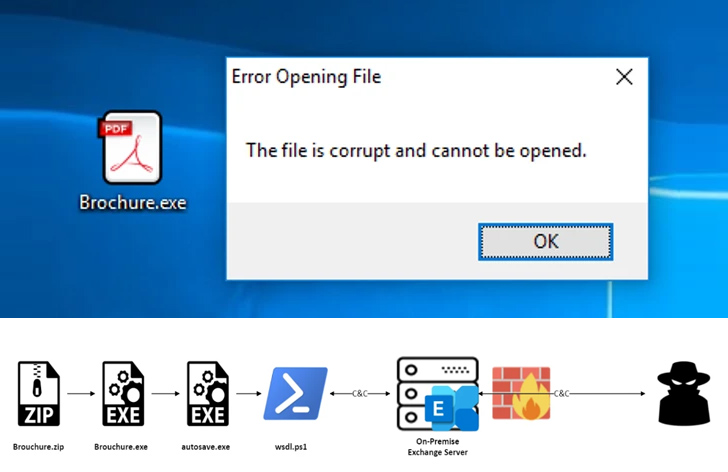

Theo một báo cáo mới từ Fortinet FortiGuard Labs, cuộc xâm nhập dựa vào lừa đảo qua email như một đường dẫn truy cập ban đầu, dẫn đến việc thực thi tệp thực thi .NET có trong tệp đính kèm tệp ZIP.

Tệp nhị phân, giả mạo dưới dạng tài liệu PDF, hoạt động như một công cụ nhỏ giọt để thực thi tải trọng cuối cùng, sau đó khởi chạy cửa hậu.

PowerExchange, được viết bằng PowerShell, sử dụng các tệp văn bản được đính kèm với email để liên lạc ra lệnh và kiểm soát (C2). Nó cho phép tác nhân đe dọa chạy các tải trọng tùy ý cũng như tải lên và tải xuống các tệp từ và tới hệ thống.

Bộ cấy tùy chỉnh đạt được điều này bằng cách sử dụng API Dịch vụ Web Exchange (EWS) để kết nối với Máy chủ Exchange của nạn nhân và sử dụng hộp thư trên máy chủ để gửi và nhận các lệnh được mã hóa từ người điều hành máy chủ.

Các nhà nghiên cứu của Fortinet cho biết: “Máy chủ Exchange có thể truy cập được từ internet, tiết kiệm giao tiếp C2 tới các máy chủ bên ngoài từ các thiết bị trong tổ chức”. “Nó cũng hoạt động như một proxy để kẻ tấn công che giấu chính mình.”

Điều đó nói rằng, hiện tại vẫn chưa biết tác nhân đe dọa đã quản lý như thế nào để có được thông tin đăng nhập miền để kết nối với Exchange Server mục tiêu.

Cuộc điều tra của Fortinet cũng phát hiện ra các máy chủ Exchange được cài đặt cửa sau với một số trình bao web, một trong số đó được gọi là ExchangeLeech (hay còn gọi là System.Web.ServiceAuthentication.dll), nhằm đạt được quyền truy cập từ xa liên tục và đánh cắp thông tin đăng nhập của người dùng.

PowerExchange bị nghi ngờ là một phiên bản nâng cấp của TriFive, trước đây đã được diễn viên sân khấu quốc gia Iran APT34 (hay còn gọi là OilRig) sử dụng trong các cuộc xâm nhập nhắm vào các tổ chức chính phủ ở Kuwait.

Hơn nữa, giao tiếp qua các máy chủ Exchange kết nối internet là một chiến thuật đã được thử nghiệm và đã được các tác nhân OilRig áp dụng, như đã thấy trong trường hợp của Karkoff và MrPerfectionManager.

Các nhà nghiên cứu cho biết: “Việc sử dụng máy chủ Exchange của nạn nhân cho kênh C2 cho phép cửa hậu trộn lẫn với lưu lượng truy cập bình thường, do đó đảm bảo rằng tác nhân đe dọa có thể dễ dàng tránh được gần như tất cả các biện pháp phát hiện và khắc phục dựa trên mạng bên trong và bên ngoài cơ sở hạ tầng của tổ chức mục tiêu”.