Ngày 20 tháng 7 năm 2023THNVLỗ hổng bảo mật / Bảo mật phần mềm

Nhiều lỗ hổng bảo mật đã được tiết lộ trong Apache OpenMeetings, một giải pháp hội thảo trên web, có khả năng bị các tác nhân độc hại khai thác để chiếm quyền kiểm soát tài khoản quản trị viên và chạy mã độc hại trên các máy chủ dễ bị tấn công.

“Những kẻ tấn công có thể đưa ứng dụng vào trạng thái không mong muốn, cho phép chúng chiếm lấy bất kỳ tài khoản người dùng nào, kể cả tài khoản quản trị viên,” nhà nghiên cứu lỗ hổng Sonar, Stefan Schiller, cho biết trong một báo cáo được chia sẻ với The Hacker News.

“Các đặc quyền quản trị viên có được có thể được tận dụng thêm để khai thác một lỗ hổng khác cho phép kẻ tấn công thực thi mã tùy ý trên máy chủ Apache OpenMeetings.”

Sau khi tiết lộ có trách nhiệm vào ngày 20 tháng 3 năm 2023, các lỗ hổng đã được xử lý bằng việc phát hành Openmeetings phiên bản 7.1.0 được phát hành vào ngày 9 tháng 5 năm 2023. Danh sách ba lỗ hổng như sau –

CVE-2023-28936 (Điểm CVSS: 5,3) – Kiểm tra hàm băm lời mời không đầy đủ

CVE-2023-29032 (Điểm CVSS: 8,1) – bỏ qua xác thực dẫn đến quyền truy cập không hạn chế thông qua hàm băm lời mời

CVE-2023-29246 (Điểm CVSS: 7,2) – Chèn NULL byte (%00) cho phép kẻ tấn công có đặc quyền quản trị viên giành được quyền thực thi mã

Lời mời họp được tạo bằng OpenMeetings không chỉ bị ràng buộc với một phòng và người dùng cụ thể mà còn đi kèm với một hàm băm duy nhất được ứng dụng sử dụng để truy xuất các chi tiết liên quan đến lời mời.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

Tóm lại, hai lỗ hổng đầu tiên liên quan đến việc so sánh hàm băm yếu giữa hàm băm do người dùng cung cấp với hàm có trong cơ sở dữ liệu và một lỗi cho phép tạo lời mời tham dự phòng mà không có phòng được chỉ định cho nó, dẫn đến tình huống trong đó lời mời tồn tại mà không có phòng đi kèm.

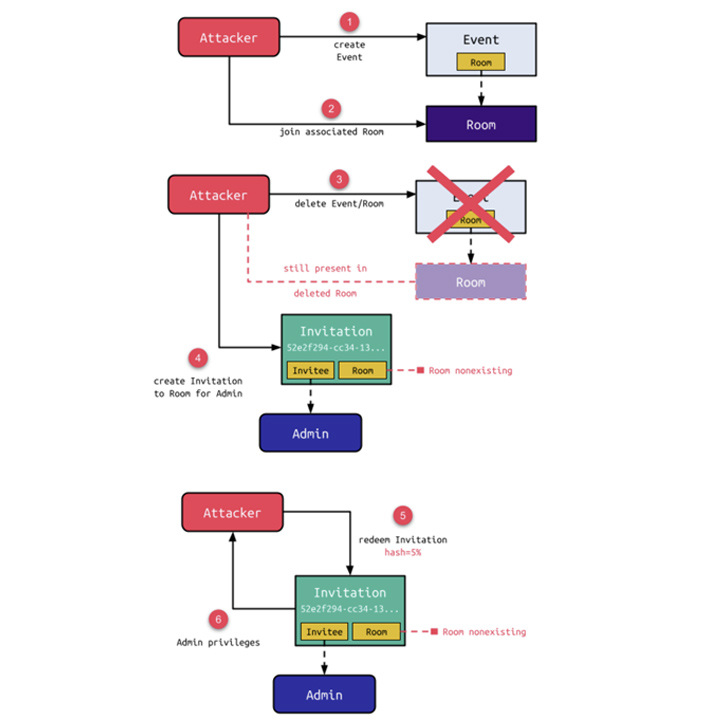

Kẻ đe dọa có thể khai thác những thiếu sót này để tạo sự kiện và tham gia phòng tương ứng, sau đó theo dõi sự kiện bằng cách xóa sự kiện, tại thời điểm đó, lời mời được tạo cho người dùng quản trị vào phòng không tồn tại. Trong bước tiếp theo, lỗi so sánh hàm băm yếu có thể được tận dụng để liệt kê lời mời đã gửi và quy đổi nó bằng cách cung cấp đầu vào hàm băm ký tự đại diện.

Schiller giải thích: “Mặc dù căn phòng cũng bị xóa khi sự kiện liên quan đến nó bị xóa, nhưng sự hiện diện của kẻ tấn công trong phòng khiến căn phòng này trở thành một căn phòng xác sống”. “Mặc dù đã xảy ra lỗi khi quy đổi hàm băm cho một lời mời như vậy, một phiên web hợp lệ cho người được mời có đầy đủ quyền của người dùng này đã được tạo.”

Nói cách khác, phòng zombie có thể cho phép kẻ tấn công có được đặc quyền của quản trị viên và thực hiện các sửa đổi đối với phiên bản OpenMeetings, bao gồm thêm và xóa người dùng và nhóm, thay đổi cài đặt phòng và chấm dứt phiên của người dùng được kết nối.

Sonar cho biết họ cũng đã xác định được lỗ hổng thứ ba bắt nguồn từ một tính năng cho phép quản trị viên định cấu hình đường dẫn cho các tệp thực thi liên quan đến ImageMagick, một phần mềm nguồn mở được sử dụng để chỉnh sửa và xử lý hình ảnh. Điều này cho phép kẻ tấn công có đặc quyền của quản trị viên giành được quyền thực thi mã bằng cách thay đổi đường dẫn ImageMagic thành “/bin/sh%00x” và kích hoạt các lệnh shell tùy ý.

Schiller cho biết: “Khi tải lên một hình ảnh giả có chứa tiêu đề hình ảnh hợp lệ, theo sau là các lệnh shell tùy ý, quá trình chuyển đổi sẽ sinh ra /bin/sh với đối số đầu tiên là hình ảnh giả, thực thi hiệu quả mọi lệnh trong đó”.

“Kết hợp với việc chiếm đoạt tài khoản, lỗ hổng này cho phép kẻ tấn công tự đăng ký thực thi mã từ xa trên máy chủ bên dưới.”