Ngày 02 tháng 6 năm 2023Ravie Lakshmanan Zero-Day / Lỗ hổng bảo mật

Một lỗ hổng nghiêm trọng trong ứng dụng truyền tệp được quản lý MOVEit Transfer của Progress Software đã bị khai thác rộng rãi trong tự nhiên để chiếm lấy các hệ thống dễ bị tấn công.

Thiếu sót vẫn chưa được chỉ định mã định danh CVE, liên quan đến lỗ hổng SQL injection nghiêm trọng có thể dẫn đến các đặc quyền leo thang và khả năng truy cập trái phép vào môi trường.

Công ty cho biết: “Lỗ hổng SQL injection đã được tìm thấy trong ứng dụng web MOVEit Transfer có thể cho phép kẻ tấn công không được xác thực có quyền truy cập trái phép vào cơ sở dữ liệu của MOVEit Transfer”.

“Tùy thuộc vào công cụ cơ sở dữ liệu đang được sử dụng (MySQL, Microsoft SQL Server hoặc Azure SQL), kẻ tấn công có thể suy ra thông tin về cấu trúc và nội dung của cơ sở dữ liệu ngoài việc thực thi các câu lệnh SQL làm thay đổi hoặc xóa các thành phần cơ sở dữ liệu.”

Các bản vá lỗi đã được cung cấp bởi công ty có trụ sở tại Massachusetts, công ty cũng sở hữu Telerik, trong các phiên bản sau: 2021.0.6 (13.0.6), 2021.1.4 (13.1.4), 2022.0.4 (14.0.4 ), 2022.1.5 (14.1.5) và 2023.0.1 (15.0.1).

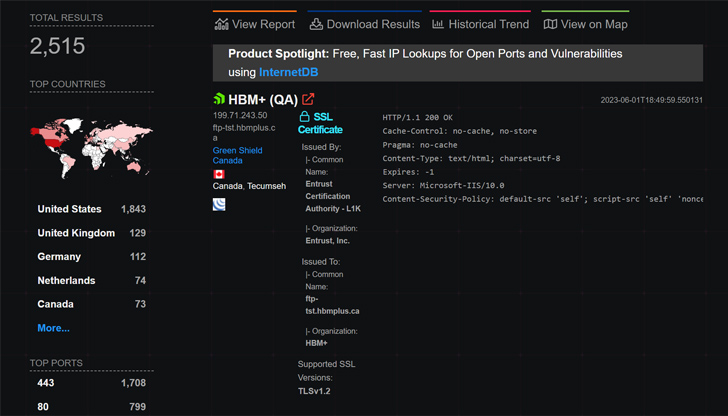

Sự phát triển lần đầu tiên được báo cáo bởi Bleeping Computer. Theo Huntress và Rapid7, khoảng 2.500 trường hợp Chuyển MOVEit đã được hiển thị trên internet công cộng kể từ ngày 31 tháng 5 năm 2023, phần lớn trong số đó nằm ở Hoa Kỳ

Các nỗ lực khai thác thành công lên đến đỉnh điểm trong việc triển khai web shell, một tệp có tên “human2.aspx” trong thư mục “wwwroot” được tạo thông qua tập lệnh có tên tệp ngẫu nhiên, để “lọc các dữ liệu khác nhau được lưu trữ bởi dịch vụ MOVEit cục bộ”.

Vỏ web cũng được thiết kế để thêm các phiên tài khoản người dùng quản trị mới với tên “Dịch vụ kiểm tra sức khỏe” nhằm tránh bị phát hiện, một phân tích về chuỗi tấn công đã tiết lộ.

Công ty tình báo về mối đe dọa GreyNoise cho biết họ “đã quan sát thấy hoạt động quét trang đăng nhập của MOVEit Transfer có tại /human.aspx ngay từ ngày 3 tháng 3 năm 2023,” thêm năm địa chỉ IP khác nhau đã được phát hiện “đang cố gắng khám phá vị trí cài đặt MOVEit. “

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Satnam Narang, kỹ sư nghiên cứu nhân viên cấp cao tại Tenable, cho biết: “Mặc dù chúng tôi không biết chi tiết cụ thể về nhóm đứng sau các cuộc tấn công zero day liên quan đến MOVEit, nhưng nó nhấn mạnh xu hướng đáng lo ngại của các tác nhân đe dọa nhắm mục tiêu vào các giải pháp truyền tệp”.

Sự phát triển này đã khiến Cơ quan an ninh cơ sở hạ tầng và an ninh mạng Hoa Kỳ (CISA) đưa ra cảnh báo, kêu gọi người dùng và tổ chức thực hiện theo các bước giảm thiểu để bảo vệ chống lại mọi hoạt động độc hại.

Bạn cũng nên cách ly các máy chủ bằng cách chặn lưu lượng truy cập vào và ra, đồng thời kiểm tra môi trường để tìm các dấu hiệu xâm phạm (IoC) có thể xảy ra và nếu có, hãy xóa chúng trước khi áp dụng các bản sửa lỗi.

Nhà nghiên cứu bảo mật Kevin Beaumont cho biết: “Nếu nó lại trở thành một nhóm ransomware thì đây sẽ là ngày thứ hai của MFT doanh nghiệp trong một năm, cl0p đã phát cuồng với GoAnywhere gần đây”.