Nhận thông tin chi tiết độc quyền từ một nhà đàm phán ransomware thực sự, người chia sẻ những câu chuyện xác thực từ các tình huống bắt giữ con tin trên mạng và cách anh ấy quản lý chúng.

Ngành công nghiệp ransomware

Ransomware là một ngành công nghiệp. Như vậy, nó có logic kinh doanh riêng: các tổ chức trả tiền, bằng tiền điện tử, để lấy lại quyền kiểm soát hệ thống và dữ liệu của họ.

Bối cảnh của ngành này được tạo thành từ khoảng 10-20 tác nhân đe dọa cốt lõi, những người ban đầu đã phát triển phần mềm độc hại của ransomware. Để phân phối phần mềm độc hại, họ làm việc với các chi nhánh và nhà phân phối sử dụng các cuộc tấn công lừa đảo phổ biến để vi phạm các tổ chức. Lợi nhuận được phân phối với khoảng 70% được phân bổ cho các chi nhánh và 10% -30% cho các nhà phát triển này. Việc sử dụng lừa đảo khiến các ngành công nghiệp dựa trên trực tuyến, như chơi game, tài chính và bảo hiểm, đặc biệt dễ bị tổn thương.

Ngoài các động cơ tài chính, ngành công nghiệp ransomware cũng bị ảnh hưởng bởi chính trị địa lý. Ví dụ: vào tháng 6 năm 2021, sau các cuộc tấn công bằng mã độc tống tiền vào Colonial Pipeline và JBS, chính quyền Byden đã thông báo rằng mã độc tống tiền là mối đe dọa đối với An ninh Quốc gia. Sau đó, chính quyền đã liệt kê các cơ sở hạ tầng quan trọng “vượt quá giới hạn” đối với những kẻ tấn công.

Theo các bước này, một số tác nhân đe dọa đã quyết định thay đổi hướng đi: tuyên bố rằng họ sẽ không tấn công các tổ chức cơ bản và thiết yếu như bệnh viện, nhà máy điện và cơ sở giáo dục. Vài tháng sau, FBI báo cáo rằng họ đã tấn công nhóm ransomware nổi tiếng REvil:

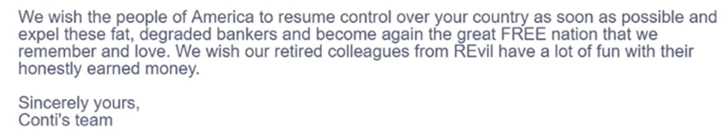

Cuộc tấn công đã nhận được phản hồi từ nhóm Conti, phản ánh động cơ ý thức hệ của họ:

Chủng ngừa Ransomware

Quản lý sự kiện ransomware tương tự như quản lý tình huống bắt giữ con tin. Do đó, để chuẩn bị cho sự cố ransomware, các tổ chức nên sử dụng cấu trúc quản lý khủng hoảng tương tự. Cấu trúc này dựa trên các chức năng sau:

1. Người quản lý khủng hoảng: Điều phối các hoạt động công nghệ, kinh doanh và pháp lý. Đường đua công nghệ bao gồm pháp y, điều tra, ngăn chặn, khắc phục và phục hồi, cũng như đối thoại chuyên nghiệp. Ở giai đoạn này, tổ chức và các nhóm ứng phó sự cố đánh giá phạm vi của sự kiện. Ví dụ: kẻ tấn công ở sâu trong hệ thống như thế nào, lượng dữ liệu đã bị đánh cắp, v.v. Lộ trình kinh doanh bao gồm các kế hoạch kinh doanh liên tục cũng như phương tiện truyền thông và PR. Chúng thường được thực hiện khi phạm vi của sự kiện rõ ràng. Nên minh bạch và chính xác nhất có thể khi đưa ra các tuyên bố công khai. Theo dõi pháp lý bao gồm các cân nhắc về pháp lý, quy định và tuân thủ. Họ theo dõi những nguyên tắc nào cần được tuân thủ và trong khung thời gian nào. Đôi khi, họ cũng sẽ là người quản lý khủng hoảng. Người quản lý khủng hoảng không thể là người ra quyết định. 2. Nhóm ra quyết định: Nhóm hoặc người đưa ra quyết định sáng suốt dựa trên dữ liệu từ người quản lý khủng hoảng. 3. Thực thi pháp luật: Nên xác định trước mối quan hệ này. Mức độ có thể ở mức tối thiểu như việc chỉ thông báo cho họ và mức độ sâu như việc cho phép họ quản lý toàn bộ cuộc khủng hoảng. 4. Bảo hiểm:

Theo Etay Maor, Giám đốc cấp cao Chiến lược bảo mật tại Cato Networks, “Chúng tôi thấy ngày càng có nhiều công ty cung cấp các gói dịch vụ ransomware này. Tuy nhiên, nên tách biệt các vai trò này để đảm bảo phản ứng chuyên nghiệp nhất.”

Vai trò của nhà đàm phán chuyên nghiệp

Đàm phán chuyên nghiệp là hành động lợi dụng giao tiếp chuyên nghiệp với tin tặc trong các tình huống tống tiền khác nhau. Vai trò bao gồm bốn yếu tố chính:

1. Xác định phạm vi sự kiện – Diễn ra trong vòng 24-48h đầu tiên. Bao gồm việc hiểu những gì đã bị xâm phạm, mức độ sâu rộng của những kẻ tấn công trong hệ thống, liệu hành động đó là một phần mềm tống tiền đơn, gấp đôi hay gấp ba, nếu cuộc tấn công có động cơ tài chính hoặc nếu đó là một cuộc tấn công chính trị hoặc cá nhân, v.v.

Trong 90% trường hợp, cuộc tấn công có động cơ tài chính. Nếu nó có động cơ chính trị, thông tin có thể không được phục hồi, ngay cả sau khi trả tiền chuộc.

2. Lập hồ sơ về tác nhân đe dọa – Bao gồm việc hiểu rõ nhóm đã biết hay chưa biết, các kiểu hành vi và cơ cấu tổ chức của họ. Hiểu kẻ tấn công là ai ảnh hưởng đến giao tiếp.

Ví dụ: bằng cách tìm ra giờ địa phương dành cho kẻ tấn công, nhà đàm phán có thể xác định họ đến từ đâu. Điều này có thể được sử dụng để cải thiện các điều khoản đàm phán, chẳng hạn như tận dụng các ngày nghỉ lễ để yêu cầu giảm giá.

3. Đánh giá “chi phí không thỏa thuận” – Phản ánh cho những người ra quyết định và những người quản lý khủng hoảng điều gì sẽ xảy ra nếu họ không trả tiền chuộc.

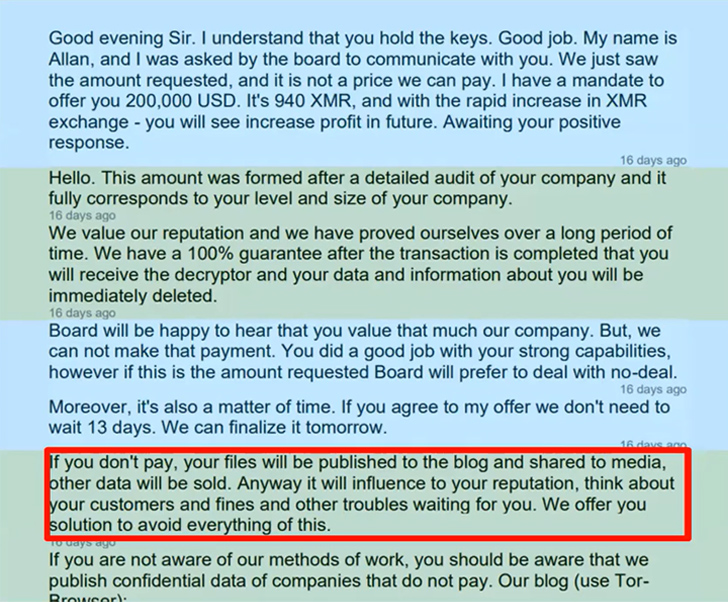

4. Xác định mục tiêu đàm phán – Vấn đề không phải là có trả tiền hay không. Đó là một quyết định kinh doanh. Mục tiêu của các cuộc đàm phán là đàm phán về thông tin, thời gian và các điều khoản tốt hơn. Đôi khi, điều này có thể dẫn đến khoản thanh toán thấp hơn hoặc thậm chí cho phép công ty tự phục hồi.

Ví dụ: một công ty đã có thể mua 13 ngày thông qua đàm phán, cho phép họ khôi phục thông tin của mình và từ bỏ hoàn toàn khoản tiền chuộc.

Trả tiền hay không trả tiền?

Etay Maor nhận xét: “Ransomware không phải là vấn đề CNTT, đó là vấn đề kinh doanh.” Quyết định có trả tiền hay không là một quyết định kinh doanh, chịu ảnh hưởng của nhiều yếu tố. Mặc dù chính sách chính thức của FBI là không trả tiền, nhưng họ cho phép các công ty làm như vậy, nếu Giám đốc điều hành quyết định.

Ví dụ: trong một trường hợp, một công ty trò chơi trực tuyến mất nhiều tiền hơn yêu cầu tiền chuộc mỗi giờ hoạt động của họ ngừng hoạt động, ảnh hưởng đến quyết định trả tiền chuộc càng nhanh càng tốt trong khi giảm thiểu thời gian thương lượng. Các nhà lập pháp Hoa Kỳ cũng không cấm thanh toán ransomware. Điều này cho thấy vấn đề phức tạp như thế nào.

Mẹo để bảo vệ chống lại các cuộc tấn công của Ransomware

Ransomware đang trở nên nổi bật hơn, nhưng các tổ chức có thể bảo vệ chống lại nó. Ransomware dựa trên các cuộc tấn công lừa đảo và các dịch vụ chưa được vá. Do đó, các CEO nên gặp nhóm CNTT của họ thường xuyên để đảm bảo phần mềm và cơ sở hạ tầng được vá và cập nhật và tất cả thông tin quan trọng đều được sao lưu. Điều này sẽ làm giảm đáng kể khả năng ransomware có thể khai thác lỗ hổng và xâm nhập hệ thống.

Để tìm hiểu thêm về các cuộc tấn công ransomware và cách chúng được quản lý trong thời gian thực, hãy xem toàn bộ lớp học chính tại đây.