Một tác nhân đe dọa được theo dõi là Polonium có liên quan đến hơn một chục cuộc tấn công có mục tiêu cao nhằm vào các thực thể của Israel bằng bảy cửa hậu tùy chỉnh khác nhau kể từ ít nhất là tháng 9 năm 2021.

Công ty an ninh mạng ESET cho biết các cuộc xâm nhập nhằm vào các tổ chức theo nhiều ngành dọc, chẳng hạn như kỹ thuật, công nghệ thông tin, luật, truyền thông, xây dựng thương hiệu và tiếp thị, truyền thông, bảo hiểm và dịch vụ xã hội.

Polonium là biệt danh theo chủ đề nguyên tố hóa học được Microsoft trao cho một nhóm hoạt động tinh vi được cho là có trụ sở tại Lebanon và được biết là chuyên tấn công các mục tiêu của Israel.

Các hoạt động do nhóm thực hiện lần đầu tiên được đưa ra ánh sáng vào đầu tháng 6 này khi nhà sản xuất Windows tiết lộ rằng họ đã tạm ngưng hơn 20 tài khoản OneDrive độc hại do đối thủ tạo ra cho mục đích ra lệnh và kiểm soát (C2).

Cốt lõi của các cuộc tấn công là việc sử dụng các thiết bị cấy ghép CreepyDrive và CreepyBox được tạo ra để có khả năng tách dữ liệu nhạy cảm sang các tài khoản OneDrive và Dropbox do tác nhân kiểm soát. Cũng được triển khai là một cửa hậu PowerShell có tên là CreepySnail.

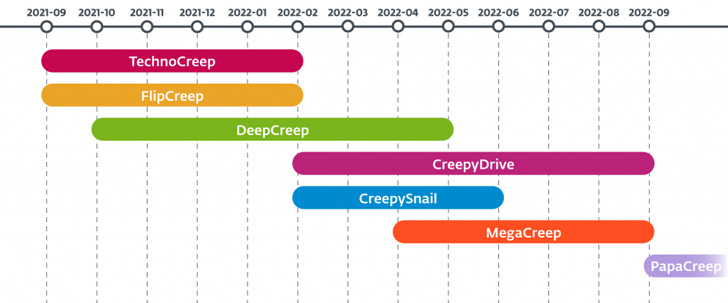

Phát hiện mới nhất của ESET về năm backdoor không có tài liệu trước đây tập trung vào một tác nhân đe dọa hoạt động theo định hướng gián điệp đang liên tục tinh chỉnh và trang bị lại kho vũ khí phần mềm độc hại của nó.

Nhà nghiên cứu Matías Porolli của ESET cho biết: “Nhiều phiên bản và thay đổi mà Polonium đưa vào các công cụ tùy chỉnh của nó cho thấy nỗ lực liên tục và lâu dài để theo dõi các mục tiêu của nhóm”. “Nhóm dường như không tham gia vào bất kỳ hành động phá hoại hoặc ransomware nào.”

Danh sách các công cụ hack riêng như sau:

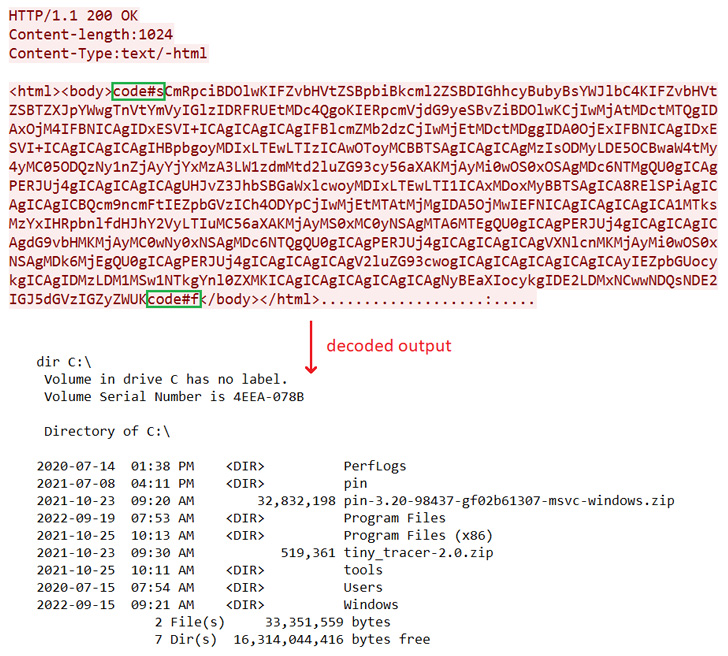

CreepyDrive / CreepyBox – Một cửa hậu PowerShell đọc và thực thi các lệnh từ tệp văn bản được lưu trữ trên OneDrive hoặc Dropbox.

CreepySnail – Một cửa hậu PowerShell nhận lệnh từ máy chủ C2 của chính kẻ tấn công

DeepCreep – AC # backdoor đọc lệnh từ tệp văn bản được lưu trữ trong tài khoản Dropbox và lấy dữ liệu ra

MegaCreep – AC # backdoor đọc lệnh từ tệp văn bản được lưu trữ trong dịch vụ lưu trữ đám mây Mega

FlipCreep – Cửa hậu AC # đọc lệnh từ tệp văn bản được lưu trữ trong máy chủ FTP và lấy dữ liệu ra

TechnoCreep – AC # backdoor giao tiếp với máy chủ C2 thông qua các ổ cắm TCP để thực thi các lệnh và lấy dữ liệu ra

PapaCreep – Một cửa hậu C ++ có thể nhận và thực thi các lệnh từ một máy chủ từ xa thông qua các ổ cắm TCP

PapaCreep, được phát hiện gần đây vào tháng 9 năm 2022, là một phần mềm độc hại mô-đun chứa bốn thành phần khác nhau được thiết kế để chạy lệnh, nhận và gửi lệnh cũng như kết quả đầu ra của chúng cũng như tải lên và tải xuống tệp.

Công ty an ninh mạng Slovakia cho biết họ cũng đã phát hiện ra một số mô-đun khác chịu trách nhiệm ghi lại các thao tác gõ phím, chụp ảnh màn hình, chụp ảnh qua webcam và thiết lập một trình bao đảo ngược trên máy bị xâm nhập.

Mặc dù có rất nhiều phần mềm độc hại được sử dụng trong các cuộc tấn công, vectơ truy cập ban đầu được sử dụng để xâm phạm mạng hiện chưa được xác định, mặc dù người ta nghi ngờ rằng nó có thể liên quan đến việc khai thác các lỗ hổng VPN.

Porolli cho biết: “Hầu hết các mô-đun độc hại của nhóm đều nhỏ, với chức năng hạn chế. “Họ thích phân chia mã trong các cửa hậu của họ, phân phối chức năng độc hại thành nhiều DLL nhỏ khác nhau, có lẽ mong đợi rằng những người bảo vệ hoặc nhà nghiên cứu sẽ không quan sát được chuỗi tấn công hoàn chỉnh.”