Các nhà nghiên cứu an ninh mạng đã phát triển một kỹ thuật tấn công mới nhằm vũ khí hóa các bộ điều khiển logic có thể lập trình (PLC) để đạt được chỗ đứng ban đầu trong các máy trạm kỹ thuật và sau đó xâm nhập vào các mạng công nghệ vận hành (OT).

Bộ điều khiển logic có thể lập trình là một thành phần quan trọng của các thiết bị công nghiệp kiểm soát quá trình sản xuất trong các lĩnh vực cơ sở hạ tầng quan trọng. PLC, bên cạnh việc sắp xếp các nhiệm vụ tự động hóa, còn được cấu hình để bắt đầu và dừng các quy trình cũng như tạo ra các cảnh báo.

Do đó, không có gì ngạc nhiên khi quyền truy cập cố định được cung cấp bởi các PLC đã khiến máy móc trở thành tâm điểm của các cuộc tấn công tinh vi trong hơn một thập kỷ, bắt đầu từ Stuxnet đến PIPEDREAM (hay còn gọi là INCONTROLLER), với mục tiêu gây gián đoạn vật lý.

Claroty nói: “Các ứng dụng máy trạm này thường là cầu nối giữa mạng công nghệ vận hành và mạng công ty. “Kẻ tấn công có thể xâm nhập và khai thác các lỗ hổng trong một máy trạm kỹ thuật có thể dễ dàng di chuyển vào mạng nội bộ, di chuyển ngang giữa các hệ thống và truy cập sâu hơn vào các PLC và hệ thống nhạy cảm khác.”

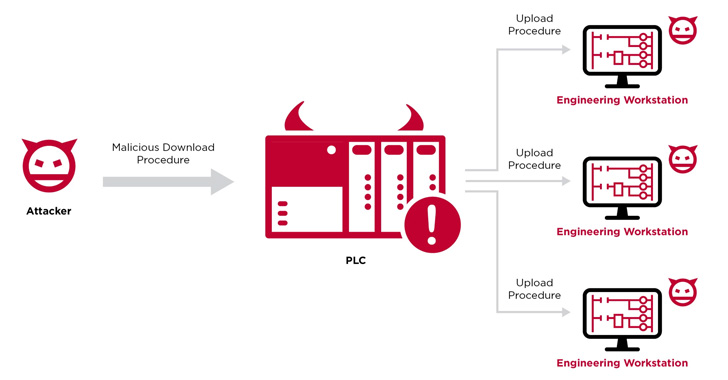

Với cuộc tấn công Evil PLC, bộ điều khiển hoạt động như một phương tiện để kết thúc, cho phép tác nhân đe dọa xâm nhập một máy trạm, truy cập vào tất cả các PLC khác trên mạng và thậm chí giả mạo logic của bộ điều khiển.

Nói cách khác, ý tưởng là “sử dụng PLC như một điểm xoay trục để tấn công các kỹ sư lập trình và chẩn đoán nó và truy cập sâu hơn vào mạng OT”, các nhà nghiên cứu cho biết.

Toàn bộ trình tự diễn ra như sau: Một kẻ thù cơ hội cố tình gây ra sự cố trên PLC tiếp xúc với internet, một hành động khiến một kỹ sư không nghi ngờ kết nối với PLC bị nhiễm bằng cách sử dụng phần mềm máy trạm kỹ thuật làm công cụ khắc phục sự cố.

Trong giai đoạn tiếp theo, kẻ xấu tận dụng các lỗ hổng chưa được phát hiện trước đó được xác định trong nền tảng để thực thi mã độc hại trên máy trạm khi kỹ sư thực hiện thao tác tải lên để lấy bản sao hoạt động của logic PLC hiện có.

Các nhà nghiên cứu chỉ ra rằng “Việc PLC lưu trữ các loại dữ liệu bổ sung được sử dụng bởi phần mềm kỹ thuật chứ không phải chính PLC” tạo ra một kịch bản trong đó dữ liệu không sử dụng được lưu trữ trên PLC có thể được sửa đổi để thao tác phần mềm kỹ thuật, các nhà nghiên cứu chỉ ra.

“Trong hầu hết các trường hợp, các lỗ hổng tồn tại do phần mềm hoàn toàn tin cậy dữ liệu đến từ PLC mà không thực hiện kiểm tra bảo mật rộng rãi.”

Trong một kịch bản tấn công lý thuyết thay thế, phương pháp Evil PLC cũng có thể được sử dụng làm honeypots để thu hút các tác nhân đe dọa kết nối với một PLC mồi nhử, dẫn đến sự xâm phạm máy của kẻ tấn công.

Claroty cũng kêu gọi sự vắng mặt của các biện pháp bảo vệ an ninh trong các thiết bị hệ thống điều khiển công nghiệp (ICS) công khai, do đó giúp các tác nhân đe dọa dễ dàng thay đổi logic của chúng thông qua các thủ tục tải xuống giả mạo.

Để giảm thiểu các cuộc tấn công như vậy, bạn nên giới hạn quyền truy cập vật lý và mạng vào PLC cho các kỹ sư và nhà điều hành được ủy quyền, thực thi các cơ chế xác thực để xác thực trạm kỹ thuật, giám sát lưu lượng mạng OT để tìm hoạt động bất thường và áp dụng các bản vá kịp thời.

.