Cơ quan An ninh mạng và cơ sở hạ tầng Hoa Kỳ (CISA) hôm thứ Ba đã đưa ra cảnh báo tư vấn về hệ thống điều khiển công nghiệp (ICS) về bảy lỗi bảo mật trong sản phẩm bộ phân phối điện iBoot-PDU của Dataprobe, chủ yếu được sử dụng trong môi trường công nghiệp và trung tâm dữ liệu.

“Việc khai thác thành công các lỗ hổng này có thể dẫn đến việc thực thi mã từ xa không được xác thực trên thiết bị Dataprobe iBoot-PDU”, cơ quan này cho biết trong một thông báo.

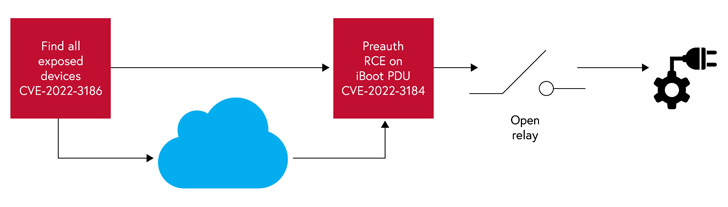

Công ty an ninh mạng công nghiệp Claroty cho biết các điểm yếu có thể được kích hoạt từ xa “thông qua kết nối web trực tiếp với thiết bị hoặc qua đám mây.”

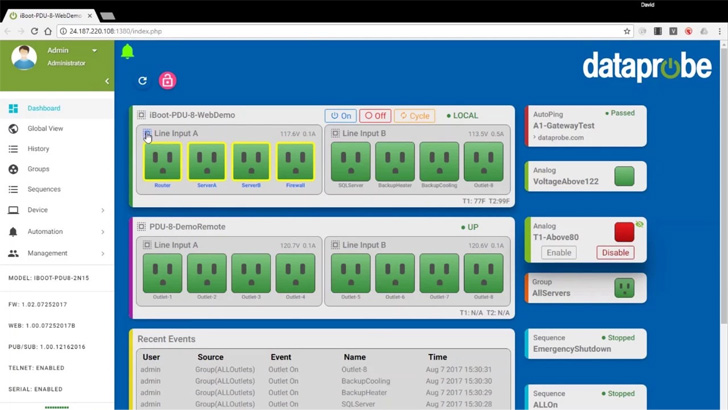

iBoot-PDU là đơn vị phân phối điện (PDU) cung cấp cho người dùng khả năng giám sát thời gian thực và cơ chế cảnh báo tinh vi thông qua giao diện web để kiểm soát việc cung cấp điện cho các thiết bị và thiết bị khác trong môi trường OT.

Theo một báo cáo năm 2021 từ nền tảng quản lý bề mặt tấn công Censys, các lỗ hổng có ý nghĩa mới có ý nghĩa mới khi xem xét thực tế là không dưới 2.600 PDU có thể truy cập được trên internet, với thiết bị Dataprobe chiếm gần một phần ba số bị lộ.

Phân tích của Claroty về chương trình cơ sở PDU cho thấy sản phẩm bị tê liệt bởi các vấn đề khác nhau, từ việc đưa lệnh đến các lỗi truyền tải đường dẫn, khiến khách hàng phải đối mặt với các rủi ro bảo mật nghiêm trọng –

CVE-2022-3183 (điểm CVSS: 9,8) – Lỗ hổng chèn lệnh bắt nguồn từ việc thiếu vệ sinh đầu vào của người dùng CVE-2022-3184 (điểm CVSS: 9,8) – Lỗ hổng truyền qua đường dẫn cho phép truy cập vào trang PHP chưa được xác thực, có thể bị lạm dụng để chèn mã độc hại

Nhà nghiên cứu Uri Katz của Clarory cho biết việc khai thác từ xa thành công các lỗ hổng “khiến kẻ tấn công có thể phá vỡ các dịch vụ quan trọng bằng cách cắt nguồn điện của thiết bị và sau đó, bất cứ thứ gì được cắm vào nó”.

Năm lỗ hổng được phát hiện khác (từ CVE-2022-3185 đến CVE-2022-3189) có thể được vũ khí hóa bởi kẻ xấu để truy cập trang quản lý chính của thiết bị từ đám mây và thậm chí lừa máy chủ kết nối với các hệ thống bên trong hoặc bên ngoài tùy ý ( hay còn gọi là SSRF), có khả năng làm rò rỉ thông tin nhạy cảm.

“Ngay cả một đơn vị phân phối điện vô hại được quản lý từ xa qua internet hoặc thông qua nền tảng quản lý dựa trên đám mây cũng có thể cung cấp cho một kẻ tấn công được xác định để nhắm mục tiêu vào mạng hoặc có cách làm gián đoạn các dịch vụ thiết yếu bằng cách cắt điện cho các thiết bị được cắm vào PDU”, Katz nói.

Claroty tiết lộ thêm rằng họ đã tìm ra cách để liệt kê các thiết bị iBoot PDU được kết nối với đám mây bằng cách khai thác sự kết hợp của cookie hợp lệ và ID thiết bị (một giá trị số tuần tự có thể đoán được), do đó mở rộng phạm vi tấn công có sẵn cho tất cả các thiết bị được kết nối .

Người dùng Dataprobe iBoot-PDU được khuyến nghị nâng cấp lên phiên bản chương trình cơ sở mới nhất (1.42.06162022) cũng như tắt SNMP, Telnet và HTTP, nếu không được sử dụng, để giảm thiểu một số lỗ hổng bảo mật này.

.