Một chiến dịch kỹ thuật xã hội tận dụng các chiêu dụ theo chủ đề công việc đang vũ khí hóa một lỗ hổng thực thi mã từ xa lâu đời trong Microsoft Office để triển khai báo hiệu Cobalt Strike trên các máy chủ bị xâm nhập.

Các nhà nghiên cứu Chetan Raghuprasad và Vanja Svajcer của cisco Talos cho biết: “Tải trọng được phát hiện là phiên bản bị rò rỉ của đèn hiệu Cobalt Strike”.

“Cấu hình beacon chứa các lệnh để thực hiện việc đưa vào quá trình nhắm mục tiêu các tệp nhị phân tùy ý và có một miền danh tiếng cao được định cấu hình, thể hiện kỹ thuật chuyển hướng để giả mạo lưu lượng của beacon.”

Hoạt động độc hại, được phát hiện vào tháng 8 năm 2022, cố gắng khai thác lỗ hổng CVE-2017-0199, một vấn đề thực thi mã từ xa trong Microsoft Office, cho phép kẻ tấn công kiểm soát hệ thống bị ảnh hưởng.

Vectơ xâm nhập cho cuộc tấn công là một email lừa đảo có chứa tệp đính kèm Microsoft Word sử dụng các chiêu dụ theo chủ đề công việc cho các vai trò trong chính phủ Hoa Kỳ và Hiệp hội Dịch vụ Công, một công đoàn có trụ sở tại New Zealand.

Các báo hiệu của Cobalt Strike không phải là các mẫu phần mềm độc hại duy nhất được triển khai, vì Cisco Talos cho biết họ cũng đã quan sát việc sử dụng Redline Stealer và các tệp thực thi botnet Amadey làm trọng tải ở đầu kia của chuỗi tấn công.

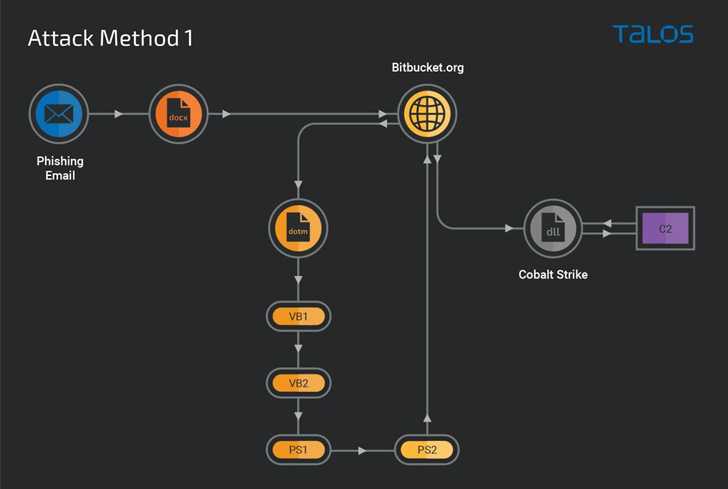

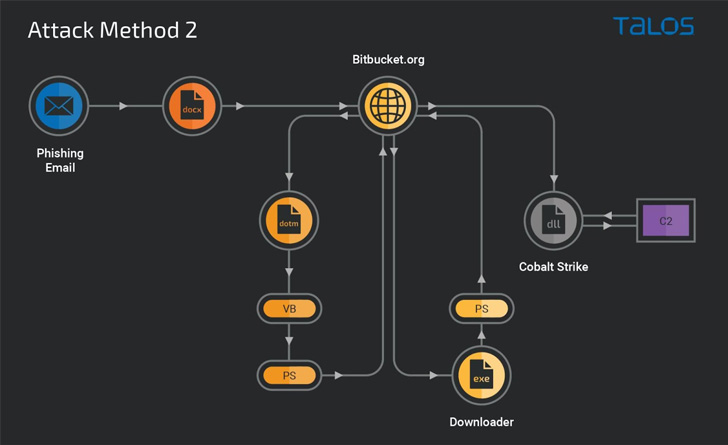

Gọi phương pháp tấn công là “được mô-đun hóa cao”, công ty an ninh mạng cho biết cuộc tấn công cũng nổi bật với việc sử dụng các kho Bitbucket để lưu trữ nội dung độc hại, dùng làm điểm khởi đầu để tải xuống tệp thực thi Windows chịu trách nhiệm triển khai đèn hiệu Cobalt Strike DLL.

Trong một trình tự tấn công thay thế, kho lưu trữ Bitbucket có chức năng như một đường dẫn để cung cấp các tập lệnh trình tải xuống VB và PowerShell bị xáo trộn để cài đặt beacon được lưu trữ trên một tài khoản Bitbucket khác.

Các nhà nghiên cứu cho biết: “Chiến dịch này là một ví dụ điển hình về việc kẻ đe dọa sử dụng kỹ thuật tạo và thực thi các đoạn mã độc hại trong bộ nhớ hệ thống của nạn nhân.

“Các tổ chức nên thường xuyên cảnh giác với các báo hiệu Cobalt Strike và triển khai các khả năng phòng thủ theo lớp để ngăn chặn các nỗ lực của kẻ tấn công trong giai đoạn trước của chuỗi lây nhiễm của cuộc tấn công.”

.