Ngày 09 tháng 12 năm 2022Ravie Lakshmanan

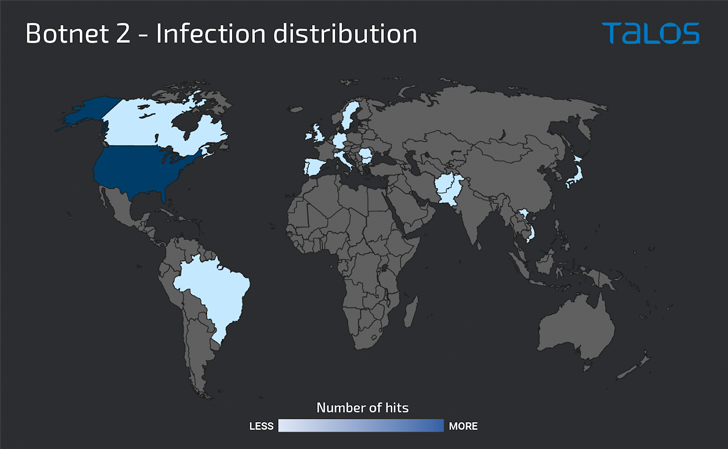

Các nhà nghiên cứu an ninh mạng đã báo cáo sự gia tăng trong TrueBot nhiễm trùng, chủ yếu nhắm vào Mexico, Brazil, Pakistan và Hoa Kỳ

Cisco Talos cho biết những kẻ tấn công đằng sau hoạt động này đã chuyển từ việc sử dụng email độc hại sang các phương thức phân phối thay thế, chẳng hạn như khai thác lỗ hổng thực thi mã từ xa (RCE) hiện đã được vá trong trình kiểm tra Netwrix cũng như sâu Raspberry Robin.

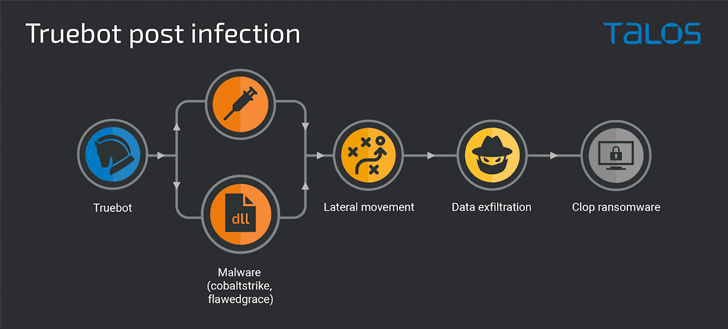

Nhà nghiên cứu bảo mật Tiago Pereira cho biết trong một báo cáo hôm thứ Năm: “Hoạt động sau khi thỏa hiệp bao gồm đánh cắp dữ liệu và thực thi mã độc tống tiền Clop.

TrueBot là một trình tải xuống phần mềm độc hại dành cho Windows được quy cho một tác nhân đe dọa được Group-IB theo dõi là Im lặng, một nhóm nói tiếng Nga được cho là có chung mối liên hệ với Evil Corp (còn gọi là DEV-0243) và TA505.

Công ty an ninh mạng cho biết, mô-đun giai đoạn đầu hoạt động như một điểm vào cho các hoạt động hậu khai thác tiếp theo, bao gồm đánh cắp thông tin bằng cách sử dụng tiện ích trích xuất dữ liệu tùy chỉnh chưa được biết đến có tên là Teleport.

Việc sử dụng Raspberry Robin – một loại sâu chủ yếu lây lan qua các ổ usb bị nhiễm – làm phương tiện phân phối TrueBot đã được Microsoft nhấn mạnh gần đây, Microsoft cho biết đây là một phần của “hệ sinh thái phần mềm độc hại phức tạp và được kết nối với nhau”.

Trong một dấu hiệu nữa về sự hợp tác ăn ý với các dòng phần mềm độc hại khác, Raspberry Robin cũng đã được quan sát thấy đang triển khai FakeUpdates (hay còn gọi là SocGholish) trên các hệ thống bị xâm nhập, cuối cùng dẫn đến hành vi giống như phần mềm tống tiền được liên kết với Evil Corp.

Microsoft đang theo dõi những kẻ điều hành phần mềm độc hại dựa trên USB là DEV-0856 và các cuộc tấn công ransomware Clop xảy ra thông qua Raspberry Robin và TrueBot trong cụm mối đe dọa mới nổi DEV-0950.

“DEV-0950 theo truyền thống sử dụng hành vi lừa đảo để thu hút phần lớn nạn nhân của chúng, vì vậy, sự thay đổi đáng chú ý này sang sử dụng Raspberry Robin cho phép chúng phân phối tải trọng cho các phần mềm lây nhiễm hiện có và chuyển các chiến dịch của chúng sang giai đoạn ransomware nhanh hơn”, nhà sản xuất Windows lưu ý vào tháng 10 năm 2022.

Những phát hiện mới nhất từ Cisco Talos cho thấy rằng Silent APT đã thực hiện một loạt các cuộc tấn công nhỏ từ giữa tháng 8 đến tháng 9 năm 2022 bằng cách lạm dụng lỗ hổng RCE nghiêm trọng trong trình kiểm tra Netwrix (CVE-2022-31199, điểm CVSS: 9,8) để tải xuống và chạy TrueBot.

Thực tế là lỗi đã được vũ khí hóa chỉ một tháng sau khi Bishop Fox tiết lộ công khai vào giữa tháng 7 năm 2022 cho thấy rằng “những kẻ tấn công không chỉ tìm kiếm các vectơ lây nhiễm mới mà còn có thể nhanh chóng kiểm tra chúng và kết hợp chúng vào quy trình làm việc,” Pereira nói.

Tuy nhiên, việc lây nhiễm TrueBot vào tháng 10 đã kéo theo việc sử dụng một vectơ tấn công khác – tức là Raspberry Robin – nhấn mạnh đánh giá của Microsoft về vai trò trung tâm của sâu USB như một nền tảng phân phối phần mềm độc hại.

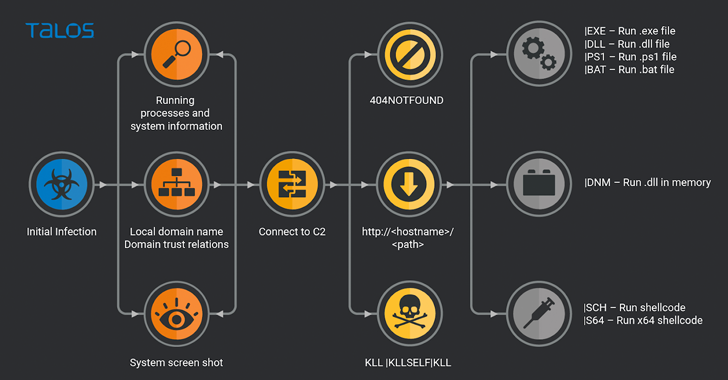

Chức năng chính của TrueBot là thu thập thông tin từ máy chủ và triển khai các tải trọng giai đoạn tiếp theo như Cobalt Strike, FlawedGrace và Teleport. Tiếp theo là việc thực thi mã nhị phân ransomware sau khi thu thập thông tin liên quan.

Công cụ lọc dữ liệu Teleport cũng đáng chú ý vì khả năng giới hạn tốc độ tải lên và kích thước tệp, do đó khiến việc truyền tải không bị phần mềm giám sát phát hiện. Trên hết, nó có thể xóa sự hiện diện của chính nó khỏi máy.

Xem xét kỹ hơn các lệnh được đưa ra qua Teleport cho thấy chương trình này đang được sử dụng riêng để thu thập các tệp từ các thư mục OneDrive và Tải xuống cũng như các email Outlook của nạn nhân.

Pereira cho biết: “Việc phân phối Raspberry Robin đã dẫn đến việc tạo ra một mạng botnet gồm hơn 1.000 hệ thống được phân phối trên toàn thế giới, nhưng đặc biệt tập trung vào Mexico, Brazil và Pakistan.

Tuy nhiên, những kẻ tấn công dường như đã chuyển sang một cơ chế phân phối TrueBot không xác định bắt đầu từ tháng 11, với véc tơ đã thành công trong việc đồng chọn hơn 500 máy chủ Windows truy cập Internet ở Hoa Kỳ, Canada và Brazil vào một mạng botnet.