Ngày 09 tháng 5 năm 2023Tin tức về hackerDevSecOps / Bảo mật ứng dụng

Trong bối cảnh an ninh mạng phát triển nhanh chóng, bảo mật sản phẩm chiếm vị trí trung tâm. DevSecOps tham gia, kết hợp liền mạch các biện pháp bảo mật vào DevOps, trao quyền cho các nhóm để giải quyết các thách thức. Hãy đi sâu vào DevSecOps và khám phá cách cộng tác có thể mang lại lợi thế cho nhóm của bạn để chống lại những kẻ xấu trên mạng.

Bảo mật ứng dụng và bảo mật sản phẩm

Đáng tiếc là các nhóm bảo mật ứng dụng thường can thiệp muộn vào quá trình phát triển. Họ duy trì mức độ bảo mật của phần mềm bị lộ, đảm bảo tính toàn vẹn và tính bảo mật của dữ liệu được sử dụng hoặc sản xuất. Họ tập trung vào việc bảo mật luồng dữ liệu, cách ly môi trường bằng tường lửa và triển khai kiểm soát truy cập và xác thực người dùng mạnh mẽ.

Các nhóm bảo mật sản phẩm nhằm mục đích đảm bảo độ tin cậy nội tại của các ứng dụng. Họ đề xuất các công cụ và tài nguyên, cung cấp chúng cho các nhà phát triển và hoạt động. Trong cách tiếp cận DevSecOps, mỗi nhóm chịu trách nhiệm về tính bảo mật của các ứng dụng mà họ tạo. Các nhóm này áp dụng các phương pháp mã hóa an toàn, thực hiện thử nghiệm tĩnh và động, đồng thời đảm bảo rằng các ứng dụng có khả năng chống lại việc khai thác, dữ liệu nhạy cảm vẫn an toàn và các ứng dụng có thể xử lý tải và các cuộc tấn công.

Tăng cường bảo mật sản phẩm

Hiệp hội SecOps, can thiệp vào các nhóm sản phẩm, thường có vai trò đa chức năng, đảm bảo tính nhất quán giữa các dự án vì cả lý do công nghệ và tài chính. Họ khuyến khích các nhóm DevOps sử dụng các công cụ bảo mật đã chọn và đảm bảo triển khai đúng cách. Bước này hợp lý hóa các tài nguyên bảo mật và cộng tác hơn nữa cho phép mỗi nhóm DevOps được hưởng lợi từ công việc và kinh nghiệm của những người khác.

Có thể có một cách đơn giản để tăng cường bảo mật sản phẩm bằng các công cụ cộng tác:

1 — Lập kế hoạch giảm thiểu

Trong trường hợp xảy ra sự cố hoặc lỗ hổng bảo mật, việc biết rằng thiệt hại tiềm ẩn được xác định và kiểm soát là bắt buộc đối với SecOps. Đây là lý do tại sao việc cung cấp thông tin hồ sơ và các cách để người dùng sandbox phần mềm được xếp hạng trong số những điều tốt nhất họ có thể làm. Nó có thể bắt đầu bằng việc sử dụng các vùng chứa với các đặc quyền hạn chế nhưng việc thiết kế một hồ sơ bảo mật có thể tiến thêm một bước. Việc cung cấp cấu hình AppArmor hoặc bộ lọc Seccomp đảm bảo rằng ngay cả khi ứng dụng bị xâm phạm, cả bề mặt tấn công và tiềm năng của kẻ tấn công vẫn bị hạn chế và được biết rõ. Đội phản ứng sự cố và pháp y sẽ biết ơn vì điều này.

2 — Xác định hành vi bất thường

Các nhà phát triển có thể xác định các tín hiệu lỗi trong quá trình phát triển ứng dụng, thường ở dạng thông báo lỗi trong nhật ký. Các nhóm DevOps có thể xác định xem một số lần xuất hiện lỗi nhất định có biểu thị hành vi bất thường hoặc xúc phạm hay không bằng cách phân loại thông báo lỗi và liên kết chúng với hành vi bất thường trong kho lưu trữ cấu phần phần mềm được chia sẻ trên Github hoặc bất kỳ nền tảng cộng tác nào khác. Sử dụng ghi nhật ký có cấu trúc cũng làm cho việc phân tích sau này của họ dễ dàng hơn nhiều.

3 — So sánh, đếm và tương quan

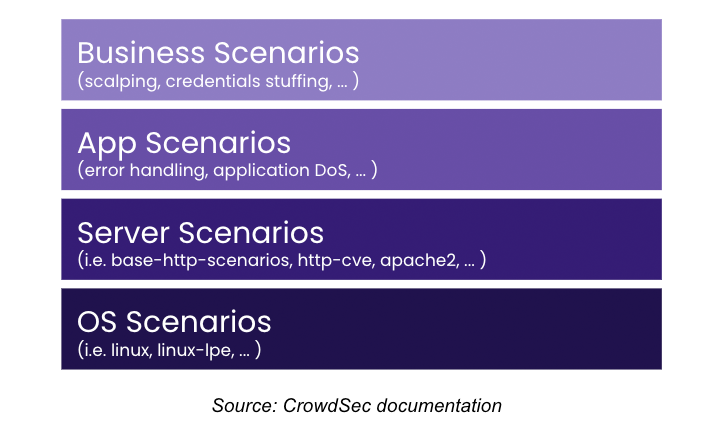

Các chỉ số này phải được so sánh, tính toán và tương quan với nhau. Nhiều lần thử xác thực không thành công hoặc cố gắng gửi định dạng tài liệu hoặc dữ liệu không chính xác là những dấu hiệu đáng tin cậy của hành vi không mong muốn. Việc dựa vào một công cụ tập trung như SIEM cho nhiệm vụ này có thể mâu thuẫn với một số nguyên tắc DevOps. Thay vào đó, các quyết định về ứng dụng nên được đưa ra nhanh chóng và cục bộ, điều chỉnh theo tốc độ của ứng dụng khi cần thiết. Có nhiều ngôn ngữ mô tả, cho phép tạo các kịch bản hành vi trực tiếp từ dữ liệu do nhà phát triển cung cấp với sự tích hợp tối thiểu vào quy trình CI/CD.

4 — Hành động

Khi hành vi sai lệch được xác định, các biện pháp phải được thực hiện để bảo vệ ứng dụng. Các hành động có thể bao gồm làm chậm luồng có thể gây hại cho khả năng xử lý của ứng dụng, thu hồi quyền truy cập của kẻ tấn công hoặc cấm IP của chúng. Những người có SOAR có thể sử dụng nó để phản ứng nhanh với các sự kiện bảo mật, trong khi những người khác có thể thích việc ra quyết định phi tập trung hơn bằng cách sử dụng các công cụ như CrowdSec để giao tiếp với giao diện người dùng web, máy chủ xác thực hoặc tường lửa.

5 — Chia sẻ tín hiệu bảo mật

Vì SecOps thường làm việc với nhiều nhóm DevOps nên các công cụ nhận biết hành vi bất thường và đưa ra các phản hồi dần dần rất hữu ích. Việc chia sẻ các tín hiệu bảo mật cho phép mỗi nhóm DevOps được hưởng lợi từ trải nghiệm của những người khác. Bằng cách liên kết một kịch bản với mỗi thư viện mã để mô tả hành vi bất thường, thời gian sẽ được tiết kiệm mỗi khi một nhóm khác sử dụng thư viện đó. Tất cả các kịch bản được lưu trữ trong kho lưu trữ cục bộ đều có thể truy cập được, cho phép tạo khung bảo mật cho từng ứng dụng tích hợp chúng. Cuối cùng, việc bảo mật các ứng dụng chủ yếu dựa vào kinh nghiệm mà tất cả các nhóm DevSecOps có được trước đây.

6 — Chia sẻ nhiều hơn

Các công cụ cộng tác cho phép chia sẻ tín hiệu tấn công, sử dụng các khuôn khổ như MITRE ATT&CK chẳng hạn. Một nguồn hung hăng bị cấm vì hành vi xúc phạm trên một ứng dụng có thể bị cấm trên tất cả các ứng dụng của công ty. Ví dụ: mỗi Công cụ bảo mật CrowdSec có thể chia sẻ tín hiệu ở quy mô cục bộ hoặc toàn cầu, do đó, IP của kẻ tấn công được nhận dạng và chặn ngay lập tức, bảo vệ các ứng dụng và dữ liệu đồng thời giảm bớt gánh nặng cho cơ sở hạ tầng bảo mật.

Cùng nhau mạnh hơn

Các nhóm DevSecOps hợp nhất để bảo mật các ứng dụng của họ, thúc đẩy sự hợp tác để đạt được độ tin cậy và bảo mật dữ liệu hàng đầu. Việc sử dụng các công cụ tận dụng trải nghiệm tập thể sẽ nâng cao khả năng bảo vệ chống lại đám tội phạm mạng ngày càng gia tăng. Bằng cách chia sẻ các tín hiệu tấn công và khai thác thông tin có nguồn gốc đám đông, các tổ chức sẽ cùng nhau đứng vững mạnh mẽ hơn, chống lại các mối đe dọa trên mạng. Cuối cùng, đó là tất cả về tinh thần đồng đội, chứng minh rằng chúng tôi là một lực lượng không thể ngăn cản chống lại các cuộc tấn công mạng.

Bạn có thể dùng thử công cụ cộng tác được đề cập trong bài viết bằng cách truy cập https://booking.crowdsec.net/book-a-demo

Lưu ý: Bài viết này là tác giả của Jerome Clauzade tại CrowdSec.