Các nhà nghiên cứu an ninh mạng đã loại bỏ một phần mềm độc hại tùy chỉnh lén lút và không có giấy tờ trước đây có tên là SockDetour nhắm mục tiêu vào các nhà thầu quốc phòng có trụ sở tại Hoa Kỳ với mục tiêu được sử dụng như một thiết bị cấy ghép thứ cấp trên các máy chủ Windows bị xâm phạm.

“SockDetour là một cửa hậu được thiết kế để ẩn giấu trên các máy chủ Windows bị xâm nhập để nó có thể hoạt động như một cửa hậu dự phòng trong trường hợp cái chính bị lỗi”, cơ quan tình báo về mối đe dọa từ Đơn vị 41 của Palo Alto Networks cho biết trong một báo cáo được công bố hôm thứ Năm. “Rất khó để phát hiện, vì nó hoạt động vô tội vạ trên các máy chủ Windows bị xâm nhập.”

Đáng quan tâm hơn, SockDetour được cho là đã được sử dụng trong các cuộc tấn công ít nhất là vào tháng 7 năm 2019, dựa trên dấu thời gian tổng hợp trên mẫu, ngụ ý rằng cửa hậu đã quản lý thành công việc phát hiện trong hơn hai năm rưỡi.

Các cuộc tấn công được cho là do một nhóm mối đe dọa mà nó theo dõi là TiltedTemple (hay còn gọi là DEV-0322 của Microsoft), được đặt biệt danh cho một nhóm hack hoạt động bên ngoài Trung Quốc và là công cụ khai thác các lỗ hổng zero-day trong Zoho ManageEngine ADSelfService Plus và ServiceDesk Cộng với các triển khai như một bệ phóng cho các cuộc tấn công phần mềm độc hại vào năm ngoái.

Mối quan hệ với TiltedTemple đến từ sự chồng chéo trong cơ sở hạ tầng tấn công, với một trong những máy chủ điều khiển và kiểm soát (C2) được sử dụng để tạo điều kiện phát tán phần mềm độc hại cho các chiến dịch cuối năm 2021 cũng lưu trữ cửa hậu SockDetour, cùng với tiện ích kết xuất bộ nhớ và nhiều web shell để truy cập từ xa.

Đơn vị 42 cho biết họ đã khai quật được bằng chứng về ít nhất bốn nhà thầu quốc phòng bị nhắm mục tiêu bởi làn sóng tấn công mới, dẫn đến việc một trong số họ bị thương.

Các cuộc xâm nhập cũng có trước các cuộc tấn công xảy ra thông qua các máy chủ Zoho ManageEngine bị xâm nhập vào tháng 8 năm 2021 một tháng. Phân tích chiến dịch đã tiết lộ rằng SockDetour đã được chuyển từ một máy chủ FTP bên ngoài đến máy chủ Windows có kết nối internet của nhà thầu quốc phòng có trụ sở tại Hoa Kỳ vào ngày 27 tháng 7 năm 2021.

Các nhà nghiên cứu chỉ ra: “Máy chủ FTP lưu trữ SockDetour là một máy chủ lưu trữ gắn liền với mạng (NAS) của Nhà cung cấp Thiết bị Mạng Chất lượng (QNAP) bị xâm phạm”, các nhà nghiên cứu chỉ ra. “Máy chủ NAS được biết là có nhiều lỗ hổng, bao gồm lỗ hổng thực thi mã từ xa, CVE-2021-28799.”

Hơn nữa, cùng một máy chủ được cho là đã bị nhiễm ransomware QLocker, làm tăng khả năng diễn viên TiltedTemple đã lợi dụng lỗ hổng nói trên để truy cập trái phép ban đầu.

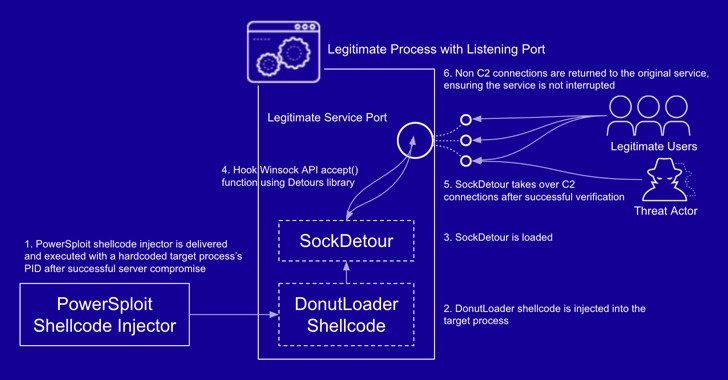

SockDetour, về phần mình, được tạo ra như một cửa hậu độc lập chiếm quyền điều khiển các ổ cắm mạng của các quy trình hợp pháp để thiết lập kênh C2 được mã hóa của riêng nó, tiếp theo là tải tệp DLL plugin không xác định được truy xuất từ máy chủ.

Các nhà nghiên cứu cho biết: “Do đó, SockDetour không yêu cầu mở cổng lắng nghe để nhận kết nối cũng như không gọi ra mạng bên ngoài để thiết lập kênh C2 từ xa. “Điều này làm cho backdoor khó bị phát hiện hơn ở cả cấp độ máy chủ và mạng.”

.