Ngày 28 tháng 6 năm 2023Ravie LakshmananRansomware / Đe dọa mạng

Một mối đe dọa mã độc tống tiền có tên 8Base đã hoạt động bí mật trong hơn một năm được cho là do “hoạt động tăng đột biến” vào tháng 5 và tháng 6 năm 2023.

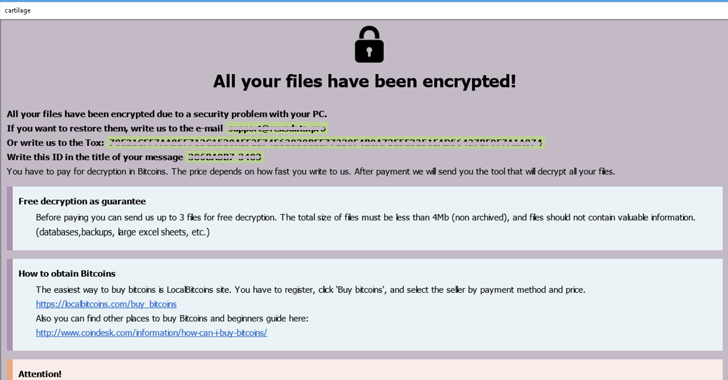

“Nhóm sử dụng mã hóa kết hợp với các kỹ thuật ‘đặt tên và làm xấu hổ' để buộc nạn nhân của họ phải trả tiền chuộc”, các nhà nghiên cứu của VMware Carbon Black, Deborah Snyder và Fae Carlisle cho biết trong một báo cáo được chia sẻ với The Hacker News. “8Base có một mô hình thỏa hiệp cơ hội với các nạn nhân gần đây trải rộng trên nhiều ngành công nghiệp khác nhau.”

8Base, theo số liệu thống kê do Malwarebytes và NCC Group thu thập, có liên quan đến 67 cuộc tấn công tính đến tháng 5 năm 2023, với khoảng 50% nạn nhân hoạt động trong lĩnh vực dịch vụ kinh doanh, sản xuất và xây dựng. Phần lớn các công ty mục tiêu được đặt tại Hoa Kỳ và Brazil.

Với rất ít thông tin về những kẻ điều hành ransomware, nguồn gốc của nó vẫn là một thứ gì đó bí ẩn. Điều hiển nhiên là nó đã hoạt động ít nhất từ tháng 3 năm 2022 và các diễn viên tự mô tả mình là “những người kiểm duyệt đơn giản”.

VMware cho biết 8Base tương tự “đáng kinh ngạc” với nhóm tống tiền dữ liệu khác được theo dõi là RansomHouse, trích dẫn các điểm trùng lặp trong ghi chú đòi tiền chuộc trên các máy bị xâm nhập và ngôn ngữ được sử dụng trong các cổng rò rỉ dữ liệu tương ứng.

Các nhà nghiên cứu cho biết: “Thông tin chi tiết được sao chép từng chữ từ trang chào mừng của RansomHouse sang trang chào mừng của 8Base. “Đây là trường hợp của các trang Điều khoản dịch vụ và trang Câu hỏi thường gặp của họ.”

So sánh giữa hai nhóm đe dọa cho thấy rằng trong khi RansomHouse quảng cáo công khai quan hệ đối tác của họ, thì 8Base lại không. Một điểm khác biệt quan trọng khác là các trang rò rỉ của họ.

Nhưng trong một bước ngoặt thú vị, VMware lưu ý rằng họ có thể xác định mẫu phần mềm tống tiền Phobos sử dụng phần mở rộng tệp “.8base” cho các tệp được mã hóa, làm tăng khả năng 8Base có thể là phiên bản kế nhiệm của Phobos hoặc những kẻ tấn công chỉ đơn giản là đang sử dụng của các chủng ransomware đã tồn tại mà không cần phải phát triển bộ khóa tùy chỉnh của riêng chúng.

Các nhà nghiên cứu cho biết: “Tốc độ và hiệu quả của các hoạt động hiện tại của 8Base không cho thấy sự khởi đầu của một nhóm mới mà là dấu hiệu cho thấy sự tiếp tục của một tổ chức trưởng thành đã được thiết lập tốt”. “Cho dù 8Base là một nhánh của Phobos hay RansomHouse vẫn còn được nhìn thấy.”

8Base là một phần của làn sóng những mã độc tống tiền mới gia nhập thị trường như CryptNet, Xollam và Mallox, ngay cả những dòng mã độc nổi tiếng như BlackCat, LockBit và Trigona cũng đã chứng kiến các bản cập nhật liên tục cho các tính năng và chuỗi tấn công của chúng để mở rộng phạm vi lây nhiễm ra ngoài Windows. Hệ thống linux và macOS.

Một trường hợp được Cyble nêu bật đòi hỏi phải sử dụng BATLOADER để triển khai Mallox, cho thấy rằng các tác nhân đe dọa đang tích cực tinh chỉnh các chiến thuật của chúng để “tăng cường khả năng lẩn tránh và duy trì các hoạt động độc hại của chúng”.

“Các nhóm sử dụng mã của các nhóm khác và các chi nhánh – có thể được coi là nhóm tội phạm mạng theo quyền riêng của họ – chuyển đổi giữa các loại phần mềm độc hại khác nhau”, Kaspersky cho biết trong một phân tích vào tuần trước. “Các nhóm làm việc để nâng cấp phần mềm độc hại của họ, thêm các tính năng và cung cấp hỗ trợ cho nhiều nền tảng, trước đây không được hỗ trợ, một xu hướng đã tồn tại được một thời gian.”