Ngày 10 tháng 7 năm 2023THNBảo mật doanh nghiệp / Phần mềm độc hại

Các doanh nghiệp hoạt động ở khu vực Mỹ Latinh (LATAM) là mục tiêu của một trojan ngân hàng dựa trên Windows mới có tên TOITOIN kể từ tháng 5 năm 2023.

Các nhà nghiên cứu của Zscaler, Niraj Shivtarkar và Preet Kamal cho biết: “Chiến dịch tinh vi này sử dụng một trojan theo chuỗi lây nhiễm nhiều giai đoạn, sử dụng các mô-đun được chế tạo đặc biệt trong mỗi giai đoạn”.

“Các mô-đun này được thiết kế tùy chỉnh để thực hiện các hoạt động độc hại, chẳng hạn như đưa mã có hại vào các quy trình từ xa, phá vỡ Kiểm soát tài khoản người dùng thông qua COM Elevation Moniker và tránh bị Sandbox phát hiện thông qua các kỹ thuật thông minh như khởi động lại hệ thống và kiểm tra quy trình gốc.”

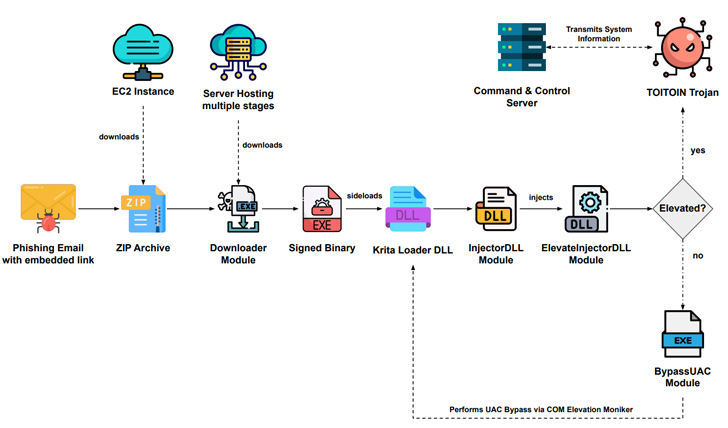

Nỗ lực gồm sáu giai đoạn có tất cả các đặc điểm nổi bật của một chuỗi tấn công được thiết kế kỹ lưỡng, bắt đầu bằng một email lừa đảo có chứa một liên kết nhúng trỏ đến một kho lưu trữ ZIP được lưu trữ trên một phiên bản Amazon EC2 để tránh bị phát hiện dựa trên miền.

Các email tận dụng một chiêu dụ theo chủ đề hóa đơn để lừa những người nhận vô tình mở chúng, do đó kích hoạt sự lây nhiễm. Trong kho lưu trữ ZIP là một trình tải xuống có thể thực thi được thiết kế để thiết lập tính bền bỉ bằng tệp LNK trong thư mục Khởi động Windows và giao tiếp với máy chủ từ xa để truy xuất sáu tải trọng giai đoạn tiếp theo ở dạng tệp MP3.

Trình tải xuống cũng chịu trách nhiệm tạo tập lệnh Batch khởi động lại hệ thống sau thời gian chờ 10 giây. Các nhà nghiên cứu cho biết điều này được thực hiện để “tránh bị phát hiện hộp cát vì các hành động độc hại chỉ xảy ra sau khi khởi động lại”.

Bao gồm trong số các tải trọng được tìm nạp là “icepdfeditor.exe”, một tệp nhị phân có chữ ký hợp lệ của ZOHO Corporation Private Limited, khi được thực thi, sẽ tải một tệp DLL giả mạo (“ffmpeg.dll”) có tên mã là Trình tải Krita.

Về phần mình, trình tải được thiết kế để giải mã tệp JPG được tải xuống cùng với các tải trọng khác và khởi chạy một tệp thực thi khác được gọi là mô-đun InjectorDLL đảo ngược tệp JPG thứ hai để tạo thành mô-đun ElevateInjectorDLL.

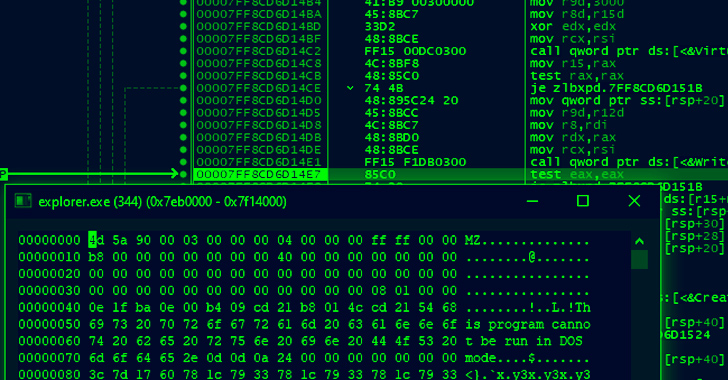

Thành phần InjectorDLL sau đó di chuyển để đưa ElevateInjectorDLL vào quy trình “explorer.exe”, sau đó thực hiện bỏ qua Kiểm soát tài khoản người dùng (UAC), nếu được yêu cầu, để nâng cao các đặc quyền của quy trình và TOITOIN Trojan được giải mã và đưa vào ” svchost.exe”.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Quản lý quyền truy cập đặc quyền: Tìm hiểu cách chinh phục những thách thức chính

Khám phá các cách tiếp cận khác nhau để chinh phục các thử thách Quản lý tài khoản đặc quyền (PAM) và tăng cấp cho chiến lược bảo mật truy cập đặc quyền của bạn.

Đặt chỗ của bạn

Các nhà nghiên cứu giải thích: “Kỹ thuật này cho phép phần mềm độc hại thao túng các tệp hệ thống và thực thi các lệnh với các đặc quyền nâng cao, tạo điều kiện cho các hoạt động độc hại tiếp theo”.

TOITOIN đi kèm với khả năng thu thập thông tin hệ thống cũng như thu thập dữ liệu từ các trình duyệt web đã cài đặt như Google Chrome, Microsoft Edge và Internet Explorer, mozilla Firefox và Opera. Hơn nữa, nó kiểm tra sự hiện diện của Topaz Online Fraud Detection (OFD), một mô-đun chống gian lận được tích hợp vào các nền tảng ngân hàng ở khu vực LATAM.

Bản chất của các phản hồi từ máy chủ chỉ huy và kiểm soát (C2) hiện không được biết do thực tế là máy chủ không còn khả dụng.

Các nhà nghiên cứu cho biết: “Thông qua các email lừa đảo lừa đảo, cơ chế chuyển hướng phức tạp và đa dạng hóa tên miền, các tác nhân đe dọa đã phân phối thành công tải trọng độc hại của chúng”. “Chuỗi lây nhiễm nhiều giai đoạn được quan sát thấy trong chiến dịch này liên quan đến việc sử dụng các mô-đun được phát triển tùy chỉnh sử dụng các kỹ thuật trốn tránh và phương pháp mã hóa khác nhau.”