Ngày 24 tháng 5 năm 2023Ravie Lakshmanan Đe dọa mạng / An ninh web

Ít nhất tám trang web liên kết với các công ty vận chuyển, hậu cần và dịch vụ tài chính ở Israel đã bị nhắm mục tiêu như một phần của cuộc tấn công lỗ tưới nước.

Công ty an ninh mạng ClearSky có trụ sở tại Tel Aviv quy kết các cuộc tấn công với độ tin cậy thấp cho một tác nhân đe dọa Iran được theo dõi là Tortoiseshell, còn được gọi là Crimson Sandstorm (trước đây là Curium), Imperial Kitten và TA456.

“Các trang web bị nhiễm thu thập thông tin sơ bộ của người dùng thông qua một tập lệnh,” ClearSky cho biết trong một báo cáo kỹ thuật được công bố hôm thứ Ba. Hầu hết các trang web bị ảnh hưởng đã bị loại bỏ mã lừa đảo.

Tortoiseshell được biết là đã hoạt động ít nhất là từ tháng 7 năm 2018, với các cuộc tấn công ban đầu nhắm vào các nhà cung cấp CNTT ở Ả Rập Saudi. Nó cũng đã được quan sát thấy khi thiết lập các trang web tuyển dụng giả cho các cựu quân nhân Hoa Kỳ nhằm lừa họ tải xuống các trojan truy cập từ xa.

Điều đó nói rằng, đây không phải là lần đầu tiên các cụm hoạt động của Iran nhắm vào lĩnh vực vận tải biển của Israel với các lỗ tưới nước.

Phương thức tấn công, còn được gọi là thỏa hiệp trang web chiến lược, hoạt động bằng cách lây nhiễm trang web được biết là thường được truy cập bởi một nhóm người dùng hoặc những người trong một ngành cụ thể để cho phép phân phối phần mềm độc hại.

Vào tháng 8 năm 2022, một kẻ tấn công mới nổi của Iran có tên UNC3890 đã được quy cho một lỗ hổng tưới nước được lưu trữ trên trang đăng nhập của một công ty vận chuyển hợp pháp của Israel. Trang này được thiết kế để truyền dữ liệu sơ bộ về người dùng đã đăng nhập đến một miền do kẻ tấn công kiểm soát.

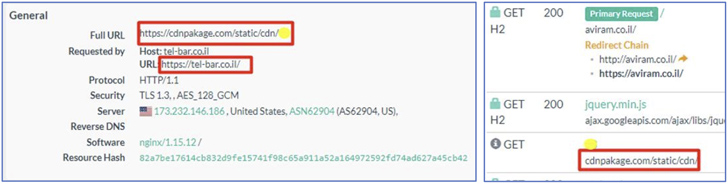

Các vụ xâm nhập mới nhất được ghi lại bởi ClearSky cho thấy JavaScript độc hại được đưa vào các trang web hoạt động theo cách tương tự, thu thập thông tin về hệ thống và gửi nó đến một máy chủ từ xa.

Mã JavaScript tiếp tục cố gắng xác định tùy chọn ngôn ngữ của người dùng, mà ClearSky cho biết có thể “hữu ích cho kẻ tấn công để tùy chỉnh cuộc tấn công của họ dựa trên ngôn ngữ của người dùng.”

Trên hết, các cuộc tấn công cũng sử dụng một tên miền có tên là jquery-stack[.]trực tuyến cho lệnh và kiểm soát (C2). Mục tiêu là để vượt qua tầm kiểm soát bằng cách giả mạo khuôn khổ JavaScript jQuery hợp pháp.

Sự phát triển diễn ra khi Israel tiếp tục là mục tiêu nổi bật nhất đối với các phi hành đoàn do nhà nước Iran tài trợ. Đầu tháng này, Microsoft đã nhấn mạnh cách tiếp cận mới của họ trong việc kết hợp “các hoạt động tấn công mạng với các hoạt động gây ảnh hưởng đa hướng để thúc đẩy thay đổi địa chính trị phù hợp với các mục tiêu của chế độ.”