Ngày 05 tháng 12 năm 2022Ravie LakshmananTrí thông minh về mối đe dọa / Phần mềm độc hại

Theo những phát hiện mới từ Volexity, tác nhân đe dọa của Tập đoàn Lazarus đã được quan sát thấy tận dụng các ứng dụng tiền điện tử giả mạo như một sự thu hút để cung cấp phiên bản phần mềm độc hại AppleJeus không có giấy tờ trước đây.

Các nhà nghiên cứu Callum Roxan, Paul Rascagneres và Robert Jan Mora cho biết: “Hoạt động này đáng chú ý liên quan đến một chiến dịch có khả năng nhắm mục tiêu đến người dùng và tổ chức tiền điện tử bằng một biến thể của phần mềm độc hại AppleJeus thông qua các tài liệu Microsoft office độc hại”.

Chính phủ Triều Tiên được biết là áp dụng cách tiếp cận ba hướng bằng cách sử dụng hoạt động mạng độc hại được dàn dựng để thu thập thông tin tình báo, tiến hành các cuộc tấn công và tạo doanh thu bất hợp pháp cho quốc gia bị trừng phạt. Các mối đe dọa được theo dõi chung dưới tên Lazarus Group (còn gọi là Hidden Cobra hoặc Zinc).

“Triều Tiên đã thực hiện hành vi trộm cắp mạng đối với các tổ chức tài chính và sàn giao dịch tiền điện tử trên toàn thế giới, có khả năng đánh cắp hàng trăm triệu đô la, có thể là để tài trợ cho các ưu tiên của chính phủ, chẳng hạn như chương trình hạt nhân và tên lửa của họ”, theo Đánh giá mối đe dọa hàng năm năm 2021 do các cơ quan tình báo Hoa Kỳ công bố.

Đầu tháng 4 này, Cơ quan an ninh cơ sở hạ tầng và an ninh mạng (CISA) đã cảnh báo về một cụm hoạt động có tên là TraderTraitor nhắm mục tiêu đến các công ty thương mại và trao đổi tiền điện tử thông qua các ứng dụng tiền điện tử bị trojan hóa cho Windows và macOS.

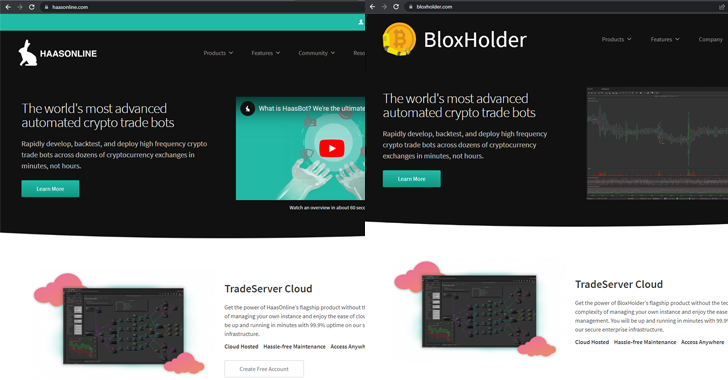

Trong khi các cuộc tấn công TraderTraitor lên đến đỉnh điểm trong việc triển khai trojan truy cập từ xa Manuscrypt, hoạt động mới sử dụng một trang web giao dịch tiền điện tử được cho là có tên BloxHolder, một bản sao của nền tảng HaasOnline hợp pháp, để phân phối AppleJeus thông qua tệp cài đặt.

AppleJeus, lần đầu tiên được Kaspersky ghi nhận vào năm 2018, được thiết kế để thu thập thông tin về hệ thống bị nhiễm (tức là địa chỉ MAC, tên máy tính và phiên bản hệ điều hành) và tải xuống shellcode từ máy chủ chỉ huy và kiểm soát (C2).

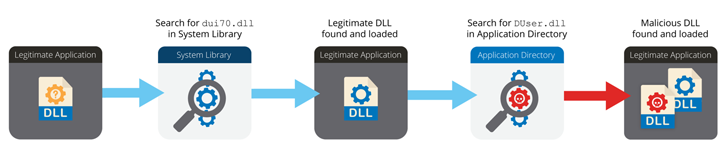

Chuỗi tấn công được cho là đã trải qua một sự sai lệch nhỏ vào tháng 10 năm 2022, với việc kẻ thù chuyển từ tệp trình cài đặt MSI sang tài liệu Microsoft Excel bị bẫy sử dụng macro để tải xuống tải trọng được lưu trữ từ xa, hình ảnh PNG, từ OpenDrive.

Ý tưởng đằng sau việc chuyển đổi có khả năng làm giảm khả năng phát hiện tĩnh của các sản phẩm bảo mật, Volexy cho biết thêm rằng nó không thể lấy tệp hình ảnh (“Background.png”) từ liên kết OpenDrive nhưng lưu ý rằng nó nhúng ba tệp, bao gồm một tải trọng được mã hóa đó là sau đó được trích xuất và khởi chạy trên máy chủ bị xâm nhập.

Các nhà nghiên cứu kết luận: “Nhóm Lazarus tiếp tục nỗ lực nhắm mục tiêu đến người dùng tiền điện tử, bất chấp sự chú ý liên tục đến các chiến dịch và chiến thuật của họ”.